1. 개요: 간헐적 암호화

- 최근 랜섬웨어 공격자들은 간헐적 암호화 전략을 사용

- 간헐적 암호화란 암호화 속도를 높이기 위해 파일의 가장 앞부분 혹은 뒷부분만 암호화하는 것

> 블랙캣(BlackCat), 콘티(Conti), 로얄(Royal), 플레이(Play) 등이 이 전략을 활용

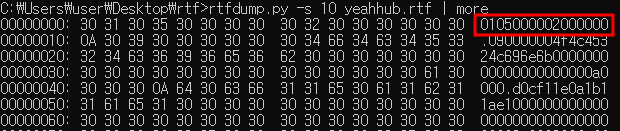

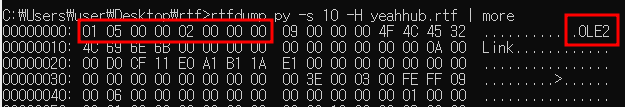

- 21년 새롭게 등장한 락파일(LockFile) 랜섬웨어를 유포하기 위해 간헐적 암호화 사용 [1][2][3]

> 파일의 첫 부분 중 일부는 암호화하지 않고, 16바이트마다 한번씩 암호화

> 텍스트 문서와 같은 파일 종류는 부분적으로 읽을 수 있고, 파일 크기 등 통계적으로 원본과 유사함

> 통계 분석을 사용해 콘텐츠 검사에 의존하는 랜섬웨어 탐지 소프트웨어 우회 가능

- 간헐적 암호화의 장단점

> 장점: 암호화 효율(속도)을 높여 보다 많은 파일을 암호화, 높은 탐지 기술 회피력

> 단점: 부분적인 암호화로 복호화 가능성이 높음

2. 화이트피닉스(White Phoenix) [4][5]

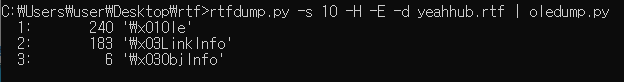

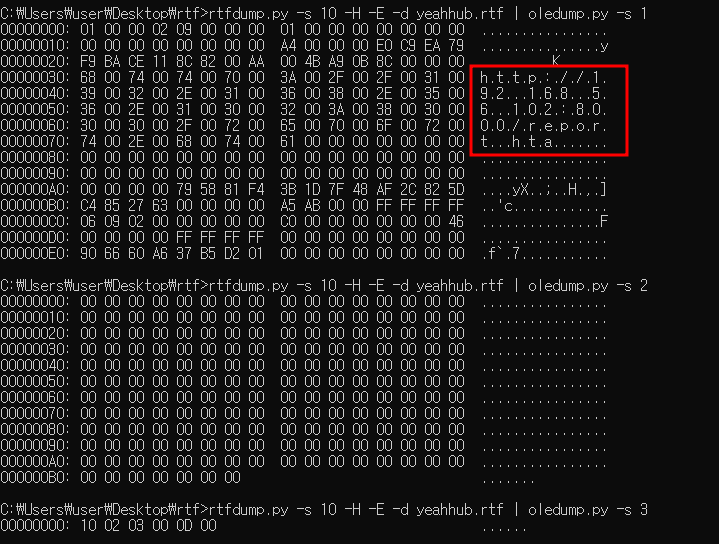

- 사이버 보안 기업 사이버아크는 간헐적 암호화의 특징에 초점을 맞춰 파일 복호화 도구 화이트피닉스 발표

> 간헐적 암호화된 파일의 경로와 복호화 될 파일을 저장할 경로만 지정하면 됨

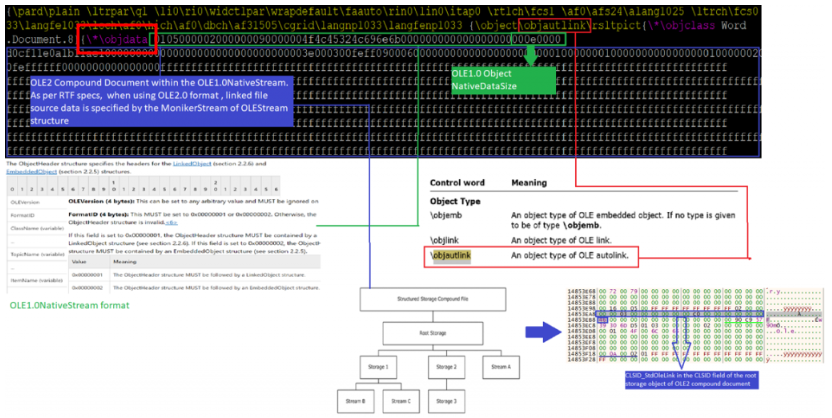

- 간헐적 암호화로 암호화된 파일 중 pdf, docx, docm, xlxm, xltx, extm, pptx, pptm, ptox, zip 등의 파일들을 꽤나 정확하게 복구

> 공격자들이 PDF의 헤더 부분만을 삭제했다고(암호화 했다고) 다음과 같이 상황을 가정

> 오리지널 파일 구조: "Head 123, Body 456, Footer 789"

> 암호화된 파일 구조: "head 12, body 456, footer 789"

> 따라서, 원본을 유추해 복구하는 것이 상대적으로 수월하다는 것

- 현재는 주로 블랙캣이 암호화 한 문서 파일들을 위주로 복호화 기능을 발휘

> 블랙캣은 6가지 암호화 모드를 제공: 파일 헤더 암호화, 파일 일부 암호화, 파일 전체 암호화 등

> 플레이, 킬린(Qilin), 비안리안(BianLian), 다크빗(DarkBit)과 같은 랜섬웨어 피해자 역시 어느 정도 도움을 얻을 수 있을 것

| 화이트피닉스(White Phoenix) 지원 목록 |

랜섬웨어 | - BlackCat/ALPHV - Play ransomware - Qilin/Agenda - BianLian - DarkBit |

| 파일 확장자 | - PDF - Word 포맷: docx, docm, dotx, dotm, odt - Excel 포맷: xlsx, xlsm, xltx, xltm, xlsb, xlam, ods - PowerPoint 포맷: pptx, pptm, ptox, potm, ppsx, ppsm, odp - Zip |

3. 대응방안

① 다중계층방어 보안프로그램 도입

> 랜섬웨어는 하나의 보안기술로는 완벽하게 방어하기 어려움

> 네트워크, End-Point 등에 걸친 다단계 방어가 필요

② 정기적인 패치 및 업데이트 적용

> 랜섬웨어는 소프트웨어의 취약점을 악용해 침투

> 소프트웨어 및 펌웨어를 최신 버전으로 유지

③ 데이터 백업

> 신뢰할 수 있는 매체나 클라우드를 통해 데이터 백업

④ 기본 보안 수칙 준수

> 출처가 불분명한 파일 다운 및 실행 금지/주의

> 메일 내 첨부파일 실행 금지/주의

> USB 등의 외부 저장 매체 통제/비활성화 및 보안성 검토 후 사용

> 보안 교육 수행

4. 참고

[1] https://thehackernews.com/2021/08/lockfile-ransomware-bypasses-protection.html

[2] https://news.sophos.com/en-us/2021/08/27/lockfile-ransomwares-box-of-tricks-intermittent-encryption-and-evasion/

[3] https://www.ic3.gov/Media/News/2021/210825.pdf

[4] https://www.cyberark.com/resources/threat-research-blog/white-phoenix-beating-intermittent-encryption

[5] https://github.com/cyberark/White-Phoenix

[6] https://www.boannews.com/media/view.asp?idx=117997&page=1&kind=1

'랜섬웨어 > 기타' 카테고리의 다른 글

| RansomLooker (0) | 2023.10.13 |

|---|