1. 개요

- 미국 CISA, FBI, MS-ISAC와 여러 국가의 사이버 보안 그룹이 LockBit 랜섬웨어 관련 분석 및 보안권고 발표

- 공격자는 LockBit을 사용해 다양한 주요 인프라 분야를 지속적으로 공격

> 금융, 식품 및 농업, 교육, 에너지, 정부 및 응급 서비스, 의료, 제조 및 운송 등

> 20년 이후 약 1,700건의 공격 시도, 69건의 침해사고, 1,653명의 피해 확인

- 변종을 개발하여 고도화하고, RaaS(Ransomware-as-a-Service)를 지원해 랜섬웨어 배포

> 20년 이후 72건의 변종 발견

2. 주요내용

- 내부망 침입을 위해 합법적인 사용을 목적으로 하는 여러 프리웨어 및 오픈 소스 도구 활용

> 용도를 변경하여 네트워크 정찰, 원격 액세스 및 터널링, 자격 증명 덤프, 파일 유출 등에 악용

| 구분 | 도구명 | 사용 목적 | LockBit 그룹 사용 목적 |

| 정보수집 | AdFind | AD(Active Directory)를 검색 및 정보 수집 | AD 정보를 수집하여 권한 확대 및 네트워크 이동 |

| Advanced Internet Protocol (IP) Scanner |

네트워크 스캔 후 네트워크 장치 표시 | 잠재적인 액세스 벡터를 식별하기 위해 피해자의 네트워크를 매핑 | |

| Advanced Port Scanner |

네트워크 스캔 | 공격에 사용할 TCP/UDP 포트 검색 | |

| Bloodhound | 공격 경로 관리를 위한 AD 정찰을 수행 | 네트워크 액세스 권한을 얻기 위해 악용될 수 있는 AD 관계를 식별 | |

| Seatbelt | 여러 보안 지향 검사 수행 | 보안 지향 검사 수행해 시스템 정보 나열 | |

| SoftPerfect Network Scanner |

시스템 관리를 위해 네트워크 스캔을 수행 | 시스템 및 네트워크 정보 획득 | |

| 원격접근 | AnyDesk | 원격 접속 프로그램 | 네트워크 장치 원격 제어 |

| Atera Remote Monitoring & Management (RMM) |

네트워크 장치에 대한 원격 연결 활성화 네트워크 장치 원격 제어 | 네트워크 장치 원격 제어 | |

| Ligolo | 펜 테스트를 위해 SOCKS5 또는 TCP 터널을 역방향 연결에서 설정 | 역방향 터널링을 통해 피해자 네트워크 내의 시스템에 연결 | |

| Ngrok | 인터넷을 통한 터널링을 통해 로컬 웹 서버에 원격 접근 | 인터넷을 통해 시스템에 터널링하여 네트워크 보호를 우회 | |

| ScreenConnect (또는 ConnectWise) |

네트워크 장치에 대한 원격 연결 활성화 | 시스템 원격 연결 | |

| Splashtop | 네트워크 장치에 대한 원격 연결 활성화 | 시스템 원격 연결 | |

| TeamViewer | 네트워크 장치에 대한 원격 연결 활성화 | 시스템 원격 연결 | |

| ThunderShell | HTTP 요청을 통한 원격 액세스 | 네트워크 트래픽을 암호화하면서 원격으로 시스템 접근 | |

| 자격 증명 정보 수집 |

ExtPassword | Windows 시스템에서 암호 복구 | 네트워크 액세스 및 자격 증명 획득 |

| LaZagne | 여러 플랫폼에서 시스템 암호를 복구 | 시스템 및 네트워크 액세스를 위한 자격 증명 수집 | |

| LostMyPassword | Windows 시스템 암호 복구 | 네트워크 액세스 및 자격 증명 수집 | |

| Microsoft Sysinternals ProcDump |

중앙 처리 장치(CPU) 스파이크에 대한 애플리케이션을 모니터링하고 스파이크 중에 크래시 덤프를 생성 | LSASS(Local Security Authority Subsystem Service)의 콘텐츠를 덤프하여 자격 증명 획득 | |

| Mimikatz | 시스템에서 자격 증명 추출 | 네트워크 액세스 권한을 얻고 시스템을 악용하기 위해 자격 증명 추출 | |

| PasswordFox | Firefox 브라우저 암호 복구 | 네트워크 액세스 및 자격 증명 수집 | |

| 권한 상승 | AdvancedRun | 다른 설정으로 소프트웨어 실행 | 소프트웨어 실행 전 설정 변경을 통해 권한 상승 활성화 |

| 네트워크 이동 | Impacket | 네트워크 프로토콜 작업을 위한 Python 클래스 모음 | 네트워크 이동 활성화 |

| 공격 파일 유포 | Chocolatey | Microsoft Windows에서 명령줄 패키지 관리 | LockBit 그룹 도구 설치에 활용 |

| 시스템제어 | Microsoft Sysinternals PsExec |

원격 시스템에서 명령줄 프로세스를 실행 | 시스템 제어 |

| 탐지우회 | 7-zip | 파일을 아카이브로 압축 | 유출 전에 감지되지 않도록 데이터 압축 |

| Backstab | 맬웨어 방지 프로그램 | EDR로 보호되는 프로세스를 종료 | |

| Bat Armor | PowerShell 스크립트를 사용해 .bat 파일을 생성 | PowerShell 실행 정책 우회 | |

| Defender Control |

Microsoft Defender를 비활성화 | Microsoft Defender 우회 | |

| GMER | 루트킷 제거 | EDR 소프트웨어 종료하고 제거 | |

| PCHunter | 시스템 프로세스 및 커널을 포함한 고급 작업 관리를 활성화 | EDR 프로세스 종료 및 우회 | |

| PowerTool | 루트킷을 제거하고 커널 구조 수정을 감지, 분석 및 수정 | EDR 소프트웨어 종료 및 제거 | |

| Process Hacker |

루트킷 제거 | EDR 소프트웨어 종료 및 제거 | |

| PuTTY Link (Plink) | Windows SSH(Secure Shell) 작업 자동화 | 탐지 우회 | |

| TDSSKiller | 루트킷 제거 | EDR 프로세스 종료 및 제거 | |

| 데이터 유출 | FileZilla | 플랫폼 간 파일 전송 프로토콜(FTP) | LockBit 그룹으로 데이터 유출 |

| FreeFileSync | 클라우드 기반 파일 동기화 지원 | 데이터 유출을 위한 클라우드 기반 파일 동기화 | |

| MEGA Ltd MegaSync | 클라우드 기반 파일 동기화 지원 | 데이터 유출을 위한 클라우드 기반 파일 동기화 | |

| Rclone | 클라우드 저장소 파일을 관리 | 클라우드 스토리지를 통한 데이터 유출 | |

| WinSCP | Microsoft Windows용 SSH 파일 전송 프로토콜을 사용하여 파일 전송 | SSH 파일 전송 프로토콜을 통해 데이터 유출 |

- 기존 RCE 취약점 및 새로운 취약점 악용

| 구분 | CVE | CVSS | 설명 |

| 신규 취약점 | CVE-2023-0669 | 7.2 | Fortra GoAnyhwere Managed File Transfer(MFT) 원격 코드 실행 취약점 |

| CVE-2023-27350 | 9.8 | PaperCut MF/NG 부적절한 접근 제어 취약점 | |

| 기존 취약점 | CVE-2021-44228 | 10.0 | Apache Log4j2 원격 코드 실행 취약점 |

| CVE-2021-22986 | 9.8 | F5 BIG-IP 및 BIG-IQ 원격 코드 실행 취약점 | |

| CVE-2020-1472 | 10.0 | NetLogon 권한 상승 취약점 | |

| CVE-2019-0708 | 9.8 | Microsoft 원격 데스크톱 서비스 원격 코드 실행 취약점 | |

| CVE-2018-13379 | 9.8 | Fortinet FortiOS SSL VPN 경로 우회 취약점 |

3. 권고사항

- 관리자 계정 지속적 모니터링 및 감사

- 원격 접근 방지를 위한 망분리 및 서비스 계정 제한 (권한, 세션 시간 제한 등)

- 확산 방지를 위한 업무별 중요도 파악 및 네트워크 분할

- 탈취 계정 사용 방지를 위한 비밀번호 변경 및 MFA 활성화

- 잘못된 AD 보안 구성이 있는지 지속적 점검

- 교육을 통한 임직원 보안 인식 제고 및 향상

4. 참고

[1] https://www.cisa.gov/news-events/news/us-and-international-partners-release-comprehensive-cyber-advisory-lockbit-ransomware

[2] https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

'랜섬웨어 > 분석' 카테고리의 다른 글

| 다크파워 (Dark Power) 랜섬웨어 (1) | 2023.03.28 |

|---|---|

| ESXiArgs Ransomware (0) | 2023.02.15 |

| Masscan 랜섬웨어 (0) | 2022.10.12 |

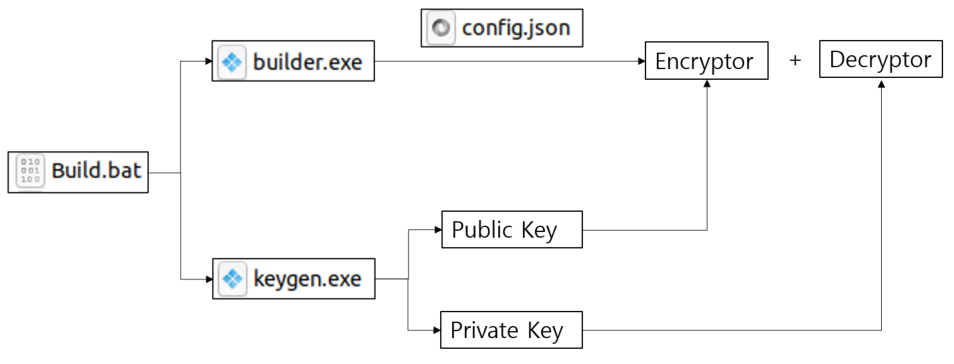

| LockBit 3.0 랜섬웨어 빌더 분석 (1) | 2022.10.04 |