1. 개요 [1]

- 미국 국가안보국(NSA), 연방수사국(FBI), 국무부는 이메일 보안 프로토콜을 악용한 북한 해킹그룹 관련 보안 권고 발표

- 북한 해킹그룹은 신분을 가장하여 스피어피싱 캠페인을 수행

2. 주요내용

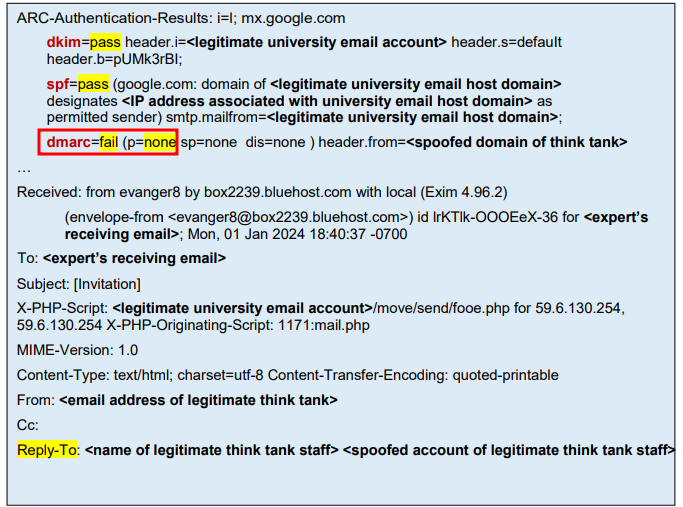

- 북한 해킹그룹은 이메일 보안 프로토콜 DMARC을 악용해 피싱 메일을 발송

- DMARC (Domain-based Message Authentication Reporting and Conformance) [2][3]

> SPF와 DKIM을 사용해 메일의 인증 여부를 확인하고, 메일이 SPF와 DKIM 검사를 통과하지 못하면 DMARC 정책이 실행

> DNS TXT 레코드에 명시

※ DMARC 정책 : 의심스러운 메일을 처리하는 방법이 명시

> SPF와 DKIM을 기반으로 동작하기에 SPF와 DKIM을 먼저 설정해야 함

※ SPF (Sender Policy Framework) : 수신측 메일서버가 발신측 메일 발송 IP가 DNS에 등록된 IP가 맞는지 확인하여 스팸인지 아닌지 확인

※ DKIM (Domain Keys Identified Mail) : 수신측 메일서버가 발신측에서 보낸 전자서명과 DNS에 등록된 DKIM 공개키로 전자서명을 검증하여 스팸인지 아닌지 확인

- DMARC 레코드 다음과 같은 항목으로 구성 [4][5]

DMARC 레코드 형식 예시: v=DMARC1; p=none; aspf=r; adkim=r; rua=mailto:report@example.com

| 항목 | 설명 | 비고 |

| v | - DMARC의 버전을 설명하며, 반드시 가장 먼저 선언되어야 함 | 필수 |

| p | - 반드시 v 다음에 선언되어야 함 - 수신 서버에서 DMARC로 인증되지 않은 메일에 대한 처리 방법 명시 > none : 아무런 조치를 하지 않고 메일을 수신 > quarantine : 이메일을 스팸으로 표시하고 스팸함으로 보냄 > reject : 수신을 거부 (스팸함에도 도착하지 않음) |

필수 |

| sp | - 하위 도메인에서 전송된 메일에 대한 정책 > none : 아무런 조치를 하지 않고 메일을 수신 > quarantine : 이메일을 스팸으로 표시하고 스팸함으로 보냄 > reject : 수신을 거부 (스팸함에도 도착하지 않음) |

|

| aspf | - 메일 정보가 SPF 서명과 어느 정도 정확하게 일치해야 하는지 정의 - 값을 설정하지 않으면 기본적으로 r 값으로 설정 > s: 모두 일치 > r: 부분적 일치 |

|

| adkim | - 메일 정보가 DKIM 서명과 어느 정도 정확하게 일치해야 하는지 정의 - 값을 설정하지 않으면 기본적으로 r 값으로 설정 > s: 모두 일치 > r: 부분적 일치 |

|

| rua | - DMARC 처리 보고서를 수신할 이메일 주소 - 메일 주소 앞에 "mailto:"를 입력 - 쉼표(,)를 연결하여 여러 이메일 주소 지정 가능 |

|

| ruf | - DMARC 처리 실패 보고서를 수신할 이메일 주소 - 메일 주소 앞에 "mailto:"를 입력 - 쉼표(,)를 연결하여 여러 이메일 주소 지정 가능 |

|

| pct | - DMARC 정책을 적용할 이메일 비중 - 0 ~ 100까지 설정 가능하며 기본값은 100 |

|

| fo | - 실패 보고서(ruf)를 생성할 기준 > 0: SPF, DKIM 모두 실패 (기본값) > 1: SPF, DKIM 둘 중 하나 실패 > s: SPF 실패 > d: DKIM 실패 |

|

| rf | - 실패 보고서(ruf) 형식에 대한 설정 - 값 afrf 고정 |

|

| ri | - 실패를 집계할 기간으로, 설정된 주기마다 rua 발송 - 기본값: 86400초 |

- 북한 공격자들은 "p=none" 설정의 약점을 공격에 악용

> DMARC 레코드 설정에 따르면 p=none 설정은 검증 실패 시 아무런 조치 없이 메일을 수신

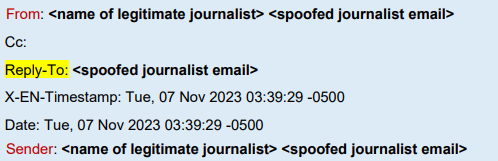

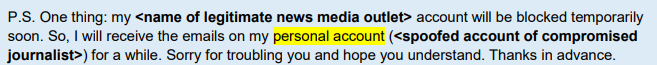

- 또는 메일 헤더를 조작하거나 [사진 2], 메일 본문에 회신 메일을 명시하여 회신을 유도 [사진 3]

- 따라서, 위협에 대응하기 위해 DMARC 보안 정책을 구현할 것을 권장

> "v=DMARC1; p=quarantine;" 또는 "v=DMARC1; p=reject;"로 설정을 업데이트

> rua, ruf 레코드를 사용해 통합 보고서를 수신하여 가시성 확보 및 잠재적 보안 침해 식별

> 단, DMARC 정책 적용으로 발송한 메일이 수신자에게 전달되지 않을 수 있으므로, 영향도 검증 필요

3. 참고

[1] https://www.nsa.gov/Press-Room/Press-Releases-Statements/Press-Release-View/Article/3762915/nsa-highlights-mitigations-against-north-korean-actor-email-policy-exploitation/

[2] https://www.crinity.net/Newsletter/2019/06/Coffee_Break.html

[3] https://help.worksmobile.com/kr/administrator/service/mail/advanced-setting/what-is-dmarc/

[4] https://help.worksmobile.com/kr/administrator/service/mail/advanced-setting/what-is-dmarc/

[5] https://docs.nhncloud.com/ko/Notification/Email/ko/dmarc-record/

[6] https://www.dailysecu.com/news/articleView.html?idxno=155699

'취약점 > Social Engineering' 카테고리의 다른 글

| 큐싱(Qshing) (1) | 2023.11.01 |

|---|---|

| MS Teams 공격 도구 TeamsPhisher (0) | 2023.07.06 |

| 국정원, 北의 '네이버 복제 피싱사이트' 주의 당부 (0) | 2023.06.14 |

| 마이크로소프트, 다단계 AiTM 피싱 및 BEC 공격에 대해 경고 (0) | 2023.06.12 |

| 국정원, 국내 '포털사이트' 사칭한 北 해킹공격 주의 촉구 (1) | 2023.05.26 |