1. 개요

- 보안권고문 게시(1.24) 이후 국내 앱 마켓에서 유통 중인 금융社 위장 사기앱, 위장 사이트 추가 발견

> 위장 사기앱 3개와 관련 위장 사이트 83개

2. 주요 내용

- 주식, 비상장 코인 투자 정보 제공을 주제로 홍보해 앱 설치 유도

3. 침해지표

- 대부분 해외 인프라를 활용하였고 소스코드 일부에서 중국어 확인

| 순번 | 1차 위장 사이트 | 2차 위장 사이트 |

| 1 | www[.]dtqyipq[.]store | www[.]cipsid[.]xyz |

| 2 | - | www[.]kjpda[.]com |

| 3 | www[.]djjuedn[.]store | www[.]cioism[.]xyz |

| 4 | - | www[.]lsjas[.]com |

| 5 | www[.]jgisuxq[.]store | www[.]sankghi[.]com |

| 6 | - | www[.]klujz[.]com |

| 7 | - | www[.]tiosjv[.]xyz |

| 8 | - | www[.]tusii[.]xyz |

| 9 | - | www[.]bjzuikoaj[.]com |

| 10 | - | www[.]yxzugfb[.]com |

| 11 | - | www[.]vcmxuiofn[.]com |

| 12 | - | www[.]kjqda[.]com |

| 13 | - | www[.]tphpliy[.]store |

| 14 | - | www[.]zmfljgn[.]xyz |

| 15 | - | www[.]mlsiughr[.]xyz |

| 16 | www[.]oepypdd[.]store | www[.]xbvhjkd[.]xyz |

| 17 | - | www[.]tuiwpas[.]com |

| 18 | - | www[.]sigen[.]today |

| 19 | - | www[.]cipsid[.]xyz |

| 20 | - | www[.]doipdf[.]xyz |

| 21 | - | www[.]dsfkdd[.]com |

| 22 | - | www[.]sooja[.]xyz |

| 23 | - | www[.]dasjda[.]com |

| 24 | www[.]ahbovtx[.]store | www[.]jxiue[.]xyz |

| 25 | - | www[.]dfasfu[.]com |

| 26 | - | www[.]wiyauisuy[.]xyz |

| 27 | - | www[.]jksdv[.]com |

| 28 | - | www[.]asnm[.]xyz |

| 29 | www[.]djafovj[.]store | www[.]nkxy[.]xyz |

| 30 | www[.]erweliq[.]store | www[.]hjiizo[.]xyz |

| 31 | - | www[.]sfisyd[.]xyz |

| 32 | - | www[.]cdefdau[.]xyz |

| 33 | - | www[.]fedjf[.]com |

| 34 | - | www[.]asfuw[.]xyz |

| 35 | - | www[.]drgcv[.]xyz |

| 36 | - | www[.]ieytuigh[.]xyz |

| 37 | - | www[.]csbikdkf[.]xyz |

| 38 | www[.]qqtrcvf[.]store | www[.]sufyz[.]xyz |

| 39 | - | www[.]guafjnhja[.]xyz |

| 40 | www[.]kwgnma[.]store | www[.]kbai[.]top |

| 41 | - | www[.]tyjhnb[.]xyz |

| 42 | - | www[.]fdgeda[.]com |

| 43 | www[.]jbtlmve[.]store | www[.]yiosho[.]com |

| 44 | www[.]zciqgpk[.]store | www[.]yrxsl[.]com |

| 45 | - | www[.]klhjs[.]com |

| 46 | - | www[.]iiuqa[.]com |

| 47 | - | www[.]fsdut[.]xyz |

| 48 | - | www[.]sdzaqa[.]com |

| 49 | www[.]lpmreoo[.]store | www[.]loilos[.]xyz |

| 50 | - | www[.]tusyxnnv[.]com |

| 51 | www[.]sqrtexz[.]store | www[.]jsloos[.]xyz |

| 52 | - | www[.]zzlasjfh[.]com |

| 53 | www[.]rnoclbs[.]store | www[.]yisloc[.]xyz |

| 54 | - | h5[.]cenciakr[.]com |

| 55 | www[.]asjnvsr[.]store | h5[.]bmc[.]so |

| 56 | www[.]yqmqgqj[.]store | www[.]ziouay[.]com |

| 57 | www[.]dztzmay[.]store | www[.]ciisoe[.]xyz |

| 58 | - | www[.]ykfqwnp[.]store |

| 59 | - | www[.]mxkgji[.]xyz |

| 60 | - | www[.]nkdhgui[.]xyz |

| 61 | www[.]rppuriw[.]store | www[.]giish[.]xyz |

| 62 | www[.]ldweezt[.]store | www[.]wuaygbv[.]xyz |

| 63 | - | www[.]kloijin[.]com |

| 64 | - | www[.]vrdjhy[.]xyz |

| 65 | - | www[.]suxghhf[.]xyz |

| 66 | - | www[.]gsfds[.]com |

| 67 | - | www[.]dsfxh[.]xyz |

| 68 | www[.]meugmpn[.]store | a[.]meugmpn[.]store[:]34555 |

| 69 | www[.]uxszepe[.]store | zaif28[.]net |

| 70 | www[.]ihimrsb[.]store | www[.]bvhjgdsyui[.]com |

| 71 | - | www[.]brcsgjr[.]store |

| 72 | www[.]rmtpshj[.]store | www[.]yisub[.]xyz |

| 73 | www[.]oaeqxyh[.]store | - |

| 74 | - | www[.]dsfsha[.]xyz |

| 75 | - | www[.]itobmdnc[.]com |

| 76 | - | www[.]loidis[.]xyz |

| 77 | - | www[.]jkueo[.]xyz |

| 78 | www[.]mwoitcb[.]store | a[.]mwoitcb[.]store[:]34555 |

| 79 | - | app[.]happyshopdz[.]com |

| 80 | www[.]hpakexo[.]store | www[.]xiolki[.]xyz |

| 81 | www[.]lvurhfw[.]store | www[.]podj[.]xyz |

| 82 | www[.]eiusz[.]xyz | - |

| 83 | www[.]buqhnop[.]store | www[.]zoiakj[.]xyz |

- 연관 MD5

| MD5 | F86AE1AA8FFDBD48D594EC949F7BD153 |

| C4F8245F7AC17050357A7B949E46DC65 | |

| 2E5F5701EAB26ED751BC925995904C5F |

4. 대응방안

- 발견된 앱은 백신社와 협조하여 탐지 조치

- 금융보안원 등 유관 기관에 해당 내용을 전파하여 사기앱과 연계된 사이트 차단

5. 참고

'취약점 > 국내 금융 앱 취약점' 카테고리의 다른 글

| 국내 금융사 위장 사기앱 유포 주의 보안권고문 (1) | 2024.01.30 |

|---|---|

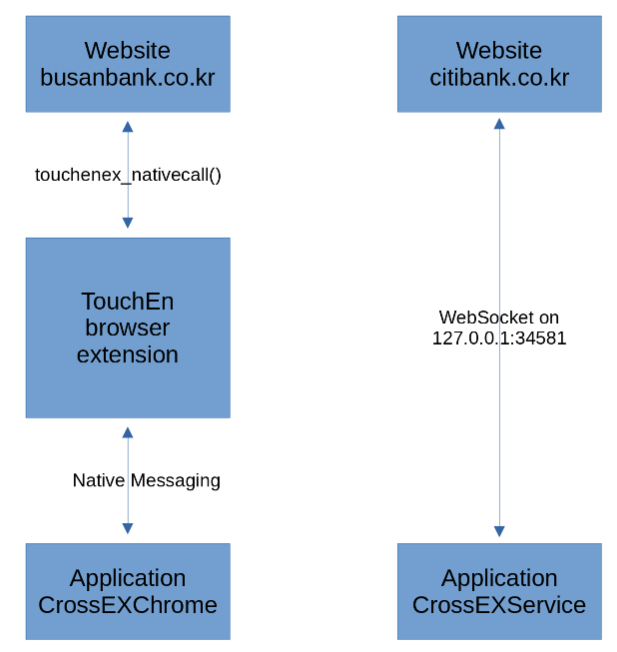

| 국내 금융 보안 솔루션의 취약점을 악용하는 Lazarus (0) | 2023.06.14 |

| 은행 보안 프로그램 취약점 : Veraport(보안 프로그램 통합 설치 솔루션) (0) | 2023.03.07 |

| 은행 보안 프로그램 취약점 : 중간 결론 (0) | 2023.02.20 |

| 은행 보안 프로그램 취약점 : 보안 S/W의 사설인증서 (0) | 2023.02.08 |