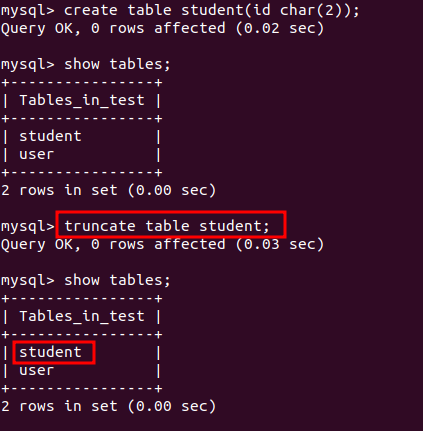

1. DML (Data Manipulation Language)

- 데이터 조작어

- 데이터의 삽입, 수정, 삭제, 조회 등을 수행

- INSERT(데이터 생성), UPDATE(데이터 수정), DELETE(데이터 삭제), SELECT(데이터 조회)

2. INSERT

- 테이블에 데이터를 입력할 경우 사용

- 입력할 데이터는 반드시 컬럼의 순서와 개수가 일치해야 함

INSERT INTO 테이블명 VALUES (컬럼=값);

2.1) 특정 컬럼 INSERT

- 특정 컬럼을 지정해 데이터를 입력할 경우

- 컬럼명과 입력한 데이터의 순서와 개수가 일치해야 함

INSERT INTO 테이블명(컬럼1, 컬럼2, 컬럼3,......) VALUES(컬럼1의 값, 컬럼2의 값,....);

2.2) 특정 컬럼 SET

- 특정 컬럼을 지정해 데이터

INSERT INTO 테이블명 SET

컬럼명1=데이터1, 컬럼명2=데이터2...;

3. SELECT

- 테이블 내 데이터를 조회할 때 사용

- 테이블에 저장된 칼럼 순서대로 조회

SELECT [ALL | DISTINCT] 속성이름 FROM 테이블이름

[WHERE 조건]

[GROUP BY 속성이름]

[HAVING 검색조건]

[ORDER BY 속성이름 [ ASC | DESC]

- 각 절에 다양한 조건을 줌으로써 목적에 맞는 데이터를 조회할 수 있음

4. UPDATE

- 테이블 내 데이터를 변경할 때 사용

UPDATE 테이블명 SET 변경할 컬럼=변경할 데이터 WHERE 변경하고자하는 조건

5.DELETE

- 테이블내 저장된 데이터를 삭제할 때 사용

DELETE FROM 테이블명 WHERE 삭제할 컬럼명=조건;

'데이터베이스 > SQL 문법' 카테고리의 다른 글

| SQL_DCL(Data Control Language) (0) | 2022.09.13 |

|---|---|

| SQL_DDL(Data Definition Language) (0) | 2022.09.01 |