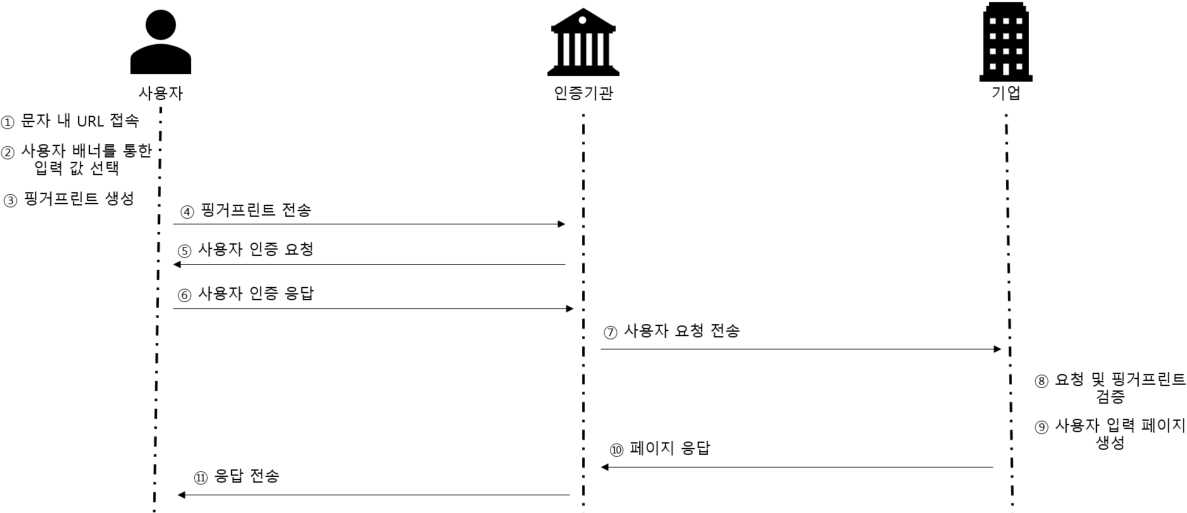

1. 아이디어

- 피싱문자를 통한 개인정보 유출을 노리는 사회공학 공격을 예방

- 시용자 배너를 통한 입력 값 선택 후 선택 정보와 사용자 정보를 통해 핑거프린트 생성

- 핑거프린트 전송 및 입력 값에 따른 페이지 생성, 응답

2. 근거

2.1) 피해 사례 지속 발생

- 21.04.15 금감원에서 공개한 "20년 보이스피싱 피해 현황"에서 메신저 피싱의 피해가 증가하고 있음을 확인 가능

- 해당 문서를 통해 5~60대가 전체 피해의 85.8%를 차지하며, 전반적으로 4~60대의 피해가 높음

2.2) 보안 교육

- 피싱 사이트에 대한 피해를 예방하기 위해 시행하는 보안 교육 중 "출처가 불분명한 URL 접근하지 않거나 주의"가 다수.

- 단순히 사용자의 주의를 요하는 형태로 볼 수 있으며, 관련된 피해가 발생하고 있음

2.3) 실질적인 피해가 발생하는 지점은 일반 사용자 단말

- 사내 환경은 보안 솔루션을 통해 보안성이 보장되나, 사용자 단말(PC, 휴대폰, 태블릿 등)은 비교적 보안성이 낮음

- 실질적으로 피싱 사이트 등을 이용한 사회공학 공격의 피해가 발생하는 지점은 사용자 단말임

- 사용자에게 접속한 사이트가 피싱 사이트인지 정상 사이트인지 직관적으로 판단하기 위한 정보가 부재함.

3. 흐름도

4. 기대효과

4.1) 공격준비의 어려움

- 기존의 사회공학 공격은 사용자만을 속이면 개인정보를 손 쉽게 탈취할 수 있음.

- 해당 프로세스의 경우 공격자는 인증기관, 기업에게 각각의 주체인 것처럼 속여야 함.

- 또한, 공격자는 사용자 배너를 통해 선택한 입력값이 무엇인지, 어떤 입력 값을 선택하였는지 알 수 없음.

4.2) 사용자에게 좀 더 직관적인 정보 제공 및 개인정보 유출 최소화

- 사용자는 접속한 사이트가 피싱 사이트인지 정상 사이트인지 명확히 구분하기 어려움

- 해당 프로세스의 경우 사용자가 생성한 핑거프린트 정보를 인증기관이 인증하고, 기업이 재검증함.

- 검증 후 최종 페이지를 인증기관을 거쳐 응답하므로, 사용자에게 정당한 페이지라는 것을 입증할 수 있음.

4.3) 기업에 대한 신뢰도 상승

- 사용자들이 신뢰하는 혹은 이용하는 서비스를 제공하는 기업을 사칭하여 개인정보 입력 유도.

- 해당 프로세스를 통해 사용자들에게 기업에 대한 인식과 신뢰도를 유지하거나 향상될 수 있음.

'대외활동' 카테고리의 다른 글

| 제22회 세계 보안 엑스포(SECON 2023) (0) | 2023.03.31 |

|---|---|

| 2023 CONCERT FORECAST (0) | 2023.03.03 |

| 제1회 개인정보 위험대응 공모전 (0) | 2022.11.28 |

| PGE & APBF 2022 (Privacy Global Edge & Asia Privacy Bridge Forum 2022) (0) | 2022.10.14 |

| NAVER PER BootCamp (0) | 2022.09.01 |