1. 개요

- 보안 업체 Kaspersky, 새로운 보안 도구 KVRT (Kaspersky Virus Removal Tool) 무료 공개

- 리눅스 플랫폼에서 바이러스를 찾아 삭제하는 기능 제공

2. 주요내용

- 최근 XZ Utils라는 백도어가 리눅스 생태계를 크게 위협

> Linux 시스템이 본질적으로 위협으로부터 안전하다는 일반적인 오해를 증명

- Kaspersky, 새로운 보안 도구 KVRT 무료 공개

> 실시간으로 멀웨어를 막아내는 도구는 아님

> 64비트 시스템만 지원하며 작동하려면 인터넷 연결이 필요

> 실행을 위해 루트 권한 필요하며, GUI, CLI 지원

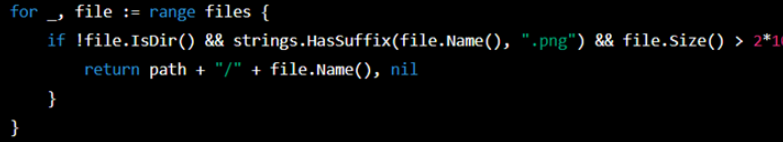

> 스캔을 통해 이미 세상에 알려진 멀웨어나 익스플로잇을 탐지 및 치료

> 사용자는 매번 바이러스 백신 데이터베이스를 다운로드해야 함

> 삭제 또는 치료된 악성 파일의 복사본은 '/var/opt/KVRT2024_Data/Quarantine'(루트 사용자용)에 저장

> Linux 배포판, Red Hat Enterprise Linux, CentOS, Linux Mint, Ubuntu, SUSE, openSUSE, Debian 등에서 작동 확인

3. 참고

[1] https://www.boannews.com/media/view.asp?idx=130306&page=1&kind=1

[2] https://www.bleepingcomputer.com/news/software/kaspersky-releases-free-tool-that-scans-linux-for-known-threats/

[3] https://www.kaspersky.com/blog/kvrt-for-linux/51375/

[4] https://www.kaspersky.com/downloads/free-virus-removal-tool