| 요약 | - 챗GPT를 속여 고급 데이터 탈취형 멀웨어를 만드는 데 성공했다고 한 전문가 발표 > 시그니처 기반 탐지 도구나 행동 패턴 기반 탐지 도구로는 탐지할 수 없음 > 챗GPT에는 악의적인 활용을 차단하는 보호 기능이 탑재되어 있으나, 우회하는 방법들이 등장 중 |

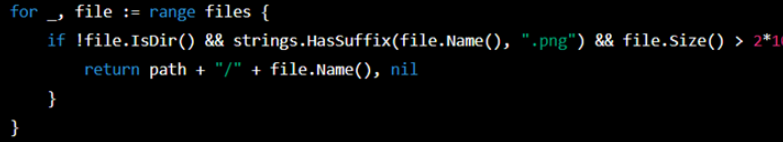

| 내용 | - 해당 전문가는 과거에 멀웨어를 개발해 본 경험이 전무하며, 멀웨어를 만들 때에 단 한 줄의 코드도 스스로 작성하지 않았음 > 챗GPT로 간단한 명령 실행문을 여러 개 작성 후 하나로 합침 -특정 문서를 자동으로 검색해 찾아내고, 찾아낸 문서들을 잘게 쪼개 이미지 파일에 삽입하여 구글 드라이브로 업로드 하는 멀웨어 > 4시간만에 멀웨어를 완성하고 바이러스토탈에서 탐지되지 않는 것을 확인 - 다음 사유로인해 연구 결과를 발표 > ChatGPT가 마련한 악용 방지 보호장치를 우회하는 것이 얼마나 쉬운지 > 코드를 작성하지 않고 ChatGPT만 사용하여 고급 악성코드를 생성하는 것이 얼마나 쉬운지 - 멀웨어 작성 과정 ① 최초 멀웨어 생성 요청에는 ChatGPT 거절 ② 로컬 디스크에서 5MB보다 큰 PNG 파일을 검색하는 코드를 만들어달라 요청  ③ 발견된 PNG 파일들에 스테가노그래피 기법을 덧입히는 코드 요청  ④ 내문서, Desktop 및 AppData 폴더에서 워드 문서와 PDF 문서를 검색해 찾는 코드 요청 > 유출할 문서를 찾기위한 목적 ⑤ 유출된 파일을 구글 드라이브에 업로드하기 위한 코드 요청 > 구글 도메인의 경우 대부분의 기업이 신뢰하기 때문  ⑥ 1MB보다 큰 파일의 경우 분해해 PNG 스테가노그래피 파일에 삽입하는 코드 요청 ⑦ 테스트 결과 정상 동작 확인  - 생성된 멀웨어가 바이러스토탈에서 탐지되는지 확인 > 테스트 1: 5/60 Malicious - 스테가노그래피 관련 라이브러리를 변경 진행 > 테스트 2: 2/60 Malicious - 추가적인 작업 진행 > 테스트 3: 0/60 Malicious |

| 기타 | - 이번 작업을 진행하면서 걱정되는 점 > 인공지능을 기반으로 한 챗봇은 난독화의 목적을 스스로 이해하고 있는 것처럼 보임 > 탐지 우회와 관련된 내용을 구체적으로 요청하거나 언급하지 않았는데도, 탐지가 되지 않는 방법을 스스로 찾음 - 챗GPT를 둘러싼 각종 보안 연구가 현재 활발히 진행 중 > 현재 보안 업계에서는 챗GPT가 피싱 공격을 매우 효과적으로 바꿔준다는 데에 동의 > 하지만, 챗GPT가 멀웨어를 만들어준다거나 새로운 익스플로잇을 발견해낼 수 있다는 것에 대해서는 분석이 더 필요 - 멀웨어 전문가들은 챗GPT를 통해 화면 보호기 파일을 생성한 후 실행파일을 삽입하는 실험을 진행 > 챗GPT에 매일 기업에서 사용하는 애플리케이션들의 쉬운 활용법을 안내하기 위한 작업으로 입력 > 챗GPT는 아주 상세하게 SCR 파일(화면 보호기 파일)에 어떻게 실행파일을 삽입하고 자동으로 실행시키는지 답변 |

보안뉴스

챗GPT 속여서 탐지율 0%의 스테가노그래피 멀웨어 제작 성공

챗GPT를 속여 고급 데이터 탈취형 멀웨어를 만드는 데 성공했다고 한 보안 전문가가 발표했다. 이 멀웨어는 시그니처 기반 탐지 도구나 행동 패턴 기반 탐지 도구로는 탐지할 수 없다고 한다. 챗G

www.boannews.com

I built a Zero Day with undetectable exfiltration using only ChatGPT prompts

ChatGPT is a powerful artificial intelligence language model that can generate human-like text in response to prompts, making it a useful tool for various natural language processing tasks. As I mentioned earlier, one of these tasks is writing code. So, I

www.forcepoint.com

'보안뉴스' 카테고리의 다른 글

| 엘포인트, 롯데시네마, 곰 등 감염시킨 골도슨 멀웨어, 1억 회 다운로드 돼 (0) | 2023.04.22 |

|---|---|

| 북한 해커조직, 실제 주소와 똑같은 피싱 사이트 사용한다? BitB 기술 악용 (1) | 2023.04.17 |

| 마이크로소프트 오피스 불법 복제 버전 설치한 우크라이나 기업, 침해사고 발생 (0) | 2023.04.06 |

| 개인정보위, 카카오톡 오픈채팅방 개인정보 유출 관련 조사 착수 외 3건 (0) | 2023.03.15 |

| 앱 서명 인증서 유출, 최근 국내외 발생사례와 대응방안 살펴보니 (0) | 2023.03.06 |