| 요약 | - AWS, Azure의 인증 키들이 안드로이드와 iOS 앱들에서 발견 - 인증 정보를 코드 내에 하드코딩하고 암호화하지 않은 상태로 포함 |

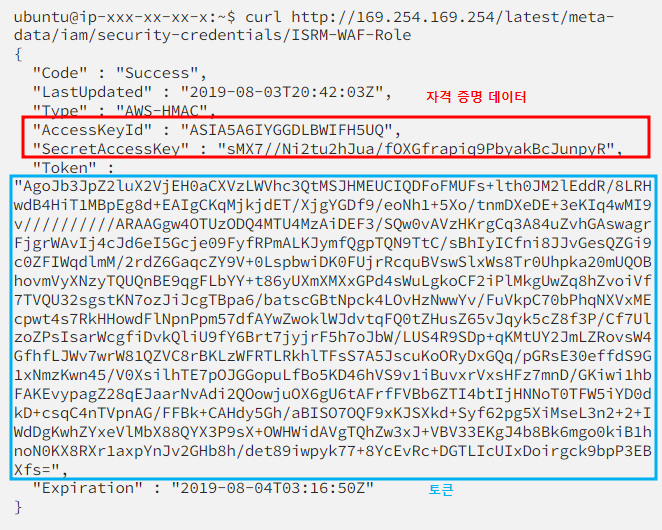

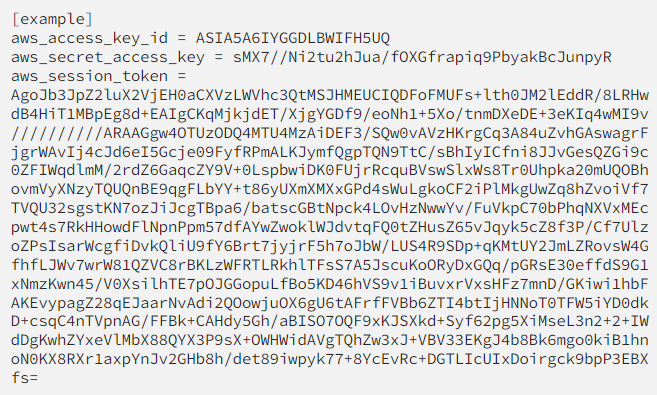

| 내용 | - AWS, Azure 등 클라우드 서비스의 인증 정보가 암호화 없이 하드코딩된 것으로 확인 > 앱의 바이너리 또는 소스 코드에 접근할 수 있는 누구나 자격 증명을 추출하여 데이터 조작 또는 유출할 수 있음을 의미 - 해당 앱들은 Google Play Stroe와 Apple App Store 등에서 수백만 번 다운로드됨 > Google Play Store : Pic Stitch, Meru Cabs, ReSound Tinnitus Relief 등 > Apple App Store : Crumbl, VideoShop 등 - 개발 단계에서의 잘못된 보안 관행이 주요 원인 > 개발자들이 편의상 자격 증명을 하드코딩하고 암호화 없이 남겨둔 채 배포된 것 - 권고 사항 > 환경변수 사용 : 민감한 자격 증명을 런타임에 로드되는 환경변수에 저장 > 비밀 관리 도구 사용 : AWS Secrets Manager나 Azure Key Vault와 같은 전용 비밀 관리 도구를 활용 > 민감 데이터 암호화 : 자격 증명을 앱에 저장해야 하는 경우 강력한 암호화 알고리즘 적용 및 런타임때 복호화 > 코드 리뷰 및 감사 : 정기적으로 코드 리뷰와 보안 감사를 수행해 하드코딩된 자격 증명과 기타 보안 취약점 식별 및 제거 > 보안 스캔 자동화 : 자동화된 보안 스캔 도구를 CI/CD에 통합하여 개발 프로세스 초기에 하드코딩된 자격 증명과 기타 보안 결함 감지 |

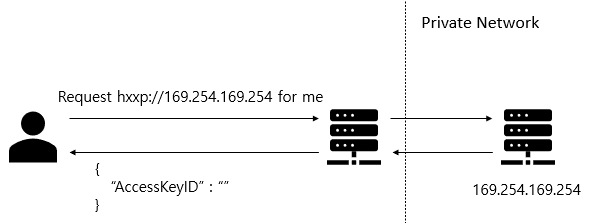

| 기타 | - 22.09 보안 연구원은 AWS 자격 증명이 포함된 1,800개 이상의 iOS 및 Android 앱을 발견 > 이 중 77%가 코드베이스에 유효한 액세스 토큰 |

보안뉴스

유명 클라우드로의 크리덴셜, 각종 모바일 앱 통해 퍼진다

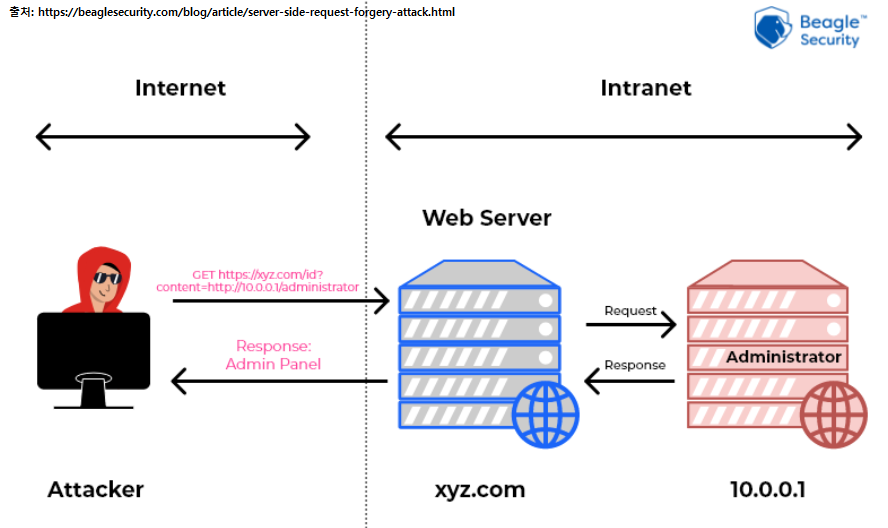

보안 외신 블리핑컴퓨터에 의하면 AWS와 애저(Azure)라는 거대 공공 클라우드의 인증 키들이 안드로이드와 iOS 앱들에서 발견되었다고 한다. 클라우드와 연계된 앱들을 만들고 제공하는 과정에서

www.boannews.com

수백만 사용하는 모바일 앱 보안 허점...AWS, Azure 인증 키 노출돼 - 데일리시큐

시만텍(Symantec) 최근 분석에 따르면, 수백만 명이 사용하는 인기 모바일 애플리케이션들이 아마존 웹 서비스(AWS)와 마이크로소프트 애저 블롭 스토리지(Microsoft Azure Blob Storage) 같은 클라우드 서

www.dailysecu.com

AWS, Azure auth keys found in Android and iOS apps used by millions

Multiple popular mobile applications for iOS and Android come with hardcoded, unencrypted credentials for cloud services like Amazon Web Services (AWS) and Microsoft Azure Blob Storage, exposing user data and source code to security breaches.

www.bleepingcomputer.com

Exposing the Danger Within: Hardcoded Cloud Credentials in Popular Mobile Apps

Examining the hidden risks posed to user privacy and security due to presence of hardcoded credentials within popular mobile apps.

www.security.com

'보안뉴스' 카테고리의 다른 글

| “해커, 노출된 Git 설정 파일 통해 클라우드 계정 15,000개 탈취” 외 1건 (1) | 2024.11.02 |

|---|---|

| 친러 성향 해커 ‘서버 킬러스’, 서울·인천 등 국내 CCTV 100대 이상 해킹 주장 (1) | 2024.11.01 |

| 엔드포인트 탐지 기술을 회피하는 새로운 방법, 이디알사일런서 외 2건 (0) | 2024.10.17 |

| LLM 애플리케이션의 가장 치명적인 취약점 10가지와 최근 주목받는 RAG (3) | 2024.10.11 |

| 10년 넘은 리눅스 취약점 발견돼...세부 내용은 다음 주에 공개 외 1건 (1) | 2024.09.29 |