1. 개요

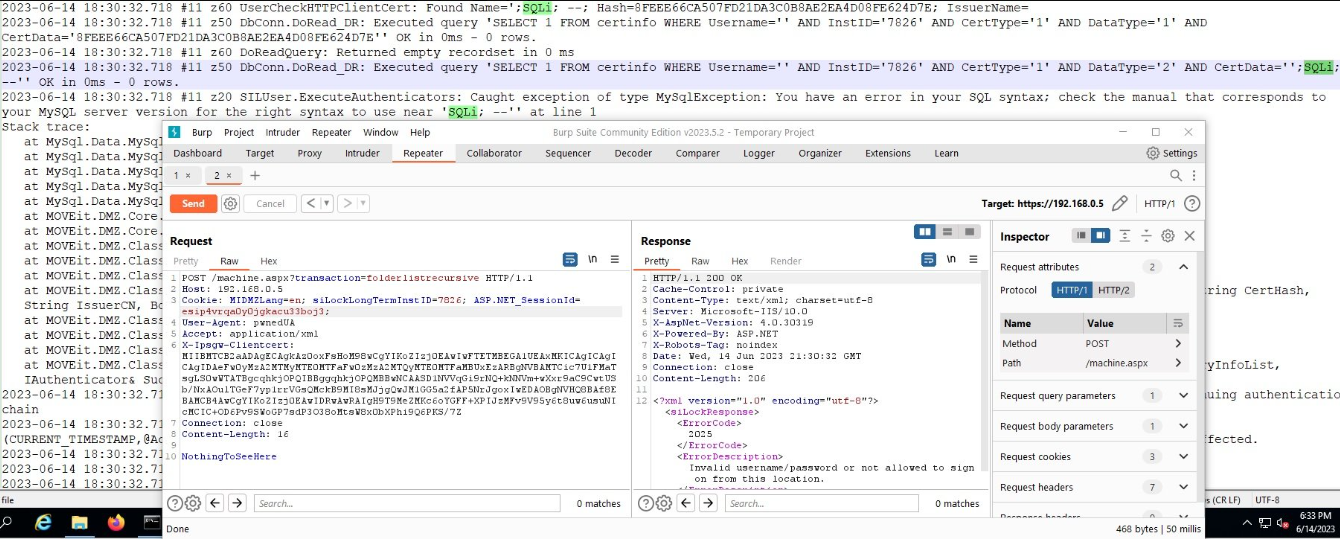

- 23.04 FBI 덴버 사무소는 공공장소에서 흔히 볼 수 있는 공용 USB 포트를 사용한 스마트폰 충천 금지 발표 [1]

- 공격자들이 공용 USB 포트를 통해 멀웨어와 모니터링 소프트웨어를 사용자 단말에 설치하는 방법을 알아냄

- 공항, 호텔, 쇼핑센터 등에서 USB 포트 대신 개인용 충전기 사용 권고

2. 주요 내용

- FBI와 연방통신위원회(FCC)는 공용 USB 포트를 사용한 "주스재킹(Juice jacking)"을 경고 [2][3]

> 지난 5년간 주스재킹과 관련된 해킹 공격이 공식적으로 보도되지 않았으며, 기술적인 어려움 또한 존재

> 그러나, 관련 해킹이 불가능한 것은 아니며 아직까지는 기술 및 비용적 효율이 낮기 때문으로 보임

> 2022년 발표에 따르면 USB를 활용하도록 설계된 멀웨어와 관련된 위협이 52%로 증가 [4]

주스재킹(Juice jacking)

- 2011년 DEFCON에서 최초로 선보인 공격 기법

- 공항, 호텔, 쇼핑센터 등 공공장소에 있는 공용 USB를 이용한 멀웨어 유포 및 정보 탈취 공격

- 손상된 USB 포트를 통해 설치된 멀웨어는 장치를 잠그거나 사용자의 비밀번호, 신용카드 정보, 주소, 이름 등의 정보를 훔칠 수 있음

- 탈취한 개인 정보를 통해 공격자는 계정에 액세스 하거나 다른 공격자들에게 판매하여 2차 피해가 발생 가능

- 주스재킹을 수행하는데 필요한 기술과 비용, 접근성 등은 과거에 비해 누구나 접근할 수 있도록 발전되고 있음

> 대표적으로 O.MG 케이블이 존재 [5][6]

> 외형은 애플의 케이블과 유사해 육안으로 식별하기 어려우며 다양한 기능을 제공

> 자체적으로 와이파이 핫스팟을 만들고 해커는 1.5km 떨어진 곳에서도 키 입력 정보를 받아 볼 수음

> MG라는 보안 연구원이 침투 테스트용으로 개발해 2019 DEFCON에서 공개하였으며, 보안 업체 Hak5가 양산 및 판매

- 스마트폰 제조업체는 주스재킹의 위협을 줄이기 위한 보호 기능을 개발 중이나 결코 완벽하다고 할 수 없음

> 아이폰 또는 아이패드의 경우 공용 USB 포트에 연결하면 ‘이 컴퓨터를 신뢰하시겠습니까?’ 등의 메시지 표시

> 관련 메시지가 표시되지 않더라도 ‘액세서리가 지원되지 않음’이라는 경고가 표시될 수 있으며, 즉시 연결 해제 필요

> 사용자의 단말이 멀웨어에 감염 되었는지 알 수 없으며, 탐지 또한 어려움

> 따라서, 공용 USB 포트나 케이블은 가급적 사용하지 말고, 보조 배터리 또는 콘센트 이용 권고

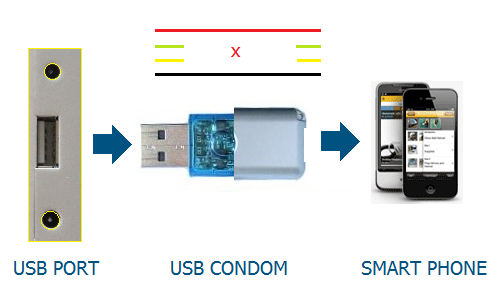

3. USB 데이터 차단기

- 주스재킹 등 관련된 위협을 줄이고자 등장한 일종의 젠더 [7]

- 일반적인 USB는 4개의 핀으로 구성

> 충전을 위한 핀 2개와 데이터 전송을 위한 핀 2개로 구성됨

- USB 데이터 차단기는 데이터 전송을 위한 2개의 핀을 제거하여 데이터 전송을 차단하는 원리

> 데이터 전송 핀을 제거하여 데이터 유출 위험이 없으며, 멀웨어를 유포하지 못함

> 멀웨어 유포 및 데이터 유출 위험으로부터 단말을 보호하여 프라이버시를 향상

> 일반적인 USB와 크기가 비슷하여 휴대성이 뛰어나며, 저렴

4. 참고

[1] https://www.cbsnews.com/news/fbi-warns-against-juice-jacking-what-is-it/

[2] https://twitter.com/FBIDenver/status/1643947117650538498?ref_src=twsrc%5Etfw%7Ctwcamp%5Etweetembed%7Ctwterm%5E1643947117650538498%7Ctwgr%5E8e2bfe2d8f81b6903ee3ccdd6699d21c8023eb0a%7Ctwcon%5Es1_&ref_url=https%3A%2F%2Fwww.cbsnews.com%2Fnews%2Ffbi-warns-against-juice-jacking-what-is-it%2F

[3] https://www.fcc.gov/juice-jacking-tips-to-avoid-it

[4] https://www.honeywellforge.ai/us/en/campaigns/industrial-cybersecurity-threat-report-2022#form

[5] https://shop.hak5.org/products/omg-cable

[6] https://www.earlyadopter.co.kr/153255

[7] https://www.amazon.com/PortaPow-3rd-Data-Blocker-Pack/dp/B00T0DW3F8/ref=sr_1_3?crid=1WASVMK1MP6UI&keywords=USB+condoms&qid=1685191337&sprefix=usb+c%2Caps%2C1011&sr=8-3&tag=muo-v2-3h3kgvk-20&ascsubtag=UUmuoUeUpU2025871&asc_refurl=https%3A%2F%2Fwww.makeuseof.com%2Fwhat-is-usb-condom%2F&asc_campaign=Evergreen

'취약점 > 기타' 카테고리의 다른 글

| 크리덴셜 스터핑(Credential Stuffing) (0) | 2023.07.15 |

|---|---|

| 국내 MacOS 이용자를 노린 APT37 (0) | 2023.06.23 |

| 원격 엑세스 소프트웨어 보안 가이드 발표 (0) | 2023.06.17 |

| 국방모바일보안 앱 보안 취약점 (2) | 2023.06.07 |

| 무차별 대입 공격을 이용한 스마트폰 지문 인증 우회하는 BrutePrint (1) | 2023.06.03 |