| 요약 | - 2022년 한 해 동안 발생한 모든 사이버 공격의 71%가 멀웨어 없이 발생 |

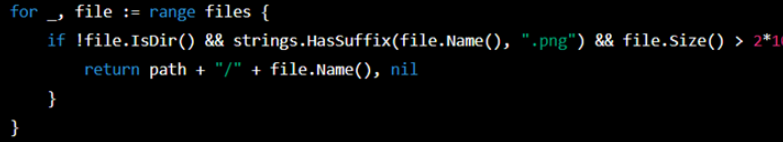

| 내용 | - 보안 업체 크라우드스트라이크 CEO 조지 커츠의 RSAC 강연 ① 공격자들이 얼마나 쉽게 기업 네트워크에 침투하고 횡적으로 움직이는지를 선보임 - 침투하고, 횡적으로 움직이고, 계속 네트워크에 남아서 필요한 일들을 하는데 아무런 경보도 울리지 않고, 흔적도 남지 않음을 계속해서 강조 - 보이지도 않고 느껴지지 않는 건 멀웨어를 사용하지 않기 때문 ② 사이버 공격 단체 스파이더(Spider) - 피해자가 보유하고 있는 도구들을 상황에 맞게 활용하여 목적을 달성 - 피해자의 도구를 사용하기 때문에, 경보나 흔적이 발생하지 않음 ③ 스파이더의 공격 방식 예시 - 공격을 실시하기 전에 제일 먼저 표적에 대한 강도 높은 정찰을 진행 후 특정 사용자를 공격 대상으로 지정 - 특정 사용자에게 음성 통화로 크리덴셜 침해를 알리고, 악성 링크를 전송해 크리덴셜과 다중인증 정보 입력 요구 - 테일즈(Tails) OS와 이블징크스2(Evilginx2)라는 도구를 활용해 애니데스크(AnyDesk) 계정 생성 및 접근 > 테일즈 OS: 익명성과 프라이버시를 위한 데비안 기반의 운영 체제, 모든 통신을 Tor 네트워크를 통해서 수행 > 이블징크스2: 세션 쿠키와 함께 로그인 자격 증명을 피싱하는 데 사용되는 중간자 공격 프레임워크 > 애니데스크: 컴퓨터 원격 제어 프로그램 - 디지털오션 드롭릿(DigitalOcean Droplet)과 같은 도구를 일종의 가상기계처럼 활용하기도 함 > 디지털오션: 미국의 클라우드 컴퓨팅/호스팅업체 및 플랫폼 - 따라서, ‘정상 도구’ 혹은 ‘피해자가 이미 설치해 사용하고 있는 도구’를 적극 활용함으로써 ‘지속적인 출입이 가능한 주체’가 되는 것 ④ 네트워크 관리자나 보안 담당자들이 흔히 하는 큰 오해 - 공격자가 네트워크에 접속해 새로운 사용자 계정을 생성 할 때, 반드시 관리자 권한을 가지고 있어야 한다는 것 > 권한이라는 것을 위임할 수 있기 때문에, 관리자 권한 없이도 공격자가 새로운 사용자 계정을 생성할 수 있음 > 예를 들어 고객 관리 시스템에서는 권한을 양도하거나 열어두는 경우가 비일비재하기 때문 ⑤ 멀웨어 없는 공격의 핵심은 공격자가 피해자의 네트워크에 침입한 사실을 탐지하는 것이 어렵다는 것 - 멀웨어가 없기 때문에 엔드포인트의 탐지 도구 또는 최신 멀웨어 탐지 도구 등을 사용해도 소용 없음 - 대신 엔드포인트에서부터 클라우드와 관리자 아이덴티티에 이르기까지 가능한 모든 텔레메트리 정보를 수집 > 멀웨어 탐지로는 찾을 수 없는 것들이 확인될 것 > 방대한 양의 정보를 수집하고 분석하기에 업무량이 지나치게 늘어난다는 문제가 있음 > 그러므로, 인공지능이나 머신러닝을 기반으로 한 도구를 활용 - 다중인증 시스템을 유지하는 게 중요 > 다중인증 또한 탈취 등의 문제가 자주 발생하나, 다중인증을 유지하는 것은 필수적인 일 > 그만큼, 공격자들 또한 투자해야 할 자원과 시간을 늘리는 것이기 때문 |

| 기타 | - 좋은 ‘보안 실천 사항’ 대부분 공격을 100% 막아준다는 면에서 의미를 갖는 게 아님 > 공격자들을 지연시키고 자원을 낭비시키는 것 > 그룹 전체가 '보안 실천 사항'을 준수하면 공격자들의 움직임은 크게 위축될 것 |

보안뉴스

멀웨어 없는 공격 늘어나고 있어 무용지물 되고 있는 멀웨어 탐지 기술

아무런 흔적도 남기지 않고, 아무런 소란도 떨지 않으면서 침투할 곳은 다 침투해 훔쳐갈 것을 다 훔쳐가는 데에 공격자들이 점점 능숙해지는 중이다. 이들은 보이지도 않고 느껴지지도 않는다.

www.boannews.com

'보안뉴스' 카테고리의 다른 글

| 오늘은 ‘세계 패스워드의 날’... 하지만 패스워드 관리는 여전히 ‘허술’ (0) | 2023.05.05 |

|---|---|

| 챗GPT 프롬프트 통한 민감 정보 유출 막기 위해 등장한 프라이빗GPT (1) | 2023.05.05 |

| 엘포인트, 롯데시네마, 곰 등 감염시킨 골도슨 멀웨어, 1억 회 다운로드 돼 (0) | 2023.04.22 |

| 북한 해커조직, 실제 주소와 똑같은 피싱 사이트 사용한다? BitB 기술 악용 (1) | 2023.04.17 |

| 챗GPT 속여서 탐지율 0%의 스테가노그래피 멀웨어 제작 성공 (0) | 2023.04.06 |