1. 개요

- 23.10 위협 행위자 PRISMA는 영구 Google 쿠키를 생성할 수 있는 익스플로잇 공개 [1]

- 익스플로잇을 통해 위협 행위자는 사용자가 비밀번호를 재설정한 후에도 구글에 지속적으로 액세스 가능

- Lumma, Rhadamanthys, Stealc, Medusa, RisePro, Whitesnake 등 Infostealer Malware에서 악용중

2. 주요내용 [2]

- 23.10 위협 행위자 'PRISMA'는 Google 계정과 관련된 제로데이 취약점을 악용한 공격 툴 공개

> 세션을 탈취해 비밀번호를 재설정한 후에도 새로운 쿠키를 생성해 구글 서비스에 지속적 액세스가 가능

> 해당 툴은 2가지 기능을 지님

① 비밀번호 변경 유무와 상관없이 세션 유지

② 새로운 유효한 쿠키 생성

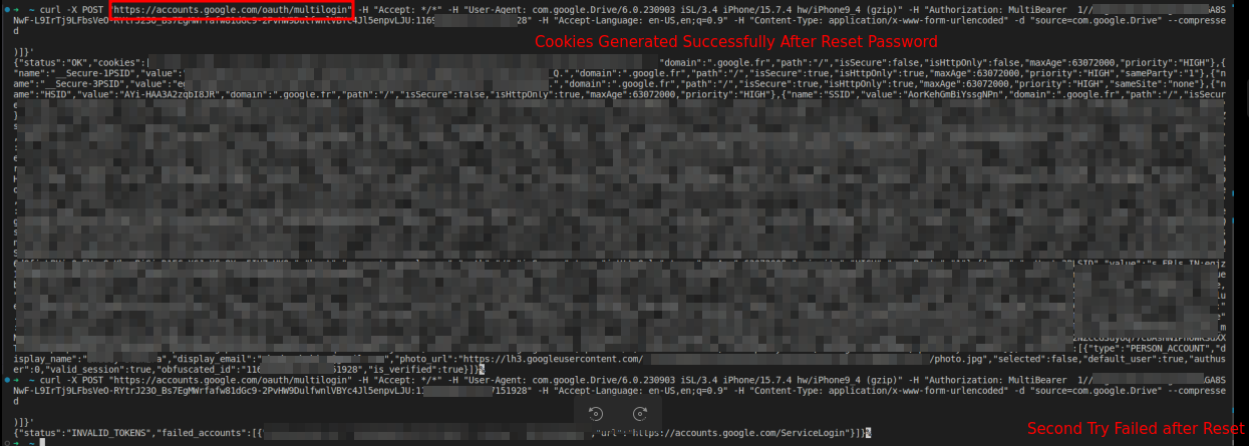

- 공격 툴을 리버스 엔지니어링하여 취약점은 'MultiLogin'이라는 Google OAuth 엔드포인트에 의존

> 다양한 구글 서비스에서 계정을 동기화하도록 설계

> 구글의 공식 문건에서 이 기능이 정식으로 언급된 적 없음

- 로그인된 Chrome 프로필의 토큰 및 계정 ID 추출

> 추출을 위해 WebData의 token_service table 참조

> 해당 테이블에는 서비스(GAIA ID)와 encrypted_token이 저장되 있음

- 추출한 token:GAIA ID 쌍을 멀티로그인 엔드포인트와 결합해 구글 인증 쿠키를 다시 생성

- 새로운 인증 쿠키를 생성해 구글 계정에 장기간 무단으로 액세스 가능

> 사용자가 비밀번호를 변경하여도 구글 서비스에 지속적 액세스 가능

3. 대응방안

- 임시 수정 단계

① 모든 브라우저에서 로그아웃하여 세션 토큰 무효화

② 비밀번호 재설정

③ 재로그인하여 새 토큰 생성

※ 참고사이트 임시 수정 단계 참고 [2]

- g[.]co/mydevices을 통해 모든 활성 세션 종료

- 향상된 세이프 브라우징 사용 [3]

4. 참조

[1] https://www.youtube.com/watch?v=NzAtZzzFoOs

[2] https://www.cloudsek.com/blog/compromising-google-accounts-malwares-exploiting-undocumented-oauth2-functionality-for-session-hijacking

[3] https://support.google.com/accounts/answer/11577602?hl=ko

[4] https://securityaffairs.com/156723/hacking/exploit-regenerates-google-cookies.html

[5] https://www.bleepingcomputer.com/news/security/google-malware-abusing-api-is-standard-token-theft-not-an-api-issue/#google_vignette

[6] https://www.dailysecu.com/news/articleView.html?idxno=152620

[7] https://www.dailysecu.com/news/articleView.html?idxno=152653

[8] https://www.boannews.com/media/view.asp?idx=125357&page=9&kind=1

'취약점 > 기타' 카테고리의 다른 글

| Atlassian, Oracle, GNU S/W 취약점 보안 조치 권고 (0) | 2024.02.02 |

|---|---|

| SSH Terrapin Attack (CVE-2023-48795) (0) | 2024.01.20 |

| WiFi의 BFI를 악용한 민감 정보를 탈취하는 WiKI-Eve (0) | 2023.09.21 |

| 국정원 사이버 안보 현안 관련 간담회 내용 정리 (0) | 2023.07.20 |

| 크리덴셜 스터핑(Credential Stuffing) (0) | 2023.07.15 |