1. 네이버 PER(Privacy Enhancement Reward) 제도

- 네이버에서 제공하고 있는 서비스들에 대해 프라이버시 및 개인정보 영역에서의 개선점에 대해 제보를 받고, 이에 대해 적절히 사례 및 보상을 하는 제도

2. 아이디어 및 근거

2.1) 아이디어

- 비밀번호 변경 시 이전 비밀번호와 유사도를 검사하여 유사도에 따른 비밀번호 사용주기 결정

2.2) 근거

개인정보의 기술적·관리적 보호조치 기준 제4조(접근통제)

⑦ 정보통신서비스 제공자등은 이용자가 안전한 비밀번호를 이용할 수 있도록 비밀번호 작성규칙을 수립하고, 이행한다.

⑧ 정보통신서비스 제공자등은 개인정보취급자를 대상으로 다음 각 호의 사항을 포함하는 비밀번호 작성규칙을 수립하고, 이를 적용·운용하여야 한다.

1. 영문, 숫자, 특수문자 중 2종류 이상을 조합하여 최소 10자리 이상 또는 3종류 이상을 조합하여 최소 8자리 이상의 길이로 구성

2. 연속적인 숫자나 생일, 전화번호 등 추측하기 쉬운 개인정보 및 아이디와 비슷한 비밀번호는 사용하지 않는 것을 권고

3. 비밀번호에 유효기간을 설정하여 반기별 1회 이상 변경

- 사용자들은 다수의 서비스를 사용하고 있으며, 각 서비스별로 서로 유사하거나 동일한 비밀번호를 사용

- 비밀번호 설정 규칙, 이전 비밀번호 기억 등의 조치를 취하고 있으나, 여러 방법으로 이를 회피하여 비밀번호 재사용

- 비밀번호를 재사용하거나 일부분만을 변경하여 크리덴셜 스터핑, 무차별 대입 공격에 취약한 환경 생성

크리덴셜 스터핑 (Credential Stuffing) : 일종의 무차별 대입 공격(Brute Force Attack) 기법이지만, 데이터 침해에서 입수한 알려진 유효 인증 정보의 목록을 이용

무차별 대입 공격 (Brute Force Attack) : 무작위 혹은 미리 준비한 사전 등 가능한 모든 값을 반복적으로 대입하여 계정정보를 탈취하는 방식

- 즉, 동일하거나 유사한 비밀번호를 사용함으로써, 비밀번호 변경 의미 퇴색, 비밀번호 재사용으로 인한 취약성 증가 등의 문제가 예상

3. 한계점

3.1) 일방향 암호화

- 비밀번호는 일방향 암호화(ex. 해시 함수) 적용 후 저장됨

개인정보 보호법 시행령 제48조의2(개인정보의 안전성 확보 조치에 관한 특례)

① 정보통신서비스 제공자(「정보통신망 이용촉진 및 정보보호 등에 관한 법률」 제2조제1항제3호에 해당하는 자를 말한다. 이하 같다)와 그로부터 이용자(같은 법 제2조제1항제4호에 해당하는 자를 말한다. 이하 같다)의 개인정보를 법 제17조제1항제1호에 따라 제공받은 자(이하 “정보통신서비스 제공자등”이라 한다)는 이용자의 개인정보를 처리하는 경우에는 제30조에도 불구하고 법 제29조에 따라 다음 각 호의 안전성 확보 조치를 해야 한다.

4. 개인정보가 안전하게 저장ㆍ전송될 수 있도록 하기 위한 다음 각 목의 조치

가. 비밀번호의 일방향 암호화 저장

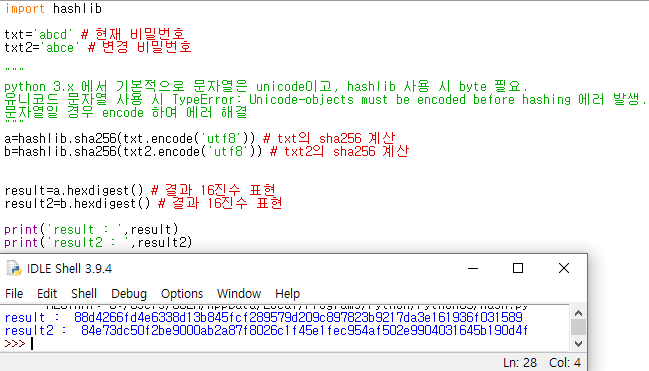

- [캡쳐 2]를 통해 단 한 글자의 변화만으로도 전혀 다른 결과 값이 출력되는 것을 알 수 있음.

3.2) 사용자 부담 증가

- 비밀번호 설정 시 높은 복잡도(=비밀번호 유사도)를 추가하는 것이 사용자 부담을 증가시켜 오히려 보안성이 하락하는 문제점이 발생 가능.

- NIST의 Digital Identity Guidelines에 비밀번호 복잡성과 관련된 내용이 확인되는데 요약하면 다음과 같음.

"비밀번호 설정과 관련하여 복잡한 조건들을 추가하는 것이

오히려 사용자들이 비밀번호를 제대로 관리하지 않게되는 결과를 낳게되고,

이러한 결과로 인해 보안성이 떨어지며 이용자 보호 측면에서의 실익이 없다"

- Authentication and Lifecycle Management P.68 -

NIST SP 800-63 Digital Identity Guidelines

NIST Special Publication 800-63 Digital Identity Guidelines

pages.nist.gov

'대외활동' 카테고리의 다른 글

| 제22회 세계 보안 엑스포(SECON 2023) (0) | 2023.03.31 |

|---|---|

| 2023 CONCERT FORECAST (0) | 2023.03.03 |

| 제1회 개인정보 위험대응 공모전 (0) | 2022.11.28 |

| PGE & APBF 2022 (Privacy Global Edge & Asia Privacy Bridge Forum 2022) (0) | 2022.10.14 |

| 제6회 금융보안원 논문공모전 (1) | 2022.09.02 |