1. 와이어샤크(WireShark)란?

- 네트워크 패킷을 캡쳐하고 분석할 수 있도록 해주는 오픈소스 도구

Wireshark · Go Deep.

What is SharkFest? SharkFest™, launched in 2008, is a series of annual educational conferences staged in various parts of the globe and focused on sharing knowledge, experience and best practices among the Wireshark® developer and user communities. Shar

www.wireshark.org

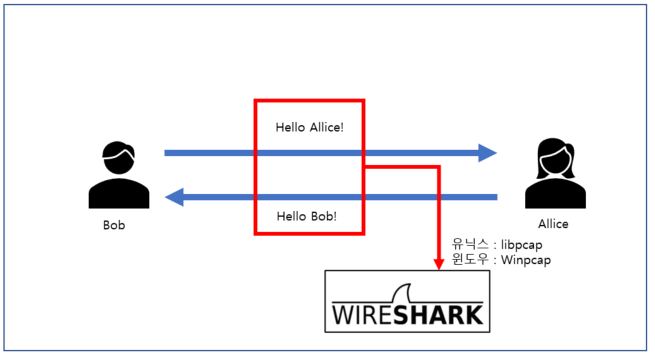

2. 동작 과정

- 네트워크를 통해 Bob과 Allice는 대화를 주고받는다.

- 제3자는 WireShark를 이용해 패킷을 수신하여 저장한다.

- 이때, PCAP(Packet Capture) 확장자로 저장되며, PCAP는 네트워크 트래픽을 캡쳐하는 API 이다.

- WireShark는 자체적으로 패킷 캡쳐 기능을 제공하는 것이 아니라, 운영체제에서 제공하는 캡처 라이브러리를 이용해 패킷을 캡처한다.

* 운영체제별 캡처 라이브러리 : 유닉스_libpcap / 윈도우_Winpcap

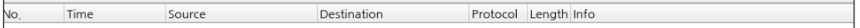

3. 인터페이스

- WireShark 최초 실행 시 현재 호스트에 설치된 인터페이스를 볼 수 있다.

- 패킷 캡쳐를 하고자 하는 인터페이스를 [캡쳐 2]에서 선택한다

① : 시작

② : 중지

③ : 다시시작

④ : 캡쳐된 패킷을 나열한 부분

No : 패킷이 수집된 순서 번호

Time : 패킷이 수집된 시간

Source : 출발지

Destination : 목적지

Protocol : 사용한 프로토콜

Length : 패킷의 길이

Info : 패킷의 상세 정보

⑤ : ④에서 주고 받은 패킷의 헤더 정보

⑥ : 해당 패킷이 실제 주고받은 데이터 정보를 16진수로 나타냄

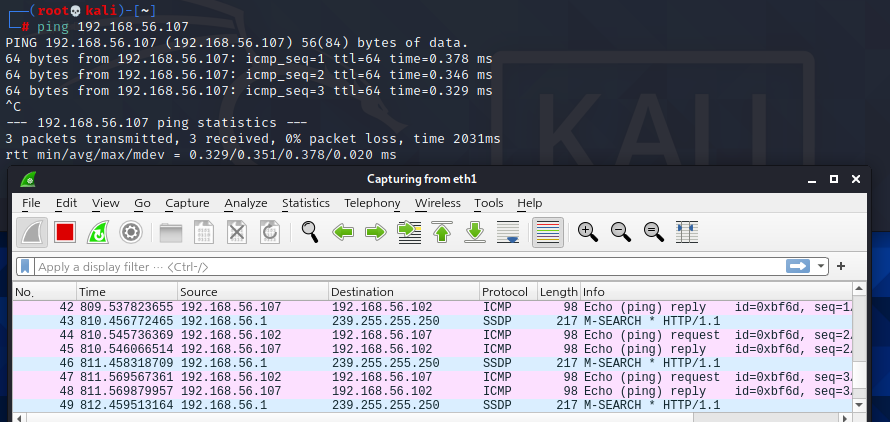

4. 사용예시

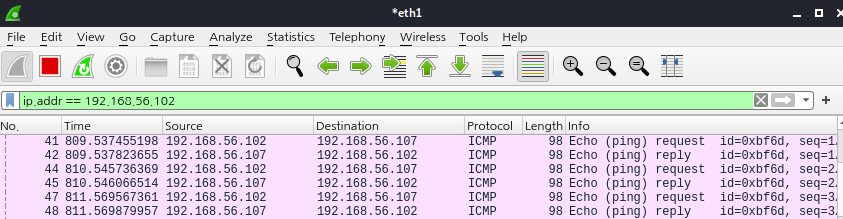

- ping 명령을 수행한 후 캡쳐 결과를 확인해 보면 출발지(192.168.56.107)에서 목적지(192.168.56.102)로 ICMP 프로토콜을 사용해 request/reply를 송수신한 것을 볼 수 있다.

* ICMP (Internet Control Message Protocol)

인터넷 제어 메시지 프로토콜로 주로 오류 메시지를 전송하는데 사용된다.

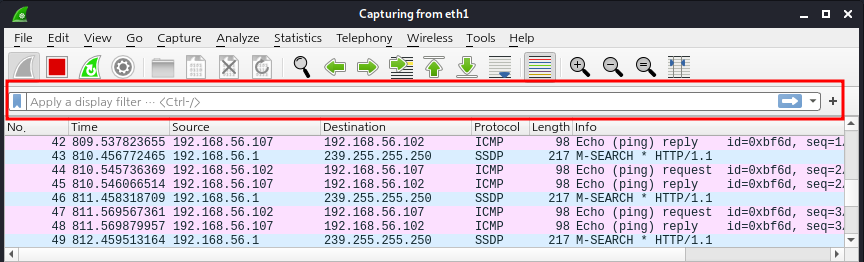

5. 필터링

- [캡쳐 5]를 통해 내가 보기를 원하는 패킷 외에 다양한 패킷이 캡쳐된 것을 확인할 수 있으며, 필터링을 통해 보다 직관적으로 패킷을 구별할 수 있다.

- 해당 부분에 필터링 문법을 작성하고 엔터를 치면 설정한 문법에 따라 필터링이 수행된다.

- 와이어샤크에서는 아래 조건 외에도 다양한 필터링 명령을 제공하므로, 적절히 조합하여 사용한다.

| IP 필터링 | Source&Destination 모두 | ip.addr == 192.168.56.102 |

| Source 조회 | ip.src == 192.168.56.102 | |

| Destination 조회 | ip.dst == 192.168.56.102 | |

| Port 필터링 | Source&Destination 모두 | tcp.port == 80 |

| Source 조회 | tcp.srcport == 80 | |

| Destination 조회 | tcp.dstport == 80 | |

| 비교 연산 | 같다 | eq 또는 == |

| 다르다 | ne 또는 != | |

| 크다 | gt 또는 > | |

| 크거나 같다 | ge 또는 >= | |

| 작다 | lt 또는 < | |

| 작거나 같다 | le 또는 <= | |

| 논리 연산 | 논리곱 | and 또는 && |

| 논리합 | or 또는 || | |

| 배타적 논리합 | xor 또는 ^^ | |

| 논리 부정 | not 또는 ! |

'도구 > 네트워크' 카테고리의 다른 글

| 버프슈트(Burp Suite) #2 (0) | 2022.09.26 |

|---|---|

| 버프슈트(Burp Suite) (1) | 2022.09.26 |

| 쇼단(Shodan) (1) | 2022.09.25 |

| 스노트(Snort) (0) | 2022.07.19 |