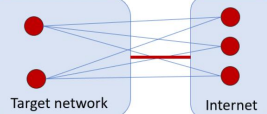

| 요약 | - Juniper Networks 제품 세션 스마트 라우터(Session Smart Router, SSR)가 Mirai 봇넷 공격 표적이 됨 - 기본 비밀번호를 사용하는 제품을 감염시켜 DDoS 실행 |

| 내용 | - 24.12.11 주니퍼는 고객으로부터 SSR 플랫폼에 이상 현상이 발생했다는 보고를 받음 > 기본 비밀번호를 사용하는 시스템들이 Mirai 악성코드에 감염 및 네트워크 내 다른 장치에 DDoS 공격을 실행 - Mirai는 2016년 소스 코드가 유출된 이후 다양한 변종으로 진화 > 기본 자격 증명과 알려진 취약점을 통해 장치를 감염시켜 DDoS 공격에 사용 > 약한 비밀번호 또는 기본 설정을 그대로 사용 중인 장비를 겨냥해 무차별 대입 공격을 실행 > 감염된 장치들은 일반적으로 포트 스캔, SSH를 통한 다수의 로그인 시도, 비정상적인 대량 외부 트래픽 발생, 갑작스런 재부팅 등의 이상 징후를 보임 - 주니퍼는 위협을 완전히 제거하는 유일한 방법으로 장치 재이미징(reimaging) 권고 > 재이미징(reimaging) : 새로 설치하거나 초기화하는 과정 - 아카마이, 새로운 미라이 변종 'Hail Cock' 경고 > DigiEver DS-2105 Pro DVR 장치의 원격 코드 실행 취약점과 약한 비밀번호를 악용 > 텔넷(Telnet)과 SSH 무차별 대입 공격으로 봇넷 규모를 확장 > CVE-2023-1389, CVE-2018-17532 등 취약점 악용 ※ CVE-2023-1389 : TP-Link 라우터의 명령어 삽입 취약점 ※ CVE-2018-17532 : Teltonika RUT9XX 라우터의 비인증 운영체제 명령어 삽입 취약점 - 미라이 봇넷 등 봇넷의 위협 완화를 위해 기본적인 보안 조치 권고 > 기본 비밀번호를 즉시 강력하고 고유한 비밀번호 변경 > 접근 로그를 주기적으로 감사해 비정상적인 로그인 시도나 의심스러운 트래픽을 확인 > 방화벽을 설정해 무단 트래픽을 차단하고 중요한 장치 접근을 제한 > 장치 펌웨어를 최신 상태로 유지하고, 제조사가 지원을 중단한 장비는 교체 > 이상 징후(포트 스캔, 재부팅, 대량의 외부 트래픽 등)에 대한 모니터링을 강화 |

| 기타 | - 기본 비밀번호와 패치되지 않은 시스템은 네트워크 보안의 가장 큰 약점 > IoT 및 네트워크 장치도 전통적인 엔드포인트와 동일한 수준의 보안 관리가 필요 |

보안뉴스

[주의] 미라이 봇넷, 기본 비밀번호 악용해 SSR 장비 공격…증가하는 DDoS 위협 - 데일리시큐

주니퍼 네트웍스(Juniper Networks)가 자사 세션 스마트 라우터(Session Smart Router, SSR) 제품이 미라이(Mirai) 봇넷 공격의 주요 표적이 되고 있다고 경고했다. 이 공격은 기본 비밀번호를 활용해 장비를

www.dailysecu.com

'보안뉴스' 카테고리의 다른 글

| “당신의 클릭을 훔치겠습니다”가 “당신의 더블클릭을 훔치겠습니다”로 변하다 (0) | 2025.01.04 |

|---|---|

| 사이버 공격자들 사이에서 점점 더 유행하는 ‘검색 최적화 조작’ 톺아보기 (0) | 2025.01.01 |

| 블랙 바스타 랜섬웨어, 이메일 폭탄과 QR 코드로 진화 (1) | 2024.12.16 |

| 중국산 IT기기 해킹사고에 따른 4가지 대응방안 (2) | 2024.12.15 |

| DDoS 기능 탑재한 위성 수신기 제조·판매한 국내 기업 대표와 직원 체포돼 (1) | 2024.12.03 |