1. BIND (Berkeley Internet Name Domain) [1]

- DNS를 구현한 오픈소스 소프트웨어 [2]

2. 주요내용

- CISA는 BIND 9 DNS 소프트웨어 제품군에서 발견된 여러 취약점에 대한 권고 발표 [3]

> ISC에 의해 발견되어 패치가 적용됨

> 공격자들은 이를 악용해 DoS 공격을 실행할 수 있음

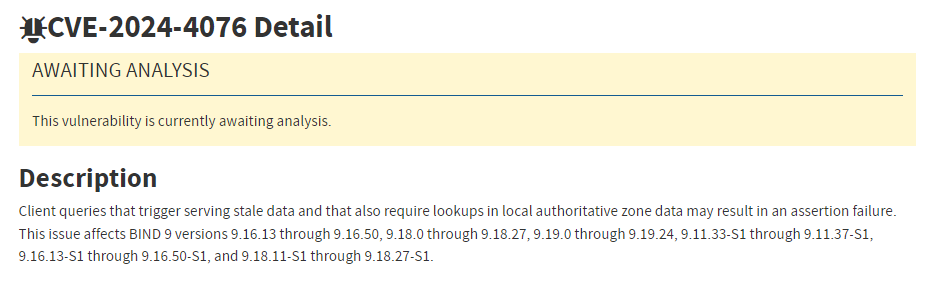

2.1 CVE-2024-4076 [4][5]

- DNS 서버에서 오래된 데이터와 로컬 데이터 조회가 동시에 이루어질 때 발생하는 오류(Assertion 실패)가 서비스 거부 상태를 유발

> Assertion: BIND 서버가 특정 조건이나 상태를 확인하고, 맞지 않을 경우 오류 발생 또는 특정 동작을 수행하는 것

영향받는 버전

- BIND 9

> 9.16.13 ~ 9.16.50

> 9.18.0 ~ 9.18.27

> 9.19.0 ~ 9.19.24

- BIND Supported Preview Edition

> 9.11.33-S1 ~ 9.11.37-S1

> 9.16.13-S1 ~ 9.16.50-S1

> 9.18.11-S1 ~ 9.18.27-S1

2.2 CVE-2024-1975 [6][7]

- KEY 레코드를 처리하거나 캐시된 레코드를 검증할 때, SIG(0) 서명된 요청을 연속적으로 전송하여 CPU 리소스를 소진(과도한 부하)시켜 서비스 거부 상태를 유발

> 서버가 KEY Resource Record가 포함된 영역을 호스팅하거나, DNSSEC이 KEY Resource Record를 캐시의 DNSSEC 서명 도메인에서 유효성을 확인하는 경우

> KEY Resource Record(DNSKEY 레코드): DNSSEC 서명을 확인하는 데 사용되는 공개 키가 포함되어 있으며, 이를 이용해 무결성을 검증 [8]

> SIG(0) 서명: DNSSEC에서 DNSKEY 레코드의 무결성을 보장하기 위해 사용되는 디지털 서명(즉, DNSKEY 레코드에 대한 디지털 서명)

> 클라이언트는 서버로부터 DNSKEY 레코드와 SIG(0) 서명을 받아 DNSKEY 레코드에서 공개키 추출 및 해당 공개키를 사용해 SIG(0)의 서명의 유효성 검증

영향받는 버전

- BIND 9

> 9.0.0 ~ 9.11.37

> 9.16.0 ~ 9.16.50

> 9.18.0 ~ 9.18.27

> 9.19.0 ~ 9.19.24

- BIND Supported Preview Edition

> 9.9.3-S1 ~ 9.11.37-S1

> 9.16.8-S1 ~ 9.16.49-S1

> 9.18.11-S1 ~ 9.18.27-S1

2.3 CVE-2024-1737 [9][10]

- 서버가 동일한 호스트에 대해 많은 수의 Resource Records(RR)를 보유하고 있는 경우 데이터베이스의 성능 저하를 유발

> DB에 RR 내용 추가나 업데이트 또는 클라이언트의 쿼리 처리 시 성능 저하가 발생할 수 있음

> 질의 속도가 100배 느려질 수 있음

영향받는 버전

- BIND 9

> 9.11.0 ~ 9.11.37

> 9.16.0 ~ 9.16.50

> 9.18.0 ~ 9.18.27

> 9.19.0 ~ 9.19.24

- BIND Supported Preview Edition

> 9.11.4-S1 ~ 9.11.37-S1

> 9.16.8-S1 ~ 9.16.50-S1

> 9.18.11-S1 ~ 9.18.27-S1

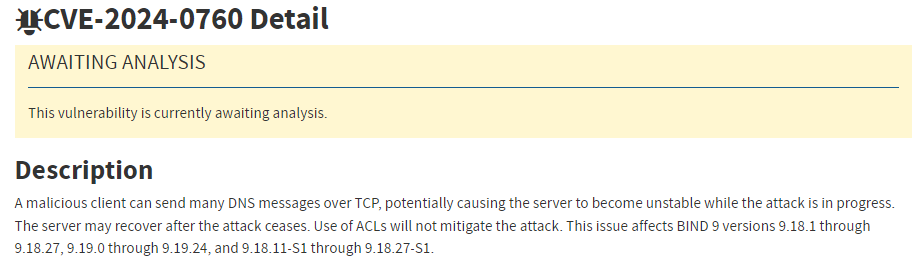

2.4 CVE-2024-0760 [11][12]

- TCP를 통해 다수의 DNS 메시지를 보내 서버 과부하 또는 다운을 발생시켜 서비스 거부 유발

> ACL을 사용해도 공격이 완화되지 않음

영향받는 버전

- BIND 9

> 9.18.1 ~ 9.18.27

> 9.19.0 ~ 9.19.24

- BIND Supported Preview Edition

> 9.18.11-S1 ~ 9.18.27-S1

3. 대응방안

- 최신 보안 업데이트 적용 [13][14]

※ CVE-2024-1975의 경우 serve-stale(만료된 콘텐츠를 클라이언트에 제공하는 것) 비활성화 시 완화 가능한 것으로 보임

| 취약점 | 제품명 | 영향받는 버전 | 해결 버전 |

| CVE-2024-4076 | BIND 9 | 9.16.13 ~ 9.16.50 | 9.18.28 |

| 9.18.0 ~ 9.18.27 | |||

| 9.19.0 ~ 9.19.24 | 9.20.0 | ||

| BIND 9 Preview Edition | 9.11.33-S1 ~ 9.11.37-S1 | 9.18.28-S1 | |

| 9.16.13-S1 ~ 9.16.50-S1 | |||

| 9.18.11-S1 ~ 9.18.27-S1 | |||

| CVE-2024-1975 | BIND 9 BIND 9 | 9.0.0 ~ 9.11.37 | 9.18.28 |

| 9.16.0 ~ 9.16.50 | |||

| 9.18.0 ~ 9.18.27 | |||

| 9.19.0 ~ 9.19.24 | 9.20.0 | ||

| BIND 9 Preview Edition | 9.9.3-S1 ~ 9.11.37-S1 | 9.18.28-S1 | |

| 9.16.8-S1 ~ 9.16.49-S1 | |||

| 9.18.11-S1 ~ 9.18.27-S1 | |||

| CVE-2024-1737 | BIND 9 | 9.11.0 ~ 9.11.37 | 9.18.28 |

| 9.16.0 ~ 9.16.50 | |||

| 9.18.0 ~ 9.18.27 | |||

| 9.19.0 ~ 9.19.24 | 9.20.0 | ||

| BIND 9 Preview Edition | 9.11.4-S1 ~ 9.11.37-S1 | 9.18.28-S1 | |

| 9.16.8-S1 ~ 9.16.50-S1 | |||

| 9.18.11-S1 ~ 9.18.27-S1 | |||

| CVE-2024-0760 | BIND 9 | 9.18.1 ~ 9.18.27 | 9.18.28 |

| 9.19.0 ~ 9.19.24 | 9.20.0 | ||

| BIND 9 Preview Edition | 9.18.11-S1 ~ 9.18.27-S1 | 9.18.28-S1 |

4. 참고

[1] https://www.isc.org/bind/

[2] https://github.com/isc-projects/bind9?tab=readme-ov-file

[3] https://www.cisa.gov/news-events/alerts/2024/07/24/isc-releases-security-advisories-bind-9

[4] https://nvd.nist.gov/vuln/detail/CVE-2024-4076

[5] https://kb.isc.org/v1/docs/cve-2024-4076

[6] https://nvd.nist.gov/vuln/detail/CVE-2024-1975

[7] https://kb.isc.org/v1/docs/cve-2024-1975

[8] https://www.cloudflare.com/ko-kr/learning/dns/dns-records/dnskey-ds-records/

[9] https://nvd.nist.gov/vuln/detail/CVE-2024-1737

[10] https://kb.isc.org/v1/docs/cve-2024-1737

[11] https://nvd.nist.gov/vuln/detail/CVE-2024-0760

[12] https://kb.isc.org/v1/docs/cve-2024-0760

[13] https://kb.isc.org/docs/aa-00913

[14] https://www.boho.or.kr/kr/bbs/view.do?bbsId=B0000133&pageIndex=1&nttId=71506&menuNo=205020

[15] https://www.dailysecu.com/news/articleView.html?idxno=158092

[16] https://m.boannews.com/html/detail.html?idx=131717&skind=5

[17] https://asec.ahnlab.com/ko/79800/

'취약점 > Denial of Service' 카테고리의 다른 글

| NXDomain Flooding (0) | 2024.07.28 |

|---|---|

| Cloud DDoS 취약점 Linguistic Lumberjack (CVE-2024-4323) (0) | 2024.05.22 |

| CONTINUATION Flood (0) | 2024.04.07 |

| Loop DoS (CVE-2024-2169) (0) | 2024.03.23 |

| KeyTrap 취약점(CVE-2023-50387) (0) | 2024.02.28 |