1. 개요

- 최근 국내 WebLogic 서버를 공격 및 장악해 z0Miner 악성코드를 유포하는 정황이 포착

- 정보 탈취 또는 랜섬웨어를 설치할 수 있어 웹로직 서비스 점검 필요

2. 주요 내용 [1]

2.1 z0Miner [2]

- 2020년 Tecnet 보안팀에 의해 처음으로 소개된 마이너 악성코드 (암호 화폐 채굴 봇넷)

- 국내외 보안이 취약한 서버인 Atlassian Confluence, Apache ActiveMQ, Log4J 등을 대상으로 마이너 악성코드를 유포

- CVE-2020-14882, CVE-2020-14883을 악용해 WebLogic 서버 공격

| 구분 | 설명 |

| CVE-2020-14882 [3] | - 특수하게 조작된 GET 요청을 통해 인증을 우회하여 관리자 콘솔 접근할 수 있는 취약점 [4][5] - Exploit: hxxp://IP:7001/console/css/%252e%252e%252fconsole.portal - 영향받는 버전: WebLogic 서버 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0 버전 - CVSS: 9.8 |

| CVE-2020-14883 [6] | - 인증 우회(CVE-2020-14882)에 성공한 후 MVEL 표현식을 이용해 원격 명령을 실행할 수 있는 취약점 [7][8] - Exploit: com[.]tangosol[.]coherence[.]mvel2[.]sh[.]ShellSession 클래스 악용 - 영향받는 버전: WebLogic 서버 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0 버전 - CVSS: 7.2 |

2.2 악성코드 배포

- 취약한 WebLogic 서버를 장악한 뒤 악성코드를 배포하는 다운로드 서버로 악용

> Miner 및 네트워크 도구, 공격에 필요한 스크립트 등

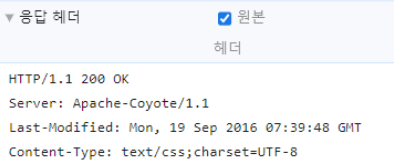

> 악용된 서버는 모두 서버 정보와 Tomcat의 구체적인 버전을 노출

| 악성코드 | 설명 |

| WebShell | - CVE-2020-14882를 악용해 JSP 웹쉘을 업로드하여 지속성 유지 및 시스템 제어 - 백신 탐지를 피하기위해 여러 종류의 웹쉘을 업로드 ① JSP File Browser > 커스터마이징된 JSP File Browser v1.2 웹쉘 > Password는 “zubin@666″ 하드코딩 ② Shack2 > OS 정보 등 컴퓨터 정보 출력, 파일 매니저, 명령어 수행 기능을 제공 [9] ③ Behinder > 과거부터 사용되어 많이 알려진 웹쉘 [10] |

| FRP(Fast Reverse Proxy) | - RDP(Remote Desktop Protocol) 통신하기 위해 사용한 Proxy 도구 - 기본적인 형태의 FRPC와 커스터마이징한 FRPC를 사용 > 기존 FRPC: *.INI 형태의 설정 파일을 불러 읽어와 접속을 시도 > 커스텀 FRPC: 프로그램 내부에 설정 데이터를 가지고 있어 별도의 파일 없이 실행 ※ 직접 통신할 수 없는 인트라넷 PC에 외부에서 접근 가능하도록 중계기를 둬 구성하는 오픈소스 도구 [11] |

| Netcat | - 파일명 "userinit.exe"로 Netcat을 다운로드 받아 실행 - 하드코딩된 IP:Port에 연결을 시도하며, 연결 시 cmd를 실행하는 명령으로 구성 |

| AnyDesk | - 공식 홈페이지를 접속하여 AnyDesk를 다운로드하여 탐지 회피 - 시스템 장악 후 원격에서 화면 제어 목적 |

| Miner(XMRig) | - Windows XMRig는 6.18.0 버전, Linux의 경우 XMRig는 6.18.1 버전 유포 - 지속성 유지를 위해 스케줄러를 등록해 특정 주소로부터 파워쉘 스크립트를 읽어 실행 - ‘javae.exe’ 이라는 이름으로 채굴을 수행 |

3. 대응방안

① 웹로직 서버 최신 버전 유지

② 관리되지 않는 포트 및 서버 점검

③ 백신 등 안티바이러스 S/W 최신 버전 유지

④ 침해지표 등록 및 모니터링

4. 참고

[1] https://asec.ahnlab.com/ko/62166/

[2] https://s.tencent.com/research/report/1170.html

[3] https://nvd.nist.gov/vuln/detail/CVE-2020-14882

[4] https://testbnull.medium.com/weblogic-rce-by-only-one-get-request-cve-2020-14882-analysis-6e4b09981dbf

[5] https://attackerkb.com/topics/sb4F8UT5zu/cve-2020-14882-unauthenticated-rce-in-console-component-of-oracle-weblogic-server/rapid7-analysis

[6] https://nvd.nist.gov/vuln/detail/CVE-2020-14883

[7] https://pentest-tools.com/vulnerabilities-exploits/oracle-weblogic-remote-command-execution_123

[8] https://pentest-tools.com/blog/detect-exploit-oracle-weblogic-rce-2020

[9] https://github.com/theralfbrown/WebShell-2/blob/master/jsp/SJavaWebManageV1.4.jsp

[10] https://github.com/NS-Sp4ce/CVE-2021-21972/blob/main/payload/Linux/shell.jsp

[11] https://github.com/fatedier/frp

[12] https://www.boannews.com/media/view.asp?idx=127363&page=4&kind=1

'악성코드 > 분석' 카테고리의 다른 글

| 국내 및 중국 사용자 대상으로 유포되는 UULoader (0) | 2024.08.20 |

|---|---|

| 동아시아 사용자를 대상으로 유포되는 악성코드 (0) | 2024.06.21 |

| 국내 보안 프로그램 위장 인포스틸러 트롤스틸러(Troll Stealer) (0) | 2024.02.15 |

| Androxgh0st 악성코드 분석 보고서 (0) | 2024.01.19 |

| 대한민국 사용자를 대상으로 한 SugarGh0st RAT (1) | 2023.12.04 |