1. 개요

- 최근 수년간 소프트웨어 공급망을 통한 다양한 침해사고 발생

- 인프라를 운영하며 관련 법률에서 제정한 다양한 규정 준수 및 보안 인증 등을 위해 다양한 솔루션이 사용

- 솔루션 증가는 공격자 입장에서 더 많은 선택권이 주어지는 것이므로, 현재 사용되는 솔루션의 위험성을 인식할 필요

- 금보원은 공격자의 관점에서 모의해킹을 진행해 공급망 공격을 분석한 ‘레드아이리스 인사이트 리포트 : Campaign ThirdEye’를 발간 [1]

※ 내용의 민감성을 고려하여 요약본 게시

2. 주요 내용

2.1 3rd Party 솔루션 유형 분류

| 구분 | 설명 |

| 형태별 분류 | - 단일 소프트웨어 형태 - 하드웨어와 소프트웨어가 포함된 어플라이언스 장비 형태 |

| 기능별 분류 | - 업무용 솔루션: 그룹웨어 / 웹 메일 / 메신저 / 문서 편집 / 업무포탈 등 - 보안 솔루션: 통합인증 / 망분리 및 망연계 / 계정관리 / 서버접근통제 등 |

2.2 3rd Party 취약점 분석

| 구분 | 설명 |

| 파일 업로드 취약점 | - 파일업로드 기능을 이용해 악의적인 웹쉘 파일을 업로드하는 취약점 > 웹쉘 업로드 성공시 구동하는 웹 서비스 권한으로 쉘 획득 및 후속 공격이 가능 > 게시판 모듈의 취약점을 악용한 사례가 가장 많이 발견(개발사 폐업, 지원 종료, 업데이트 미적용 등) - 세부 사례 ① 업로드 확장자 검증 미흡 > 대부분 최신 버전 에디터는 기본적으로 JSP 등 악의적인 파일 업로드를 방지하기 위해 확장자 제한 > 일부 구버전 게시판 에디터의 경우 별도 검증 없이 파일 첨부 기능을 제공 ② 관리자 페이지를 통한 파일 업로드 > 관리용 기능에서는 별도의 보안 검증을 수행하지 않는 경우가 많음 > 실질적으로 관리자 페이지 및 URL이 노출되지 않더라도 추측 및 무작위 대입을 통해 URL 식별 가능 > 원활한 관리를 위해 원격 접근을 허용하는 경우 또한 존재 |

2.3 써드아이(ThirdEye) 캠페인

- 3rd Party 솔루션 모의해킹 시나리오를 심층 분석해 가상의 해킹작전 (오퍼레이션)으로 재구성

> 이와 연관된 모든 활동을 써드아이(ThirdEye) 캠페인으로 명명

> 공격자 관점으로 시나리오별 세부적인 TTPs를 공유해 효율적으로 선제적 대응을 할 수 있도록 지원하는 것이 목표

- 오퍼레이션별 TTPs 프로파일링

| 구분 | 설명 |

| 초기 침투 | - 초기 침투시 공통적으로 파일 업로드 활용 - 각각 테스트 페이지, 에디터, 파일 전송 모듈을 찾아 악용 |

| 지속성 유지 | - 재접속을 위해 웹쉘, SSH 많이 이용 - 비밀번호 변경 없이 SSH 키를 등록하거나, 관리자 계정을 생성하는 방법을 주로 사용 |

| 인증정보 | - WAS 설정 파일을 복호화하여 DB 접속 정보, 관리자 계정 정보 등 탈취 |

| 접근 네트워크 확장 | - 정상 프로토콜을 악용해 터널링 생성 - 주로 HTTP와 SSH 터널링을 활용 - 터널링을 맺게 되면 연결된 포트를 통해 패킷이 경유지를 거쳐 방화벽을 우회하여 직접 접근하지 못하던 네트워크에 접근이 가능 (=네트워크 피보팅) |

| 측면 이동 | - 더 많은 서버와 PC의 권한을 획득하는 것이 목적 - 정상 인증정보 확보 또는 솔루션 취약점 악용 |

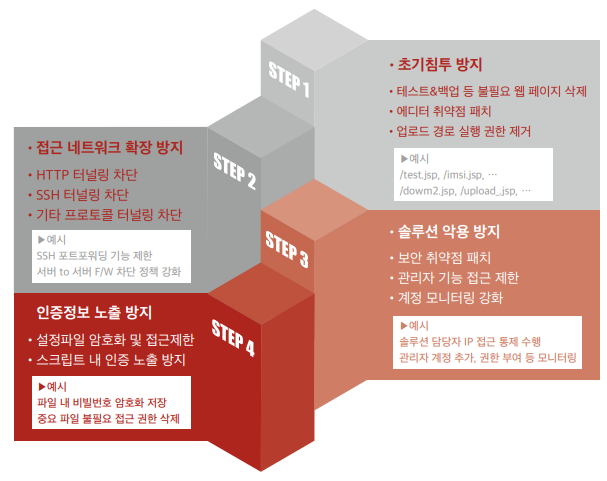

2.3 대응방안

| 구분 | 설명 |

| 파일 업로드 취약점 원인 제거 및 관리 |

- 여러 곳에 구현된 업로드 기능을 우선적 파악 - 일반적인 기능 외에도 다양한 업로드 기능이 존재할수 있음 - 예시: 업로드 허용 확장자, 타입, 용량 제한 / 업로드 경로 실행권한 제거 / 업로드 경로 분리 등 |

| 서버 내 인증정보 관리 | - 비밀번호 하드코딩 금지 - 필요시 암호화 적용 및 엄격한 파일 권한 설정 |

| 비밀번호 설정 및 점검 강화 |

- 유추하기 쉬운 키워드가 포함되지 않도록 설정 - 비밀번호 설정 정책, 가이드, 교육 외에도 실제 점검을 수반 |

| 솔루션 점검 및 계정 모니터 |

- 솔루션은 다수의 PC 및 서버와 연동되어 있으며, 높은 권한을 지님 - 솔루션 자체에 대해서도 계정, 포트, 정책 등 다양한 점검이 필요 |

3. 결론

- 솔루션 도입을 통해 효율적으로 관리를 시도하나, 관리 인원이 추가되지 않고 관리 요소만 증가하는 경향

- 공격자들은 이미 수년전부터 공급자인 제조사를 해킹해 소스코드 탈취해 취약점 확보 후 공격에 악용

- 패치 되지 않았거나, 계정 관리가 되지 않거나, 중앙 집중 관리 솔루션 등에 대해 접근통제 및 모니터링 필요

4. 참고

[1] https://www.fsec.or.kr/bbs/detail?menuNo=1011&bbsNo=11420

[2] https://www.boannews.com/media/view.asp?idx=127420&page=1&kind=1

'취약점 > 기타' 카테고리의 다른 글

| VPN 취약점 (TunnelCrack, TunnelVision) (1) | 2024.05.12 |

|---|---|

| PuTTY 취약점 vuln-p521-bias (CVE-2024-31497) (0) | 2024.04.19 |

| KISA 브라우저 자동 로그인 비활성화 및 주의 권고 (0) | 2024.03.08 |

| Atlassian, Oracle, GNU S/W 취약점 보안 조치 권고 (0) | 2024.02.02 |

| SSH Terrapin Attack (CVE-2023-48795) (0) | 2024.01.20 |