| 요약 | - 쿠키, 적합한 서비스 제공하지만 외부 유출 후 범죄자 악용 시 부작용 많아 - 다크 웹에서 거래된 쿠키 540억 중 약 1억 8600만 개의 쿠키는 한국 것 |

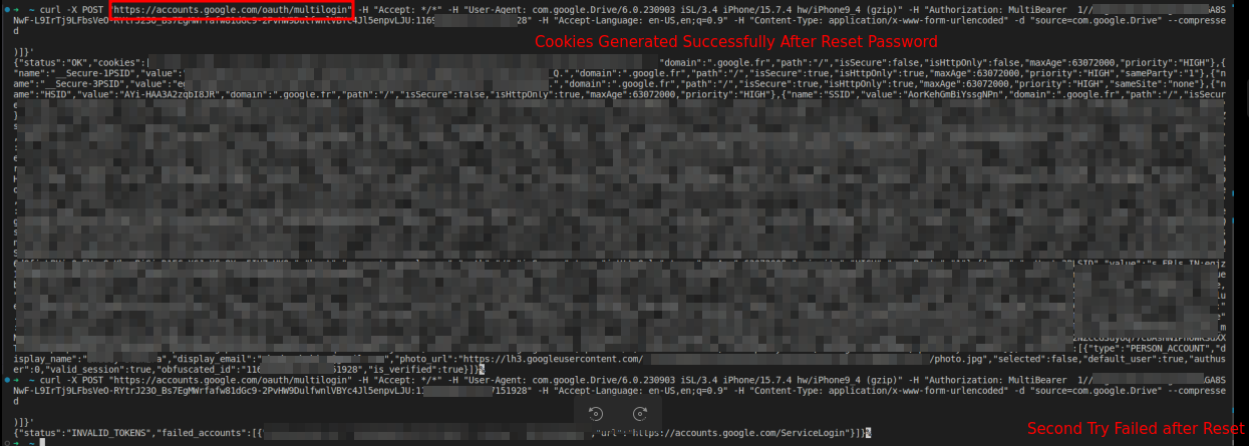

| 내용 | - 쿠키 > 웹사이트와 사용자의 상호 작용에 관한 데이터가 포함된 작은 텍스트 파일 > 해당 파일에 담긴 정보는 인터넷 사용자가 동일한 웹사이트를 방문할 때마다 읽히며 수시로 새로운 정보로 변경 > 사용자가 인터넷 이용 상태를 파악할 수 있게 도와주며 이를 기반으로 사용자에게 적합한 서비스 제공을 가능하게 해줌 - 활성 쿠키와 비활성 쿠키 > 활성 쿠키: 현재 사용자의 세션에서 사용되며 로그인 상태를 유지하거나 세션 정보를 추적하는 데 사용 > 비활성 쿠키: 이전 세션에서 생성되었거나 현재 필요하지 않은 쿠키로 사용자의 활동을 추적하는 데 사용하지 않음 > 그러나, 비활성 쿠키에도 개인 정보가 포함되어 있을 수 있어 해커가 악용할 수 있음 - 광고 및 타겟마케팅에 대한 수요 급증으로 쿠키 기술 응용 또는 악용 현상 증가 > 해커들은 불법 경로로 쿠키를 거래해 범죄에 악용 - 노드VPN 조사 결과 > 쿠키를 빼내기 위해 사용된 악성 소프트웨어는 12개 > 해당 방식으로 국내에서 유출된 쿠키는 약 1억 8600만개 (활성쿠키 33%) > 대한민국은 전 세계 30위, 동아시아에서는 1위를 기록 |

| 기타 | - 쿠키 유출로 인한 피해를 완벽히 방어하는 것은 불가능 > 자주 방문하는 사이트에서 주기적으로 쿠키 삭제 권장 > 믿을 수 있는 보안 솔루션 활용 중요 |

보안뉴스

“다크 웹에서 거래된 쿠키 540억 건 중, 한국이 동아시아 1위” - 데일리시큐

글로벌 인터넷 보안 업체 노드VPN의 최신 연구 결과, 다크 웹에서 거래된 쿠키 540억 중 약 1억 8600만 개의 쿠키는 한국 것으로 밝혀졌다.인터넷 쿠키, 웹 쿠키 또는 HTTP 쿠키라고도 불리는 쿠키는

www.dailysecu.com

달콤한 감시자: 인터넷 쿠키의 숨겨진 위험성

도난당한 인터넷 쿠키의 예상치 못한 위험에 대해 알아보세요. 계정, 자산, 개인 데이터가 위험에 처할 수 있습니다. 어떻게 보호해야 하는지 알고 계신가요?

nordvpn.com