국내 기업 자료 유출

1. 개요

- 랜섬웨어, 해킹 등으로 탈취한 자료 다크웹 유출 및 판매

2. 주요내용

- 인포스틸러에 의한 국내 주요 인터넷 강의 사이트 로그인 정보 및 계정 정보 4만 5천 건 다크웹 유출

> 로그인 정보 4만 5,352건, 사내 계정 정보 490건, 관련 문서 143건

- EvilQueen 해커조직, 국내 온라인 쇼핑몰 노려 7,089건 신용카드 정보 탈취

> 국내 온라인 쇼핑몰 웹사이트 50여개 결제창 위장해 이용자 정보 유출

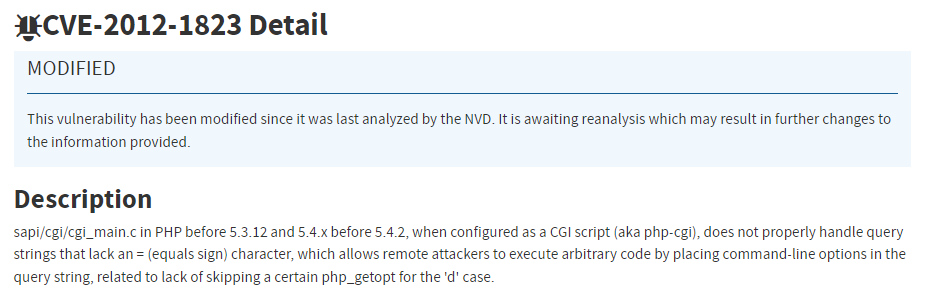

> 플랫폼의 취약점과 여러 웹 취약점을 이용해 침투 후 피싱 페이지 삽입 (취약점이 확인된 구버전 PHP 사용, 2차 인증 없이 노출된 관리자 페이지, FTP 서비스 외부 오픈 등)

> 유출된 정보는 카드번호, CVC, 유효기간, 카드 비밀번호, 주민등록번호, 휴대폰 번호 등 금융정보

- 의료금융 플랫폼 개인정보 유출

> 2020년경 해킹으로 유출된 데이터가 공개

> 유·노출된 개인정보는 학교명, 학년, 직업, 계정정보(네이버, 네이트, 한메일 등) 등

> 현재 해당 플랫폼은 정보보호 전담조직이 없는 것으로 파악

- 다크웹에서 국내 자동차 부품기업 핵심자료 거래

> 랜섬웨어 공격으로 재무제표, 인사 파일, 금융 관련 자료 등 포함

3. 대응방안

- 이용자는 주기적 계정 비밀번호 변경, 2단계 인증 적용 등 보안 강화

- 추가적인 유출 방지를 위해 새로운 보안 절차 수립, 솔루션 도입, 내부 교육 등 진행

- 정기적 백업, 최신 패치 유지, 망 분리, 임직원 보안인식 제고 등 필요

해외 기업 자료 유출

1. 개요

- 해외 빅테크 기업의 데이터 유출 확인

2. 주요내용

- 하드웨어 제조업체 Acer, 필리핀 지부 데이터 유출

> 필리핀과 공급 계약을 맺고 있는 서드파티 업체로부터 사건이 시작

> 고객 데이터는 안전하며, 직원들의 개인정보가 탈취된 것으로 확인

- 통신사 AT&T, 7300만 고객 정보 유출

> 2019년까지 가입된 고객들의 사회 보장 번호를 포함한 각종 개인정보 및 민감 정보가 다크웹 유출

> 현재 AT&T 이용 고객 760만명, 과거 AT&T를 이용해본 적이 있는 고객 6,540만

- 전자제품 제조 및 판매업체 Dell, 고객 정보 유출

> 고객 정보를 저장 및 관리하고 있는 델 내부 포털이 침해되었으며, 피해자 수는 공개되지 않음

> 고객의 이름, 거주지 주소, 델에서의 구매 이력 유출

3. 대응방안

- 증가하는 SW 공급망 공격에 대한 주의 및 철저한 대응 필요 (SW 공급망 보안 가이드라인 1.0 참고)

국제 공조, 일부 다크웹 폐쇄

1. 개요

- 국제 공조로 사이버 범죄 그룹 폐쇄

2. 주요내용

- 국제 공조로 록빗, 블랙캣, 네메시스마켓, 브리치포럼즈 등 폐쇄

> 록빗, 블랙캣이 운영하던 공격 인프라, 웹사이트 폐쇄 및 복호화 키 확보 및 공유

> 사이버 범죄 대행 서비스 네메시스마켓, 브리치포럼즈 폐쇄

3. 대응방안

- 새롭게 등장하는 다크웹 포럼 등에 대한 대응책 강구 필요

새로운 유형의 ATM 멀웨어 등장

1. 개요

- 다크웹에서 높은 성공률을 보이는 새로운 ATM 멀웨어가 거래

2. 주요내용

- 유럽 내 ATM 기기의 99%, 전 세계 ATM 약 60%를 침해할 수 있는 ATM 멀웨어 3만 달러에 적극 광고

> ATM 한 대 당 3만 달러의 수익을 보장

> 침해 가능 제조사: Diebold Nixdorf, 효성, Oki, Bank of America, NCR, GRG, Hitachi 등

3. 대응방안

- 국내 ATM 기기 최신 보안 업데이트, 물리적 USB 포트 비활성화 등 점검 필요