1. Ingress NGINX Controller

- Ingress란 클러스터 외부에서 내부로 접근하는 요청들을 어떻게 처리할지 정의해둔 규칙들의 모음 [1][2][3][4]

- Ingress Controller란 Ingress 리소스에 정의된 규칙을 읽고, 해당 규칙에 따라 트래픽을 라우팅 [1][2][3][4]

- Ingress NGINX Controller란 NGINX를 역방향 프록시 및 로드 밸런서로 사용하는 Kubernetes용 Ingress Controller [5][6]

2. 주요내용 [7]

- Ingress NGINX Controller의 구조적 설계 문제로 공격자가 악의적인 Ingress 객체를 전송하여 임의의 NGINX 설정을 주입할 수 있음

> 취약점 악용에 성공 시 클러스터 내 모든 시크릿 노출, 원격 코드 실행 등이 가능

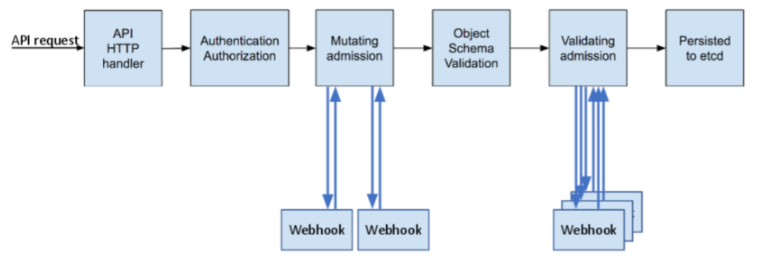

- Admission Controller는 사용자의 요청을 변조(Mutate)와 검증(Validation)을 통해 요청의 승인 여부를 결정

> 기본적으로 인증 없이 누구나 접근 가능한 상태로 배포되어 네트워크를 통해 액세스 가능

※ 변조(Mutate) : 사용자의 요청을 사전 정의된 변형 규칙에 따라 요청을 변경

※ 검증(Validation) : 요청이 기준에 맞는지 확인하여 해당 요청을 승인 또는 거절

- Admission Controller는 Admission Webhook Endpoint를 통해 Kubernetes API 서버와 통신

> AdmissionReview 구조로 통신

> 일반 적으로 Kubernetes API 서버만 AdmissionReview 요청을 보내야 하지만, Admission Controller는 누구나 접근 가능하기 때문에 임의의 AdmissionReview 요청을 전송할 수 있음

- Ingress NGINX Controller는 AdmissionReview 요청을 처리할 때 템플릿 파일과 제공된 Ingress 객체를 기반으로 임시 NGINX 구성 파일을 생성

> 임시 파일 생성 후 nginx -t 명령을 사용해 임시 구성 파일의 유효성을 테스트

> 이때, 적절한 검증이 없어 조작된 Ingress 객체를 전송해 임의의 NGINX 구성을 삽입할 수 있음

2.1 취약점

2.1.1 CVE-2025-24514 [9]

- authreq 파서는 인증 관련 주석을 처리하는 역할을 수행

> 주석에는 URL을 포함하는 auth-url 필드를 설정해야 하며, 해당 값을 적절한 검증 없이 $externalAuth.URL에 포함

> ngnix -t 명령을 실행할 때 명령에 포함되어 실행

2.1.2 CVE-2025-24513 [10]

- 부적절한 입력 값 검증으로 Directory Traversal 공격이 가능

> 이를 통해 DoS 또는 제한된 비밀 객체 노출 발생 가능

2.1.3 CVE-2025-1097 [11]

- authtls 파서는 auth-tls-match-cn 주석을 CommonNameAnnotationValidator를 사용하여 필드 값을 검증

> auth-tls-match-cn 주석은 CN=으로 시작

> 이를 통해 임의의 코드 실행이 가능

2.1.4 CVE-2025-1098 [12]

- mirror-target과 mirror-host Ingress 주석을 사용하여 nginx에 임의의 구성을 삽입할 수 있음

> 이를 통해 임의의 코드 실행이 가능

2.1.5 CVE-2025-1974 [13]

- 특정 조건 하에서 Pod Network에 액세스할 수 있는 인증되지 않은 공격자가 임의 코드 실행이 가능

3. 대응방안

- 벤더사 제공 보안 업데이트 적용 [14][15][16][17]

| 제품명 | 영향받는 버전 | 해결 버전 |

| Ingress NGINX Controller | 1.11.0 미만 | 1.11.5 |

| 1.11.0 이상 ~ 1.11.4 이하 | ||

| 1.12.0 | 1.12.1 |

- 추가 모니터링 및 필터 적용

> Admission Controller가 Kubernetes API 서버에서만 접근 가능하도록 접근 제한

> Admission Webhook Endpoint가 외부에 노출되지 않도록 설정

> Admission Controller 컴포넌트가 불필요할 경우 비활성화

> Helm을 사용하여 ingress-nginx를 설치한 경우 controller.admissionWebhooks.enabled=false로 설정하여 재설치

> 수동으로 ingress-nginx를 설치한 경우

① ValidatingWebhookConfiguration에서 ingress-nginx-admission 삭제

② ingress-ngin-controller 컨테이너의 Deployment 또는 Daemonset에서 '--validating-webhook' 인수 삭제

4. 참고

[1] https://kubernetes.io/ko/docs/concepts/services-networking/ingress/

[2] https://kubernetes.io/ko/docs/concepts/services-networking/ingress-controllers/

[3] https://somaz.tistory.com/120

[4] https://somaz.tistory.com/324

[5] https://github.com/kubernetes/ingress-nginx

[6] https://kubernetes.github.io/ingress-nginx/

[7] https://www.wiz.io/blog/ingress-nginx-kubernetes-vulnerabilities

[8] https://velog.io/@utcloud/k8s-Admission-Controller

[9] https://github.com/kubernetes/kubernetes/issues/131006

[10] https://github.com/kubernetes/kubernetes/issues/131005

[11] https://github.com/kubernetes/kubernetes/issues/131007

[12] https://github.com/kubernetes/kubernetes/issues/131008

[13] https://github.com/kubernetes/kubernetes/issues/131009

[14] https://kubernetes.github.io/ingress-nginx/deploy/upgrade/

[15] https://github.com/kubernetes/ingress-nginx/releases/tag/controller-v1.11.5

[16] https://github.com/kubernetes/ingress-nginx/releases/tag/controller-v1.12.1

[17] https://www.boho.or.kr/kr/bbs/view.do?bbsId=B0000133&pageIndex=1&nttId=71698&menuNo=205020

'취약점 > 기타' 카테고리의 다른 글

| 금융보안원, 공격자 관점의 인증우회 취약점 프로파일링 (0) | 2025.03.09 |

|---|---|

| STARLINK 관리 패널을 통한 Subaru 차량 해킹 (2) | 2025.02.21 |

| 터널링 프로토콜 취약점 (CVE-2024-7595, CVE-2024-7596, CVE-2025-23018, CVE-2025-23019) (0) | 2025.01.23 |

| LDAPNightmare 취약점 (0) | 2025.01.07 |

| 통신 인프라 관련 보안 가이드라인 (3) | 2024.12.10 |