1. 개요

- MS 다중인증 환경에서 인증앱을 활용한 다중인증의 경우, 인증 우회 취약점 발견 [1]

- Outlook, OneDrive, Teams, Azure Cloud 등 각종 MS 계정에 무단 접근이 가능

- MS에 가입된 유로 계정은 약 4억 개로 공격 성공 시 매우 큰 파장을 일으킬 수 있음

2. 주요내용

- 사용자가 MS 포털에 접속 시 계정과 6자리 코드를 사용해 로그인 시도

> 사용자가 로그인 페이지에 처음 접속하면 세션 식별자 할당

> 계정 정보 입력 후 추가 인증을 요구하며, 6자리 코드를 제공해 인증 과정 마무리

- 한 세션에서 10번 연속 입력을 실패할 경우 계정 잠금

> 연구진은 새 세션을 빠르게 생성한 후 6자리 코드를 대입하는 실험을 진행

> 실험 결과 여러 시도를 어떠한 경고(≒알림) 없이 동시에 실행할 수 있음을 발견

- 인증 앱을 사용한 인증 방법에는 시간 제한이 존재

> 30초 간격으로 새로운 코드가 생성 되도록 하는 것이 일반적

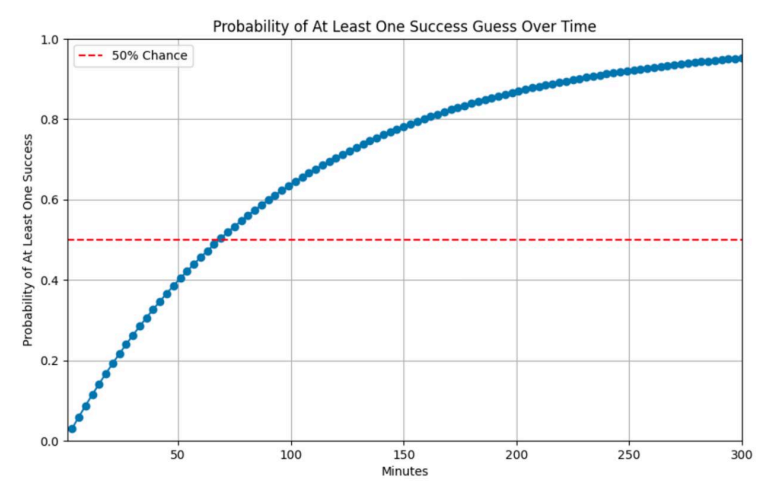

> 그러나, MS 로그인을 테스트한 결과 코드가 약 3분동안 유효한 것으로 확인

> 이는 공격에 성공할 확률이 3% 증가하는 수치*

* 공격자의 입장에서 세션을 24개 생성해 연속적으로 공격을 수행할 경우 70분의 시간을 확보하는 것

* 70분이 지나면 유효한 코드를 입력할 확률이 이미 50%를 넘어감

- 연구원들은 결과를 MS에 제보

> MS는 취약점을 수정한 버전 배포

| 권고 사항 | 구분 | 설명 |

| 다중인증 활성화 | - 완벽한 안전을 보장하는 기술이 아니지만, 계정 보호에 필수적인 방법 - 다중인증을 사용하여도 100% 안전하지 않으며, 꾸준히 관리해야 함 |

|

| 크리덴셜 유출 모니터링 | 비밀번호나 인증 코드 유출 여부를 꾸준히 모니터링 | |

| 다중인증 실패에 대한 경고 발생 | 로그인에 실패했을 때 사용자에게 알림이 가도록 설정 |

3. 참고

[1] https://www.oasis.security/resources/blog/oasis-security-research-team-discovers-microsoft-azure-mfa-bypass

[2] https://www.youtube.com/watch?v=E0Kt6LUZc0w

[3] https://www.boannews.com/media/view.asp?idx=135110

'취약점 > By-Pass' 카테고리의 다른 글

| Fortinet 대체 경로 또는 채널을 사용한 인증 우회 취약점 (CVE-2024-55591) (1) | 2025.01.20 |

|---|---|

| Nuclei 서명 검증 우회 취약점 (CVE-2024-43405) (0) | 2025.01.06 |

| WordPress CleanTalk 플러그인 인증 우회 취약점 (CVE-2024-10542, CVE-2024-10781) (0) | 2024.11.27 |

| NVIDIA Base Command Manager 인증 누락 취약점 (CVE-2024-0138) (1) | 2024.11.26 |

| Palo Alto Networks PAN-OS 인증 우회 취약점 (CVE-2024-0012, CVE-2024-9474) (0) | 2024.11.23 |