1. 개요

- 중국의 ‘C. Rufus Security Team’에서 개발되었으며 오픈소스로 제작된 원격 제어 악성코드

- 감염에 필요한 악성코드 생성 및 감염PC들의 관리와 공격명령을 통한 악성행위를 수행할 수 있는 해킹도구

- 해커는 자신의 서버로 접속한 좀비PC들에게 간단한 조작으로 DDoS공격, 화면제어, 키로깅, 도청 등 악성행위를 수행

- 소스코드가 공개되어 꾸준하게 버전업이 되고 있으며, 누구나 쉽게 사용할 수 있음

2. 분석

2.1 툴

- 먼저 툴은 Connections, Settings, Build 3개의 탭으로 구성

① Connections

- 공격자가 제어 가능한 PC, 즉 좀비 PC 확인 가능

- 공격자가 배포한 파일을 피해자가 실행할 경우 목록에 등록되며 제어가 가능해짐

| 기능 | |||

| 파일 관리(F) | 화면 제어(C) | 키로거(K) | 원격 터미널(T) |

| 시스템 관리(M) | 실시간 화면(V) | 음성 녹음(W) | 세션 관리(S) |

| 기타 기능(O) | 메모 설정(R) | 연결 종료(D) | |

② Settings

- 공격자 서버, 즉 C2 서버에 대한 설정이 가능

- 해당 탭을 이용해 공격자가 원하는 설정이 가능

- Key Strings는 C2서버 접속을 위한 C2 주소와 포트 번호로 구성된 인코딩 데이터

③ Build

- 공격용 파일, 즉 악성파일을 생성

2.2 악성행위

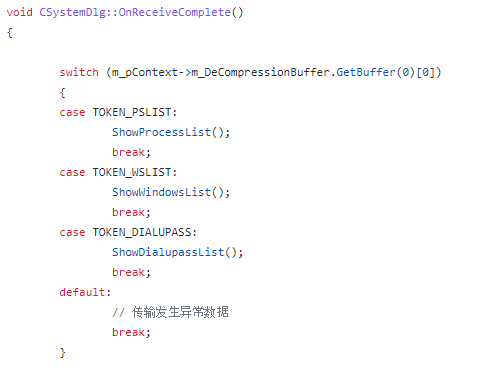

① 시스템 정보 수집

- 감염 PC의 프로세스, 열린 창 정보, Dialupass(로그온 세부 정보를 표시) 등 PC 정보를 나타냄

② 키로깅

- 사용자가 키보드를 통해 입력한 값을 txt파일로 저장

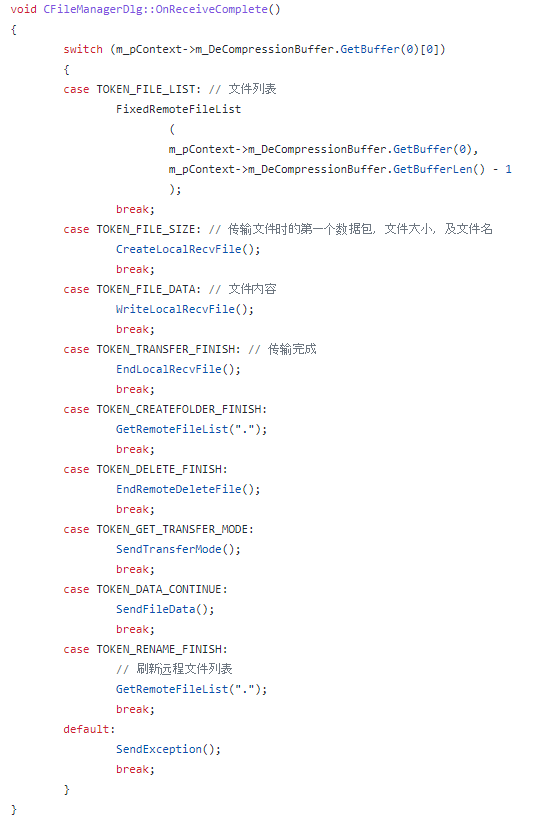

③ 파일 관리

- 파일 생성, 복사, 삭제, 실행 등 파일 관리 명령 수행

- 감염 PC의 파일을 외부로 유출하거나, 악성파일을 업로드하여 추가 악성코드 다운 가능

④ 화면 캡쳐

- 감염 PC의 현재 화면을 캡쳐, 전송 등의 명령 수행

⑤ 주요 기능

| 기능 | 설명 |

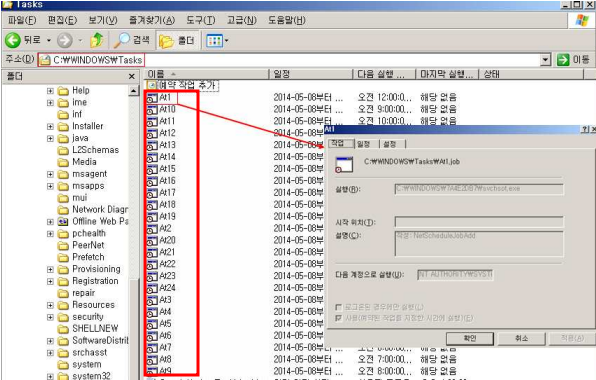

| 스케줄러 및 레지스트리 등록 |

- 파일이 실행이 되면 ‘C:\WINDOWS\[임의8자리]’ 경로에 ‘svchsot. exe’를 생성(자기복제) - C:\WINDOWS\Tasks경로에 At1~24까지 24개의 스케줄러 파일을 생성 - svchsot.exe를 1시간 간격으로 매일 자동실행 하도록 설정 - 부팅시 자동실행을 위해 HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RUN 경로에 svchsot.exe파일 추가 |

| Anti-Virus 종료 | - Taskkill명령이나 TerminateProcess()를 이용하여 Anti-Virus프로그램 종료 |

| Guest계정 활성화 및 관리자 그룹 등록 |

- CMD 명령을 이용하여 윈도우 운영체제에 기본적으로 접근하는 guest계정을 관리자 그룹으로 추가 및 활성화를 통해 감염PC로 접근하기가 쉽도록 설정 |

| 화면 및 키보드&마우스를 제어 |

- 감염된 PC를 공격자가 원격으로 화면 및 키보드&마우스를 원격지에서 조정 |

| 음성정보를 녹음 | - 감염된 PC에 설치된 마이크를 통해 음성정보를 기록하여 공격자에게 전달 |

| 키로그 저장기능 | - 감염된 PC에 조작되는 키보드 이벤트를 기록하여 [임의8자리].key로저장한 후 공격자에게 전달 |

| DDoS공격 기능 | - 공격자가 지정한 URL로 TCP,UDP, ICMP, SYN등의 DDoS 공격을 수행 |

| 추가 다운로드기능 | - 공격자는 추가로 악성행위에 필요한 악성코드를 다운로드 |

| 모뎀정보 확인 | - 감염PC에 모뎀이 설정된 경우 운영체제에 저장된 전화모뎀 설정파일에 접근하여 전화번호 등의 사용자 정보를 획득 |

| 웹캠 작동 | - 감염PC에 장착된 웹캠이 있을 경우 사용자 동의 없이 웹캠을 작동하여 카메라 화면을 캡쳐 |

3. 대응

① OS, AV 소프트웨어 최신 업데이트 적용 후 악성코드 감염 확인 및 치료 조치

- Gh0st RAT 실행되면 C:\WINDOWS\Tasks 폴더에 At1~At24.job 스케줄러 파일을 생성

- C:\WINDOWS\[임의8자리] 폴더에 svchsot.exe(복사된 악성코드)파일이 저장

- HKEY_LOCAL_MACHINE\SOFTWARE\MICROSOFT\WINDOWS\Run 경로에 C:\WINDOWS\[임의8자리]\svchsot.exe를 자동실행하도록 추가

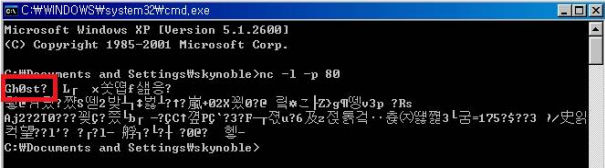

② 패킷 탐지 Snort Rule 등 적용

- C&C에 접속하는 패킷의 내용 중 ‘Gh0st’라는 String값이 포함

alert tcp $HOME_NET any -> $EXTERNAL_NET 201 (msg:"Gh0stRAT malware v3.6 June 2015 check-in "; flow:to_server,established; content:"|63 6c 61 72 6b 63 6c 61 72 31|"; depth:10; sid:1; rev:1;)

4. 참고

https://www.boho.or.kr/data/secNoticeView.do?bulletin_writing_sequence=21626

https://github.com/sin5678/gh0st/tree/master/gh0st

https://github.com/abhinavbom/Snort-Rules/blob/master/malware.rules

https://koreaidc.tistory.com/60

초기 목적은 부족하지만 직접 빌드를 수행하고, 실행해 보면서 확인해 보려 했습니다.

하지만 기술과 능력의 부족으로 그러지 못했고, 소스코드를 확인해 보면서 추측과 구글링으로 작성하였습니다.

많이 부족하며, 부정확하고, 잘못된 정보가 많을 수 있습니다.

더 노력하여 다음에는 더 나은 게시글을 작성하도록 하겠습니다.

감사합니다.

'악성코드 > 분석' 카테고리의 다른 글

| 제로클릭(Zero-Click) (0) | 2023.02.20 |

|---|---|

| 악성코드와 레지스트리 (1) | 2023.01.08 |

| 2021.03.28 PHP Git 서버 해킹 사건_백도어 (1) | 2022.11.25 |

| C2aaS(C2-as-a-Service) (0) | 2022.11.19 |

| IoT Mirai 악성코드 분석 (0) | 2022.11.11 |