1. Erlang/OTP SSH

- Erlang: 고가용성을 요구하는 대규모 확장 가능한 소프트 실시간 시스템을 구축하는 데 사용되는 프로그래밍 언어

- OTP(Open Telecom Platform): 이러한 시스템을 개발하는 데 필요한 미들웨어를 제공하는 Erlang 라이브러리와 설계 원칙의 집합 [1]

- Erlang/OTP SSH: Erlang 시스템에서 SSH(Secure Shell) 기능을 구현한 라이브러리 [2]

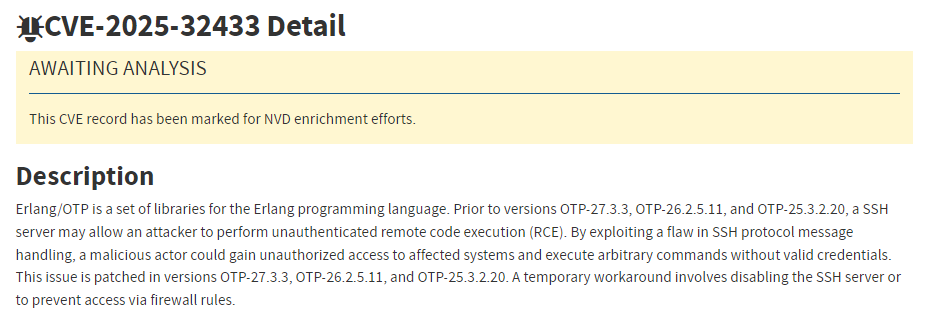

2. CVE-2025-32433

- Erlang/OTP SSH 라이브러리를 기반으로 하는 SSH 서버의 SSH 프로토콜 메시지 처리의 결함으로 인한 원격 코드 실행 취약점 (CVSS: 10.0)

> 악용에 성공할 경우 공격자는 인증 과정 없이 임의의 명령을 실행할 수 있음

> SSH 데몬이 루트로 실행 중인 경우 전체 액세스 권한을 가지게 됨

영향받는 버전

Erlang/OTP

- OTP-27.3.2 이하 버전

- OTP-26.2.5.10 이하 버전

- OTP-25.3.2.19 이하 버전

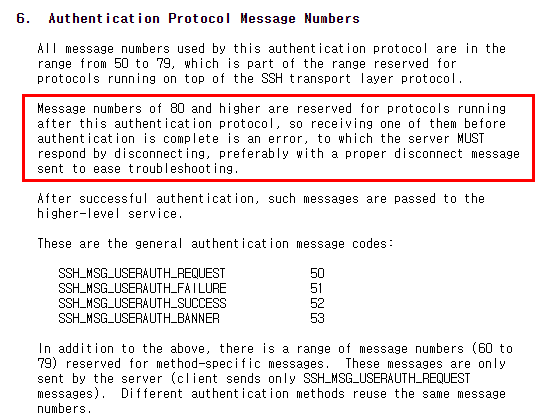

- RFC 4252: The Secure Shell (SSH) Authentication Protocol [4]

> 인증 프로토콜에서 사용되는 모든 SSH Message Numbers는 50 ~ 79 사이

> SSH Message Numbers가 80 이상인 경우 인증 프로토콜 이후 실행되는 프로토콜, 즉 인증 완료 후 과정을 위해 예약되어 있음

> 따라서, 인증이 완료되기 전 SSH Message Numbers가 80 이상인 경우 서버는 즉시 연결을 해제하여야 함

- 그러나 취약한 버전의 Erlang/OTP에서는 SSH 서버가 이 규칙을 적용하지 않음

> 공격자들이 인증되지 않은 단계에서 조작된 메시지를 주입할 수 있게 되어 무단으로 코드가 실행가능 [5]

3. 대응방안

- 벤더사 제공 최신 업데이트 적용 [6][7][8]

> 인증 여부를 handle_msg() 함수를 통해 검증하며, 실패 시 연결 거부

| 제품명 | 영향받는 버전 | 해결 버전 |

| Erlang/OTP | <= OTP-27.3.2 | OTP-27.3.3 |

| <= OTP-26.2.5.10 | OTP-26.2.5.11 | |

| <= OTP-25.3.2.19 | OTP-25.3.2.20 |

- 업데이트가 불가한 경우

> SSH 포트에 대한 액세스를 신뢰할 수 있는 IP만 허용 및 신뢰할 수 없는 IP의 접근 차단

> Erlang/OTP 기반 SSH가 불필요한 경우 서비스 비활성화

4. 참고

[1] https://www.erlang.org/

[2] https://www.erlang.org/doc/apps/ssh/ssh.html

[3] https://nvd.nist.gov/vuln/detail/CVE-2025-32433

[4] https://www.rfc-editor.org/rfc/rfc4252.html#section-6

[5] https://www.upwind.io/feed/cve-2025-32433-critical-erlang-otp-ssh-vulnerability-cvss-10#toc-section-2

[6] https://www.openwall.com/lists/oss-security/2025/04/16/2

[7] https://github.com/erlang/otp/security/advisories/GHSA-37cp-fgq5-7wc2

[8] https://github.com/erlang/otp/commit/0fcd9c56524b28615e8ece65fc0c3f66ef6e4c12

[9] https://thehackernews.com/2025/04/critical-erlangotp-ssh-vulnerability.html

[10] https://news.ycombinator.com/item?id=43716526

'취약점 > RCE' 카테고리의 다른 글

| Wazuh Manager 원격 코드 실행 취약점 (CVE-2025-24016) (1) | 2025.06.13 |

|---|---|

| ConnectWise ScreenConnect 역직렬화 취약점 (CVE-2025-3935) (0) | 2025.06.03 |

| Langflow 임의 코드 실행 취약점 (CVE-2025-3248) (0) | 2025.04.16 |

| Apache Tomcat 원격 코드 실행 취약점 (CVE-2025-24813) (0) | 2025.03.25 |

| Kibana 임의 코드 실행 취약점 (CVE-2025-25015) (0) | 2025.03.15 |