1. 개요

- Apple에서 나온 거의 모든 장비에 영향을 주는 10년간 방치되어 있다 발견 [1]

- 취약점은 종속성 관리자 CocoaPods 프로그램에서 발생 [2]

- 악용한 시도는 아직까지 확인되지 않았으며, 취약점은 패치됨

1.1 관련 용어

| 구분 | 설명 |

| Pod | 프로젝트의 Dependency 상황을 서술하고 있는 파일 |

| Dependency(의존성) | 소프트웨어를 구성하는 요소들끼리 상호 의존하는 관계 |

| CocoaPods | Swift와 Objective-C 언어로 만들어진 애플리케이션들의 디펜던시 관리를 편리하게 해 주는 오픈소스로, 팟들을 관리 |

| Swift | 개발 언어 중 하나 |

| Objective-C | |

| Trunk | 코코아팟즈와 연결된 서버로, 팟들을 저장하고 관리 |

2. 주요내용

2.1 CocoaPods 마이그레이션

- 2014년 CocoaPods은 새롭게 구축한 Trunk 서버로 마이그레이션

- 마이그레이션으로 인해 모든 Pod의 소유자가 초기화

- Pod의 원 소유자들은 CocoaPods에 연락해 Pod에 대한 소유권을 주장

- 그러나 일부 Pod 소유자들은 소유권을 주장하지 않았고, 1,870개의 Pod가 주인 없이 방치

2.2 CVE-2024-38368 [3]

- 임의의 사용자가 방치된 Pod의 소유권을 획득할 수 있는 취약점 (CVSS: 9.3)

> 누구나 Pod에 접근 및 내용을 수정이 가능하여 악성코드 삽입 가능

> 방치된 Pod는 기본 CocoaPods 계정(unclaimed-pods[@]cocoapods.org)과 연결되어 있었음

> 또한, Pod의 소유권을 주장할 수 있는 공개 API 엔드포인트가 사용가능해 누구나 검증 없이 Pod의 소유권을 획득할 수 있었음

- 공격자는 해당 API에 대상 Pod를 포함한 간단한 CURL 요청을 통해 소유권 획득 가능

# Curl request for changing ownership of a targeted orphaned pod

curl -X 'POST' \

-H 'Host: trunk.cocoapods.org' \

-H 'Content-Type: application/x-www-form-urlencoded' \

--data-binary 'owner[name]=EVA&email=research@evasec.io'

--data-binary 'pods[]=[TARGET_UNCLAIMED_POD]&button=SEND'

'hxxps://trunk.cocoapods.org/claims'

2.3 CVE-2024-38366 [4]

- 이메일 도메인의 MX 레코드 유효성을 확인하는 rfc-822 라이브러리에의해 발생하는 원격 코드 실행 취약점 (CVSS: 10.0)

> rfc-822 라이브러리는 MX 레코드 유효성 검증을 위해 셸 명령을 실행하여 이로 인해 원격 코드 실행이 가능해짐

> 익스플로잇에 성공시 모든 Pod 소유자들의 세션 토큰 덤프하고 클라이언트 트래픽 조작 가능하며, 서버 자체를 완전히 셧다운 시키는 것도 가능

① mx_records()

> 38행: 이메일 주소를 받아 모듈의 EMAIL 정규식 패턴과 비교하여 검증

> 41행: 제공된 이메일 주소에서 분할된 도메인 부분을 이용해 raw_mx_records() 호출

② raw_mx_records()

> 49~51행: 도메인 부분 수신 및 DNS MX 레코드 검증을 위해 host_mx() 호출

③ host_mx()

> 53~55행: 임의의 OS 명령 '/usr/bin/env host -t MX #{domain}'을 실행하고, 이를 사용자가 제공한 이메일의 도메인과 연결

> 적절한 검증 없이 제공된 이메일 주소에 대해 OS 명령을 실행하여 취약점 발생

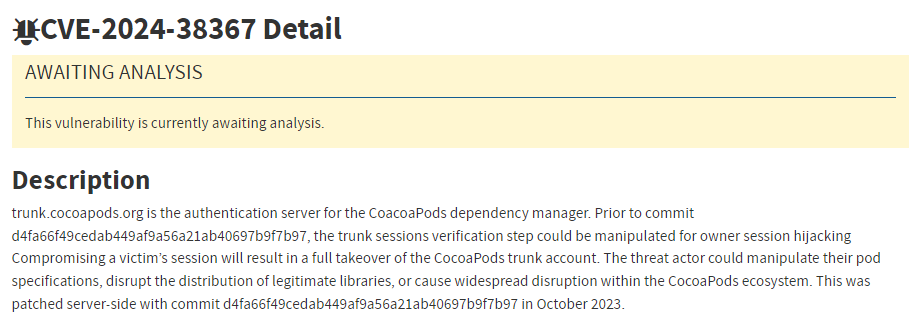

2.4 CVE-2024-38367 [6]

- 사용자들의 상호작용 없이 세션 인증 토큰을 탈취할 수 있는 제로클릭 취약점 (CVSS: 8.2)

> 취약점은 세션 유효성 검사 URL을 구성하는 sessions_controller 클래스의 'Trunk' 서버 소스 코드에 위치

① request.host_wth_port()

> 21행: 세션 검증 URL의 도메인 부분을 생성하며, 새 세션이 생성 및 생성된 링크가 이메일을 통해 전송

> request.host_wth_port()는 Host 헤더나 다른 환경 변수 값보다 X-Forwarded-Host 헤더를 우선시

- 공격자는 조작된 X-Forwarded-Host를 통해 스푸핑된 도메인이 포함된 세션 검증 URL을 생성 및 공격자 메일로 전송

> 공격자는 검증 URL을 통해 세션 토큰을 탈취할 수 있음

POST /api/v1/sessions HTTP/1.1

Host: trunk.cococapods.org

Content-Type: application/json; charset=utf-8

Accept: application/json; charset=utf-8

User-Agent: CocoaPods/1.12.1

Accept-Encoding: gzip, deflate

X-Forwarded-Host: research.evasec.io

Content-Length: 78

{

"email":"research@evasec.io",

"name":"EVAResearch",

"description":null

}

3. 대응방안

- 패치 적용

| 구분 | 설명 |

| CVE-2024-38368 | 23.09 commit 71be5440906b6bdfbc0bcc7f8a9 fec33367ea0f4 |

| CVE-2024-38366 | 23.09 commit 001cc3a430e75a16307f5fd6cdff1363ad2f40f3 |

| CVE-2024-38367 | 23.10 commit d4f66f49cedab449af56a21ab697b9f7b97 |

- 기타 방안

① 모든 CocoaPods 관리자와 개발자들이 항상 같은 버전의 podfile.lock 파일을 보유하고 있어야함

> 동기화를 제대로 해야 모든 구성원이 똑같이 사용할 수 있으며 비정상적인 것들을 일찍 발견할 수 있음

② Trunk 서버에 Pod을 하나 호스팅한 뒤 다운로드하여 내부적으로 보유하고 있는 Pod와 비교해 CRC 검사 수행

> 배포하려는 것과 보유하고 있는 것이 정말로 같은 파일인지 확인하는 것

③ 서드파티 코드를 쓰려면 여러 번 확인 과정을 거칠 것

④ 주인 없는 Pod 사용 여부 점검

⑤ 인기있는 Dependency를 사용해야 한다면 더더욱 주의를 기울이고 검사에 만전을 기해야 함

> 공격자들은 유명한 것들을 더 활발히 악용

4. 참고

[1] https://www.evasec.io/blog/eva-discovered-supply-chain-vulnerabities-in-cocoapods

[2] https://cocoapods.org/

[3] https://nvd.nist.gov/vuln/detail/CVE-2024-38368

[4] https://nvd.nist.gov/vuln/detail/CVE-2024-38366

[5] https://www.youtube.com/watch?v=nO84n2v3ZyM

[6] https://nvd.nist.gov/vuln/detail/CVE-2024-38367

[7] https://www.boannews.com/media/view.asp?idx=131055&page=1&kind=1

'취약점 > Supply-Chain Attack' 카테고리의 다른 글

| AWS ‘whoAMI’ 네임 혼동 공격 (0) | 2025.03.02 |

|---|---|

| IPany VPN 공급망 공격 (0) | 2025.01.26 |

| XZ Utils 라이브러리 백도어 (CVE-2024-3094) (0) | 2024.04.01 |

| 리포재킹(Repojacking) 공격 (0) | 2023.09.14 |

| 지니언스 NAC 업데이트 서버 해킹 (0) | 2023.07.05 |