1. 개요 [1]

- SSH(Secure Shell Protocol)는 1995년 telnet, rlogin, rcp 등의 대안으로 설계되어, 암호화된 통신을 지원

> 인증된 키 교환을 사용해 클라이언트와 서버간 보안 채널을 설정

> 보안 채널은 메시지 조작, 재전송, 삭제 등을 방지하여 기밀성과 무결성을 보장

- 독일 보훔 루르대학교에서 SSH를 공격할 수 있는 새로운 기법 Terrapin 발견

> 통신 채널을 통해 교환되는 메시지를 삭제, 변경 등 조작할 수 있음

> OpenSSH, Paramiko, PuTTY, KiTTY, WinSCP, libssh, libssh2, AsyncSSH, FileZilla, Dropbear를 포함한 다양한 SSH 클라이언트 및 서버에 영향

2. 주요내용

- Terrapin Attack은 SSH 핸드셰이크 과정에 개입해 중간자 공격 수행

> 핸드셰이크 과정은 클라이언트와 서버가 암호화 요소에 동의하고, 키를 교환해 보안 채널을 설정하는 중요 단계

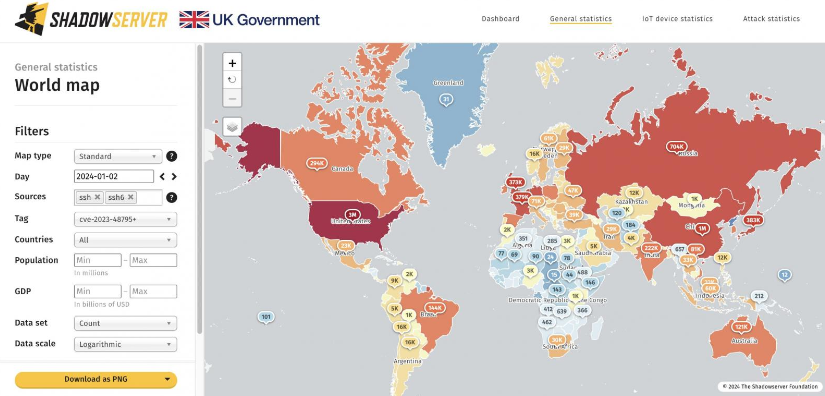

> 전 세계 약 1,100만 개 이상의 SSH 서버가 영향권 [2]

- SSH 핸드셰이크 과정의 2가지 문제에 의해 발생

> 핸드셰이크의 모든 과정이 아닌 시퀀스 번호를 이용해 관리

> 보안 채널 시작시 시퀀스 번호를 재설정하지 않음

> 따라서, 공격자는 핸드셰이크 과정에 개입 및 시퀀스 번호 조작을 통해 SSH 채널의 무결성을 손상 시킬 수 있음

※ 사용자 인증을 위한 공개 키 알고리즘 다운그레이드, 여러 보안 기능 비활성화 등

- 공격이 성공하기 위한 조건 존재

> 중간자 공격이 가능해야 하며, ChaCha20-Poly1305 암호화 알고리즘을 사용

> ChaCha20-Poly1305 알고리즘은 시퀀스 번호를 직접 사용하기 때문에 취약

※ 참고

| 영향 | 알고리즘 |

| 취약하지 않음 | GCM, CBC-EaM, CTR-EaM |

| 취약하나 악용불가 | CTR-EtM |

| 취약하나 확율적 악용가능 | CBC-EtM |

- 논문에 따르면 전체 서버 중 57.73%가 ChaCha20-Poly1305 알고리즘 선호

> 전체 서버 중 ChaCha20-Poly1305, CBC-EtM 알고리즘이 각각 67.58%, 17.24% 지원 (그 중 7%는 두 가지 알고리즘 모두 제공)

- 해당 공격은 CVE-2023-48795로 명명 [3]

> CVE-2023-46445(AsyncSSH의 악성 확장 협상 공격), CVE-2023-46446(AsyncSSH의 악성 세션 공격) 포함

3. 대응방안

> 클라이언트-서버간 모든 SSH 핸드셰이크를 인증

> 시퀀스 번호 재설정: 암호화 키가 활성화될 때 시퀀스 번호 0 재설정

> 통신 종료 메시지 지정: TLS 에서는 핸드셰이크 과정의 끝을 알리기 위해 Finished 메시지가 전송되며, 이는 서명이나 암호화되어 상대방이 검증하는 용도로 사용 [4]

> 핸드셰이크 과정 중 인증되지 않은 애플리케이션 계층 메시지를 허용하지 않도록 강화(AsyncSSH의 경우)

> 서버 보안 패치 즉시 적용: 패치가 적용된 서버일지라도, 클라이언트가 취약한 상태라면 서버 또한 취약한 상태이므로 주의 필요

> 취약점 스캐너 활용 [5]

4. 참고

[1] https://terrapin-attack.com/

[2] https://www.bleepingcomputer.com/news/security/nearly-11-million-ssh-servers-vulnerable-to-new-terrapin-attacks/

[3] https://nvd.nist.gov/vuln/detail/CVE-2023-48795

[4] https://learn.microsoft.com/ko-kr/windows/win32/seccrypto/finish-messages-in-the-tls-1-0-protocol

[5] https://github.com/RUB-NDS/Terrapin-Scanner/releases/tag/v1.1.3

[6] https://cybersecuritynews.com/new-terrapin-attacking-ssh-protocol/

[7] https://www.dailysecu.com/news/articleView.html?idxno=152520

[8] https://www.digitaltoday.co.kr/news/articleView.html?idxno=498909

'취약점 > 기타' 카테고리의 다른 글

| KISA 브라우저 자동 로그인 비활성화 및 주의 권고 (0) | 2024.03.08 |

|---|---|

| Atlassian, Oracle, GNU S/W 취약점 보안 조치 권고 (0) | 2024.02.02 |

| 구글 MultiLogin 취약점 (0) | 2024.01.08 |

| WiFi의 BFI를 악용한 민감 정보를 탈취하는 WiKI-Eve (0) | 2023.09.21 |

| 국정원 사이버 안보 현안 관련 간담회 내용 정리 (0) | 2023.07.20 |