1. 포트 스캔 환경

| 대상자 | 192.168.56.107 |

| 스캐너 | 192.168.56.102 |

2. Open Scan

1) TCP Full Open Scan

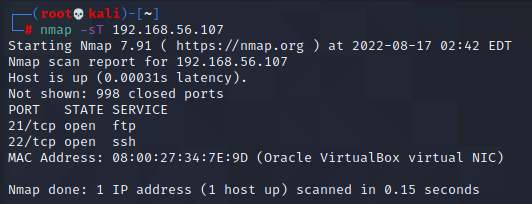

- 명령 : nmap -sT 192.168.56.107

- [캡쳐 1]에서 대상 시스템은 ftp(21), ssh(22) 포트를 오픈한 것으로 확인됨.

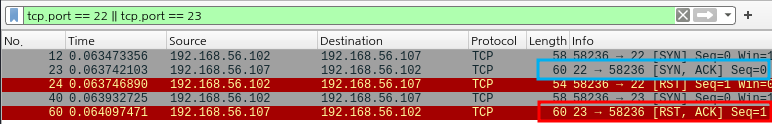

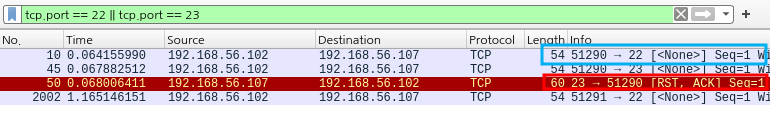

- [캡쳐 2]에서 열린 포트(22)의 경우 [SYN, ACK] 응답이 왔으며 닫힌 포트(23)의 경우 [RST, ACK] 응답이 확인됨.

- 포트가 열려있을 경우 연결을 설정한 후 RST 패킷을 보냄으로써 연결을 종료.

2) TCP Half Open Scan

- 명령 : nmap -sS 192.168.56.107

- [캡쳐 3]에서 대상 시스템은 ftp(21), ssh(22) 포트를 오픈한 것으로 확인됨.

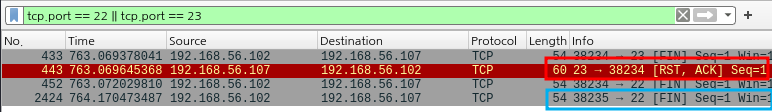

- [캡쳐 4]에서 열린 포트(22)의 경우 [SYN, ACK] 응답이 왔으며 닫힌 포트(23)의 경우 [RST, ACK] 응답이 확인됨.

- 포트가 열려있을 경우 RST 패킷을 보냄으로써 연결을 종료.

- 열린 포트에 대해 TCP Full Open Scan은 [캡쳐 2]를 통해 연결을 설정하는 것을 확인할 수 있지만, 해당 방식에서는 연결을 설정하지 않는것이 두 방식의 차이점임.

3) UDP Scan

- 명령 : nmap -sU 192.168.56.107

- UDP 프로토콜의 비연결 지향 특성으로 인해 시간이 오래걸리는 것으로 판단됨.

3. Stealth Scan

- 서버에 로그가 남지 않는 스캔 기법을 스텔스 스캔(Stealth Scan)이라고 함.

1) TCP FIN Scan

- 명령 : nmap -sF 192.168.56.107

- [캡쳐 7]에서 STATE 값은(open|filtered) 포트가 열려있거나 방화벽에 의해 필터링 되고있다는 의미

- [캡쳐 8]에서 열린 포트(22)의 경우 응답이 없으며, 닫힌 포트(23)의 경우 [RST, ACK] 응답이 확인됨.

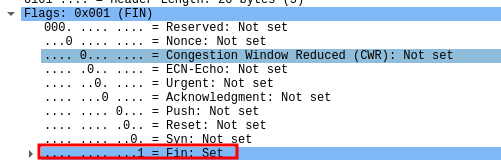

- 또한 [캡쳐 9]를 통해 FIN 플래그만 설정하여 전송한 것을 알 수 있다.

2) TCP Xmas Scan

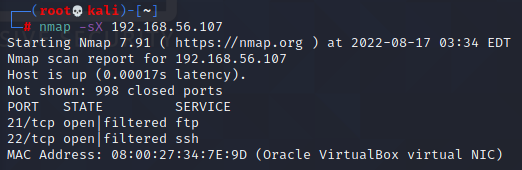

- 명령 : nmap -sX 192.168.56.107

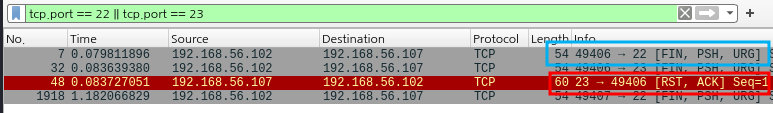

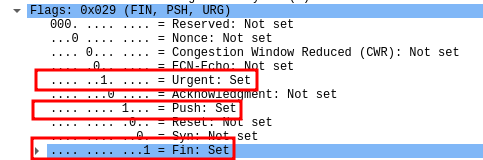

- [캡쳐 11]에서 열린 포트(22)의 경우 응답이 없으며, 닫힌 포트(23)의 경우 [RST, ACK] 응답이 확인됨.

- 또한 [캡쳐 12]를 통해 FIN, PSH, URG 플래그만 설정하여 전송한 것을 알 수 있다.

3) TCP NULL Scan

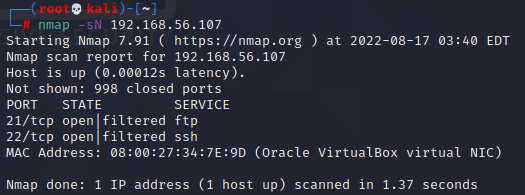

- 명령 : nmap -sN 192.168.56.107

- [캡쳐 14]에서 열린 포트(22)의 경우 응답이 없으며, 닫힌 포트(23)의 경우 [RST, ACK] 응답이 확인됨.

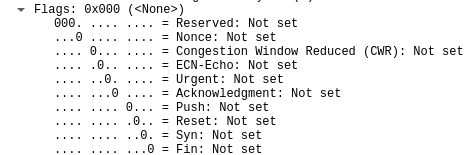

- 또한 [캡쳐 15]를 통해 플래그를 설정하지 않고 전송한 것을 알 수 있다.

'도구 > 포트스캔' 카테고리의 다른 글

| Nmap 포트 스캔 #1 개요 (0) | 2022.08.17 |

|---|