1. Message Queuing [1]

- 프로세스 또는 프로그램 간에 데이터를 교환할 때 사용하는 통신 방법 중에 하나로, 메시지를 임시로 저장하는 일종의 버퍼로 볼 수 있음

- 메시지 지향 미들웨어(Message Oriented Middleware:MOM)를 구현한 시스템으로 프로그램(프로세스) 간의 데이터를 교환할 때 사용하는 기술

메시지 지향 미들웨어

- 메시지를 전달하는 과정에서 보관하거나 라우팅 및 변환할 수 있다는 장점을 가짐

① 보관: 메시지의 백업을 유지함으로써 지속성을 제공하여 송수신 측은 동시에 네트워크 연결을 유지할 필요 없음

② 라우팅 : 미들웨어 계층 자신이 직접 메시지 라우팅이 가능하기 때문에, 하나의 메시지를 여러 수신자에게 배포가 가능(멀티캐스트)

③ 변환 : 송수신 측의 요구에 따라 메시지를 변환할 수 있음

- 대용량 데이터를 처리하기 위한 배치 작업이나, 채팅 서비스, 비동기 데이터를 처리할 때 활용

1.1 장점

- 비동기(Asynchronous) : 데이터를 수신자에게 바로 보내지 않고 큐에 넣고 관리하기 때문에 나중에 처리 가능

- 비동조(Decoupling) : 애플리케이션과 분리할 수 있기 때문에 확장이 용이해짐

- 탄력성(Resilience) : 일부가 실패하더라도 전체에 영향을 주지 않음

- 과잉(Redundancy) : 실패할 경우 재실행 가능

- 보증(Guarantees) : 작업이 처리된 걸 확인할 수 있음

- 확장성(Scalable) : N:1:M 구조로 다수의 프로세스들이 큐에 메시지를 보낼 수 있음

2. 취약점

- Microsoft Message Queuing(이하 MSMQ)에서 발생하는 원격 코드 실행 취약점으로 CVSS 9.8 할당받음

- 해당 취약점은 QueueJumper라고도 불림

- MSMQ는 TCP, UDP 모두 1801 포트 사용

영향받는 버전

- Window 10

- Window 11

- Window Server 2008 ~ 2022

2.1 설명

- 공격자가 악성 MSMQ 패킷을 MSMQ 서버 1801 Port로 전송하면 서버측에서 인증 없이 원격 코드가 실행됨

> 구체적인 PoC 등은 확인되지 않는 것으로 판단됨.

- 보안업체 Check Point Research에서 해당 취약점과 관련된 조사를 수행 [3]

> 네트워크에 36만개 이상의 호스트가 1801/TCP를 개방하고 MSMQ 서비스를 제공

> MSMQ는 기본적으로 비활성화되어 있으나, 일부 MS 관련 프로그램 설치 시 앱이 백그라운드에서 MSMQ를 활성화

※ ex) Microsoft Exchange Server 설치 중 'Automatically install Windows Server roles and features that are required to install Exchange' 옵션을 체크하여 설치할 경우

- 보안업체 GreyNoise에서는 해당 취약점과 관련된 2개의 크롤러를 공개하였고, 수치를 그래프로 보여줌 [4]

> 크롤러 1: MSMQ가 활성화된 장치 검색

> 크롤러 2: MSMQ 패킷에 대한 응답이 존재하는 장치 검색

> MS가 정기 보안 업데이트를 권고한 23.04.11 이후 그래프가 급증하는 것을 확인할 수 있음

3. 대응

① MS에서 제공하는 최신 보안패치 적용 [5]

② 1801/TCP 포트가 외부에 오픈되지 않도록 차단

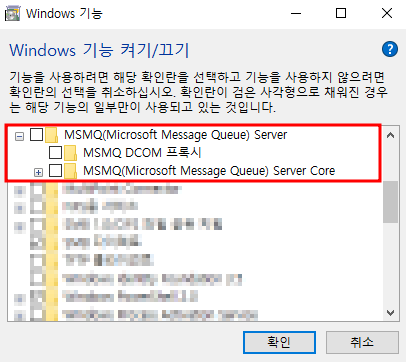

③ 보안패치 적용이 어려울 경우 MSMQ 비활성화

- 제어판 > 프로그램 및 기능 > Windows 기능 켜기/끄기 > MSMQ 선택 여부 확인

- 윈도우 설치 시 기본으로 비활성화 적용됨

④ 모니터링

> 1801/TCP에 대한 접근 로그 검토 등

4. 참고

[1] https://sorjfkrh5078.tistory.com/291

[2] https://nvd.nist.gov/vuln/detail/CVE-2023-21554

[3] https://research.checkpoint.com/2023/queuejumper-critical-unauthorized-rce-vulnerability-in-msmq-service/

[4] https://twitter.com/GreyNoiseIO/status/1646216316368433152

[5] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-21554

[6] https://www.boannews.com/media/view.asp?idx=117060&page=5&kind=1

[7] https://www.boho.or.kr/kr/bbs/view.do?bbsId=B0000133&pageIndex=1&nttId=71070&menuNo=205020

'취약점 > RCE' 카테고리의 다른 글

| Apache ActiveMQ RCE (CVE-2023-46604) (1) | 2023.12.26 |

|---|---|

| Oracle WebLogic WLS Security Component RCE (CVE-2017-3506) (0) | 2023.06.01 |

| WinVerifyTrust 서명 유효성 검사 취약성 (CVE-2013-3900) (0) | 2023.04.06 |

| Fortra GoAnywhere MFT RCE (CVE-2023-0669) (0) | 2023.02.27 |

| FortiNAC HTTP Request RCE (CVE-2022-39952) (0) | 2023.02.22 |