1. SLP (Service Location Protocol) [1][2]

- 클라이언트가 사전 구성 없이 LAN에서 사용 가능한 서비스를 동적으로 검색 및 통신할 수 있도록 하는 서비스 검색 프로토콜

- 대부분 UDP를 사용하나, 긴 패킷을 전송할 경우 TCP 또한 사용가능하며, UDP와 TCP 모두 427 포트를 사용

- RFC2165에 따르면 해당 프로토콜은 LAN, 엔터프라이즈 네트워크 등 제한된 네트워크에 서비스를 제공하기 위한 것

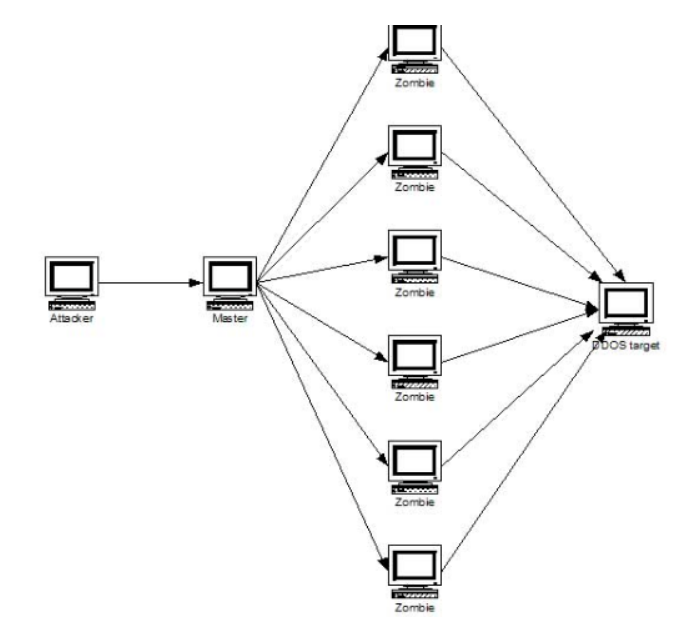

1.1 DRDoS (Distributed Reflective Denial of Service)

- 기존의 DDoS 공격보다 한층 진화된 기법: 근원지 은닉, 향상된 공격 규모 및 피해

- 스푸핑한 IP를 이용하여 정상 서비스를 제공하는 서버들에 요청을 보낸 후 응답을 공격 대상이 받게 하는 것

> 해당 과정을 반복하여 대량의 트래픽을 유발하여, 서비스 거부 상태 등의 장애를 유발

> 정상 서비스를 제공하는 서버를 반사체라고 함

※ 응답과 관련한 추가 정보들이 덧붙여져 패킷의 크기가 증폭되는 것으로 판단됨

2. 취약점

- SLP 서버에 임의의 서비스를 등록한 후 스푸핑된 IP로 요청을 전송해 공격 대상이 서비스 거부 상태에 빠지게 되는 취약점

> SLP는 제한적인 네트워크를 대상으로 서비스를 제공하기 위해 사용

> 불필요하게 인터넷과 연결된 SLP 서버가 약 54,000개 이상 확인됨 [4]

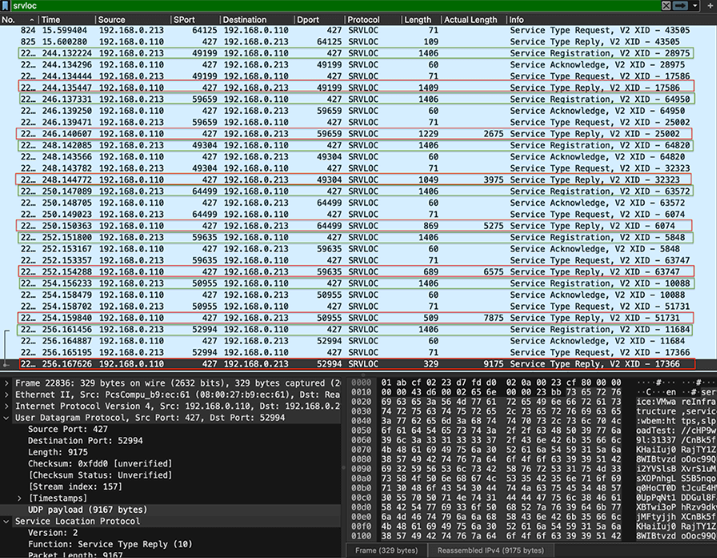

- 공격 과정은 다음과 같음

① UDP/427 Port로 서비스하는 SLP 서버 탐색

② SLP 서버에 임의의 서비스 등록

③ IP를 스푸핑하여 ②에서 등록한 서비스 요청

④ ③단계를 반복적으로 수행해 대량의 트래픽 유발

- 일반적인 SLP 서버의 응답 크기는 48 ~ 350 Byte

> 요청 크기를 29 Byte로 가정했을 때 약 1.6 ~ 12배 정도 응답이 증폭

- 서비스 등록과 Reflective를 결합하면 트래픽의 양을 크게 증가시킬 수 있음

> 공격자는 조작된 요청을 통해 최대 2200배 이상의 증폭을 생성할 수 있음

3. 대응방안

① SLP 비활성화

② SLP 서버에 대한 접근 통제 및 모니터링 강화

4. 참고

[1] https://en.wikipedia.org/wiki/Service_Location_Protocol

[2] https://www.rfc-editor.org/rfc/rfc2165.html

[3] https://nvd.nist.gov/vuln/detail/CVE-2023-29552

[4] https://www.bitsight.com/blog/new-high-severity-vulnerability-cve-2023-29552-discovered-service-location-protocol-slp

[5] https://securityaffairs.com/145295/hacking/slp-flaw-ddos-attacks.html

[6] https://thehackernews.com/2023/11/cisa-alerts-high-severity-slp.html?m=1

[7] https://www.cisa.gov/news-events/alerts/2023/04/25/abuse-service-location-protocol-may-lead-dos-attacks

[8] https://www.boannews.com/media/view.asp?idx=117519&page=1&kind=1

'취약점 > Denial of Service' 카테고리의 다른 글

| Loop DoS (CVE-2024-2169) (0) | 2024.03.23 |

|---|---|

| KeyTrap 취약점(CVE-2023-50387) (0) | 2024.02.28 |

| HTTP/2 Rapid Reset DDoS (CVE-2023-44487) (0) | 2023.10.13 |

| 2009.07.07 DDoS (0) | 2023.07.06 |

| Anonymous Sudan DDoS (0) | 2023.06.23 |