1. 개요

- 텐센트와 저장대학교 연구진이 스마트폰 지문 인식을 우회할 수 있는 'BrutePrint'(브루트프린트)라는 시스템을 개발

- BrutePrint는 약15달러(약 2만)으로 제작 가능하며, 지문 인증을 무제한으로 시도해 지문 인증을 우회할 수 있음

- 방대한 지문 정보를 가진 장치를 스마트폰에 부착해 지문을 스캔하는 것으로 인식하도록 센서를 속이는 방법으로 작동

- 해당 기법을 적용하려면 대상 스마트폰에 물리적인 접근이 가능해야 함

2. 주요 내용

2.1 일반적인 지문 인식 방법

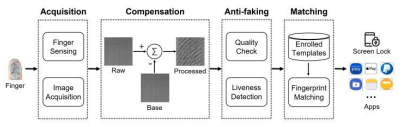

- 스마트폰 지문 인증 프로세스는 ① 획득 > ② 보정 > ③ 위조 방지 > ④ 매칭 단계로 구성

① 획득: 지문 감지

② 보정: 입력된 지문 화질 향상 및 원본 지문 화질 조정

> 데이터베이스에 저장된 원본 지문은 깨끗한 상태로 저장된 반면, 입력된 지문은 흐릿한 상태로 입력되기 때문

③ 위조 방지: 두 지문의 유사도 측정

④ 매칭: 잠금 해제

- 일반적으로 스마트폰 지문 인증 시스템은 횟수 제한 초과 시 잠금 등을 이용해 보안성을 향상

2.2 방법론

- 3가지 취약점을 이용

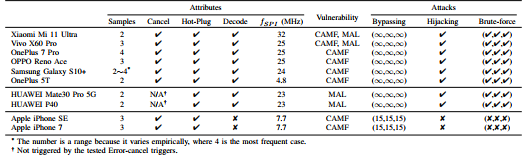

① CAMF(Cancel-After-Match-Fail): 특정 오류 신호가 수신될 경우 실패 시도를 초기화하는데, 해당 오류 신호를 주입하여 시도 제한 우회

② MAL(Match-After-Lock): 잠금 모드에서 공격자가 지문 이미지의 인증 결과를 유추할 수 있는 취약점

③ SPI(Serial Peripheral Interface)의 데이터 평문 전송으로 인한 MITM 취약점

※ SPI(Serial Peripheral Interface): 지문 센서와 스마트폰 프로세서 간의 동기 직렬 통신에 사용

- 연구에 사용된 지문 정보의 수집은 학술적 목적의 지문 데이터베이스와 유출된 지문 정보를 이용

2.3 디바이스

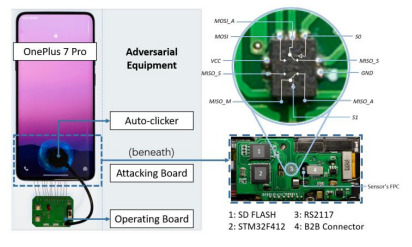

- 지문 이미지 저장용 메모리 SD 플래시, 컨트롤러 STM32F412, 스위치 RS2117, B2B 커넥터로 구성되었으며, 부품의 합계는 약 15달러(약 2만원)

- 디바이스는 운영보드와 공격보드로 구성되어 있어, 스마트폰 지문 인증 센서에 오인식시키는 것이 가능함

- 저장된 지문 데이터를 수집하고, 수집된 데이터와 저장된 지문 데이터베이스를 사용해 지문 사전을 생성해 공격 수행

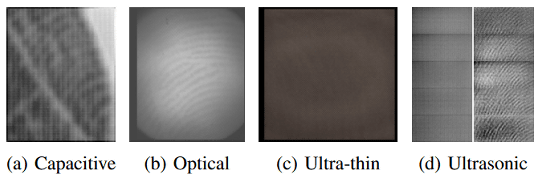

- 스마트폰 기종별로 적용된 지문 판독 유형은 정전식, 광학식, 초박형, 초음파식 등 다양

> 대상의 판독 유형에 맞춰 가공한 이미지를 전송할 수 있도록 설계

2.4 결과

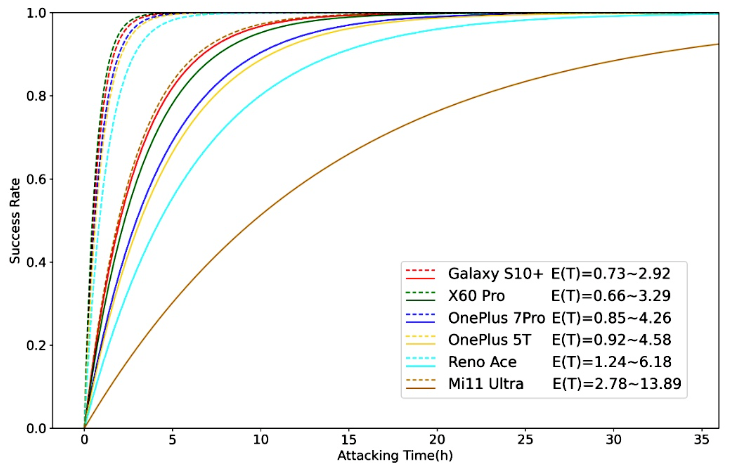

- Apple iPhone SE와 Apple iPhone 7 제외한 나머지 스마트폰에서 지문 인증을 무제한으로 실행해 우회하는데 성공

- 또한, 스마트폰 소유자에 대한 사전 지식이 없는 상태에서도 최단 40분 만에 우회에 성공

2.5 완화 방안

- CAMF 관련 검증을 추가하여 모니터링 - Ex) 임계값

> 오류로 인한 초기화 여부 확인 및 발생 횟수를 카운트하여 임계값 도달 시 보안 수준 강화

- 스마트폰 제조 벤더사의 중요 데이터 암호화 책임 강화

3. 추가 대응 방안

- 등록 지문 개수 최소화

> 갤럭시의 경우 최대 4개의 다른 지문을 추가할 수 있음

> 다수의 지문이 등록된 경우 다른 공격 유형에 노출될 위험 증가

- PIN 등 암호 추가 적용

4. 참고

BrutePrint: Expose Smartphone Fingerprint Authentication to Brute-force Attack

Fingerprint authentication has been widely adopted on smartphones to complement traditional password authentication, making it a tempting target for attackers. The smartphone industry is fully aware of existing threats, and especially for the presentation

arxiv.org

'취약점 > 기타' 카테고리의 다른 글

| 원격 엑세스 소프트웨어 보안 가이드 발표 (1) | 2023.06.17 |

|---|---|

| 국방모바일보안 앱 보안 취약점 (2) | 2023.06.07 |

| Netcat(nc) 명령어 -e 옵션 (0) | 2023.05.06 |

| AD(Active Directory) 공격 (0) | 2023.04.20 |

| Deface Attack_중국 샤오치잉 해킹 그룹 (0) | 2023.04.10 |