1. 개요

- 아마존 웹 서비스 (AWS)에서 새로운 유형의 네임 혼동 (Name Confusion) 공격 ‘whoAMI’를 발견 [1]

- 아마존 머신 이미지 (Amazon Machine Image, AMI)의 이름 혼동을 악용해 원격 코드 실행을 통해 AWS 계정에 침투할 수 있음

- 개발자가 AWS에서 AMI를 검색할 때 ‘소유자 (owner)’ 속성을 지정하지 않을 경우, 공격자가 악성 AMI를 통해 피해자의 계정에 침투할 수 있음

2. 주요 내용

- 누구나 카탈로그에 AMI를 게시할 수 있음

> 사용자는 owners 속성을 지정해 AMI 게시자에 대한 정보를 확인할 수 있으며, 해당 속성을 지정하는 것은 중요함

"describe-images" 명령에서 "--소유자" 매개변수를 생략하면 소유권에 관계없이 실행 권한이 있는 모든 이미지가 반환됩니다.

- owners로 허용되는 값

※ --owners 속성을 표의 값과 함께 사용하면 whoAMI 이름 혼동 공격에 취약하지 않음

| 구분 | 설명 |

| self | - 요청을 하는 AWS 계정과 동일한 AWS 계정에 호스팅된 자체 개인 AMI |

| AN_ACCOUNT_ID | - 지정된 AWS 계정의 AMI - Canonical, Amazon, Microsoft, RedHat 등과 같은 주요 AMI 제공업체의 잘 알려진 계정 ID이 있음 |

| amazon | - 인증된 계정에서 제공되는 AMI |

| aws-marketplace | - AWS Marketplace의 일부인 AMI > AWS Marketplace : 고객이 타사 소프트웨어를 검색/구매/배포/관리하는 데 사용할 수 있는 큐레이팅된 디지털 카탈로그 |

- owners 값이 생략된 경우 AMI ID를 찾는 과정

- 공격자는 [사진 2]를 악용해 다음과 같이 공격을 진행

- 다음 조건이 충족되면 공격에 쉽게 노출

① name 필터만 사용

> owner, owner-alias, owner-id 등의 파라미터를 지정하지 않을 경우

② 'most_recent=true' 옵션 사용

> 최신 이미지를 자동으로 선택하도록 설정한 경우

③ 자동화된 이미지 검색

> Terraform과 같은 IaC (Infrastructure as Code) 도구가 최신 이미지를 자동으로 선택하도록 설정한 경우

- AWS 및 HashiCorp (Terraform 개발사)의 대응

① AWS : Allowed AMIs

> 신뢰할 수 있는 AMI만 사용할 수 있도록 허용 목록을 설정할 수 있는 보안 통제 장치

② HashiCorp : ‘most_recent=true’ 옵션 관련 보안 강화

> owner 필터 없이 사용할 경우 경고 메시지를 출력하도록 조치

> 25년 출시되는 Terraform 6.0.0 버전부터는 경고를 오류로 격상할 예정

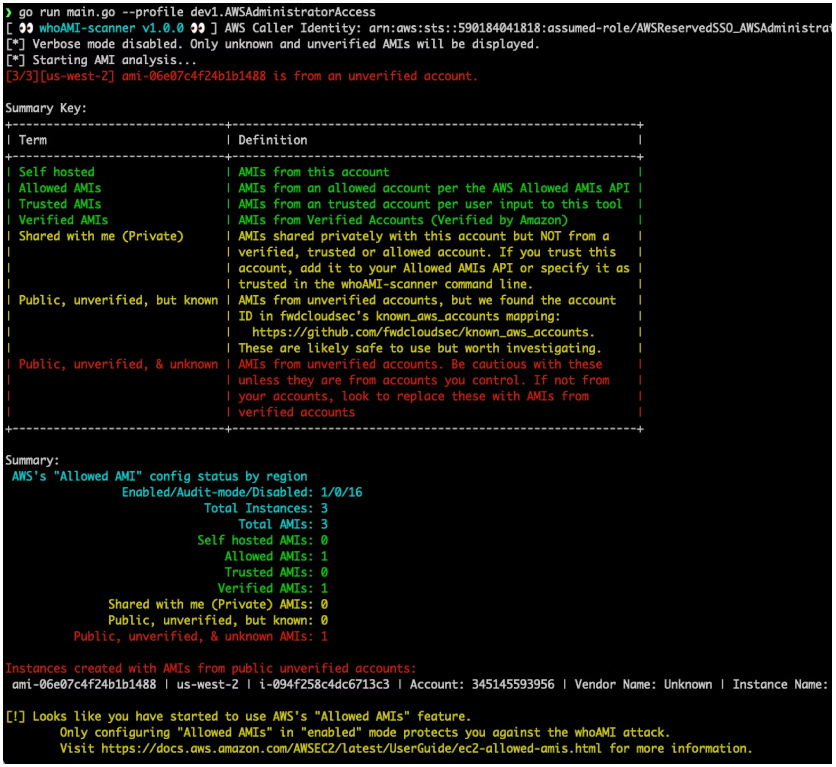

- DataDog은 whoAMI 스캐너 공개 [3]

> 현재 실행 중인 EC2 인스턴스를 감사

> 공개 계정과 검증되지 않은 계정 모두에서 실행된 AMI가 있는지 알려줌

3. 참고

[1] https://securitylabs.datadoghq.com/articles/whoami-a-cloud-image-name-confusion-attack/

[2] https://www.youtube.com/watch?v=l-WEXFJd-Bo

[3] https://github.com/DataDog/whoAMI-scanner

[4] https://www.dailysecu.com/news/articleView.html?idxno=163773

'취약점 > Supply-Chain Attack' 카테고리의 다른 글

| 북한 라자루스의 Innorix Agent 제로데이 취약점을 악용한 공급망 공격 시도 (Operation SyncHole) (2) | 2025.04.29 |

|---|---|

| GitHub Action 공급망 공격 (CVE-2025-30066, CVE-2025-30154) (0) | 2025.03.20 |

| IPany VPN 공급망 공격 (0) | 2025.01.26 |

| Apple CocoaPods 공급망 공격 (0) | 2024.07.03 |

| XZ Utils 라이브러리 백도어 (CVE-2024-3094) (0) | 2024.04.01 |