1. IDS (Instrusion Detection System) 이란?

- 침입 탐지 시스템

- 외부망에서 내부망으로 유입되는 악성패킷에 대하여 탐지해 담당자에게 통보하는 기능을 수행

2. 동작방식 및 장단점

2.1) 동작방식

| 데이터 수집 | 탐지 대상(패킷 등)으로부터 생성되는 데이터를 수집 |

| 데이터 가공 및 축약 | 수집된 데이터를 분석이 가능하도록 의미 있는 정보로 변환 |

| 침임 분석 및 탐지 | 기존에 정의한 룰과 비교하여 침입 여부 판별 |

| 보고 및 대응 | 칩입으로 판정 시 관리자에게 보고 및 적절한 대응 |

2-2) 장단점

| 장점 | - 해킹에 대한 침입탐지시스템보다 적극적인 방어 가능 - 내부 사용자의 오, 남용 탐지 및 방어 기능 - 해킹사고 발생 시 어느 정도의 근원지 추적 가능 |

| 단점 | - 대구모 네트워크에 사용 곤란 - 관리 및 운영 어려움 - 새로운 침입기법에 대한 즉각적인 대응 곤란 - 보안사고에 대한 근본적인 해결책은 되지 못함 |

3. 종류

| 탐지방법에 따른 분류 | 행위기반 | - "규칙 기반 침입탐지" 혹은 "오용탐지"라고도 표현 - 기존에 설정한 패턴을 바탕으로 패킷을 분석해 일치 혹은 유사 시 침입으로 판단 - 장점 : 낮은 오탐률, 전문가 시스템 이용, 트로이목마와 백도어 탐지 가능 - 단점 : 패턴 업데이트 필요_패턴이 없는 유형에 대해서는 탐지가 불가 |

| 지식기반 | - "통계적 변형탐지", "비정상 행위 탐지"라고도 표현 - 정상 범위에 대한 프로파일을 설정 후 해당 범위를 벗어날 경우 탐지 - 장점 : 패턴업데이트 불필요, Zero-Day Attack 탐지 가능, 침입 이외 시스템 운용상 문제점 발견 가능(내부 정보 유출) - 단점 : 높은 오탐률, 정상과 비정상을 구분할 임계치 설정이 어려움 |

|

| 대응방법에 따른 분류 | 수동적 | - 침입을 탐지하였을 때 별도의 대응 없이 관리자에게 통보 |

| 능동적 | - 침입을 탐지하였을 때 스스로 대응을 수행하여 공격을 막거나 방어 | |

| 데이터 수집원에 따른 분류 | 네트워크 | - 네트워크 기반 IDS (NIDS) - 네트워크를 통해 전송되는 정보(패킷 헤더, 데이터 및 트래픽 양, 응용프로그램 로그 등)를 분석하여 침입 판단 - 감지기가 promisecuous mode에서 동작하는 네트워크 인터페이스에 설치 - 장점 : 초기 구축 비용 저렴, OS에 독립적-구현/관리 용이 - 단점 : 암호화 패킷 분석 불가, 패킷 손실율, 호스트 상에서 수행되는 행위 탐지 불가 |

| 호스트 | - 호스트 기반 IDS (HIDS) - 호스트 시스템으로부터 생성,수집된 감사 자료를 침입 탐지에 사용 - 여러 호스트로 부터 수집된 감사 자료를 이용할 경우 "다중 호스트 기반"이라 함 - 장점 : 정확한 탐지, 다양한 대응책, 암호화 및 스위칭 환경에 적합, 추가적인 하드웨어 불필요 - 단점 : OS에 종속적, 시스템 부하 유발 가능, 구현의 어려움 |

|

| 탐지방법에 따른 분류 | 사후 분석 | - 수집된 데이터를 정해진 시간에만 분석 - 즉시 대응이 어려움 |

| 실시간 분석 | - 실시간 정보수집, 칩입 탐지 수행 및 이에 대응하는 대비책 수행 |

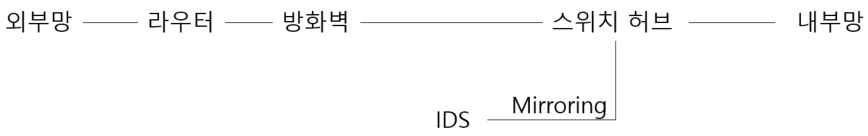

4. 구성 방식

| In-Line 방식 | - 연결된 네트워크를 통과하는 모든 트래픽이 거쳐 가도록 하는 모드 - 모든 트래픽을 확인할 수 있다는 장점과 네트워크 성능 저하 및 장애 발생에 따른 가용성 보장 불가한 단점 |

| Span 방식 (Mirroring) |

- Mirroring 기능을 제공하는 스위치 허브를 통해 트래픽을 복사한 뒤 분석 - 네트워크 구성 변경 없이 모니터링이 가능하나, 트래픽이 몰릴 경우 누수가 발생할 수 있음  |

| TAP 방식 (Test Access Port) |

- TAP : 네트워크 상에서 전송되는 패킷의 흐름에 영향을 주지 않고 패킷을 복사해 손실 없이 모니터링 하는 장비 - Mirroring 기능을 수행하는 네트워크 전용 장비를 통해 트래픽을 복사한 뒤 전달 - TAP 장비에 장애가 발생하거나 전원이 차단되는 경우 ByPass 모드로 동작되어 네트워크 흐름이 끊기지 않음  |