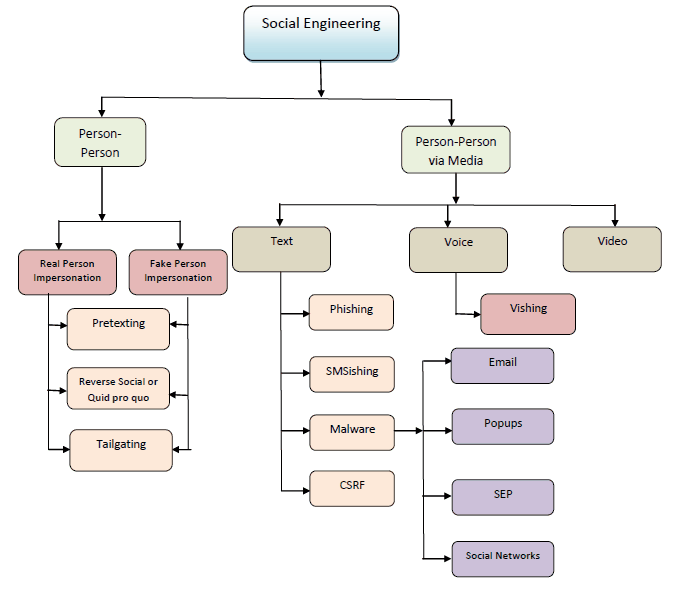

1. 사회공학(Social Engineering)이란

- 기술적인 방법이 아닌 사람들 간의 신뢰를 바탕으로 사람을 속여 정보를 획득하는 기법.

- 케빈 미트닉 : 기업 정보 보안에 있어서 가장 큰 위협은 컴퓨터 바이러스, 패치가 적용되지 않은 중요한 프로그램이나 잘못 설정된 방화벽이 아니다. 가장 큰 위협은 바로 당신이다.

2. 공격 흐름

① 정보 수집하기

- 공격 대상과 관련된 사적, 공적 정보 등 관련된 다양한 정보를 수집.

- 쓰레기통 뒤지기, 파쇄된 문서 맞추기, SNS 등을 통해 정보 수집.

② 의사소통

- ① 단계에서 얻은 정보를 바탕으로 공격 대상과 관계 형성 및 추가 정보 획득.

- 공격 대상과 신뢰를 형성하고 경계심을 줄임.

③ 도출

- ② 단계에서 형성한 신뢰를 통해 공격자가 원하는 정보나 목표를 이루기 위해 공격 대상에게 요청.

④ 프리텍스팅

- 공격 대상이 공격자의 요청에 응할 경우 피해가 발생.

2.1) 사회공학 사이클

- 케빈 미트닉에 의한 4단계 분류

1단계(research)

공격자는 목표 기업의 사내 보안 규정에 휴대용 저장 매체(ex: USB 메모리) 보안에 관련된 사항이 없으며 USB 메모리 사용에 대한 규정이 없다는 것을 발견하였다.

2단계(developing trust)

공격자는 최근에 나온 USB 3.0 메모리를 구매한 후 백도어를 생성하는 악성 코드를 삽입한다. 공격자는 USB 3.0 메모리를 퇴근 시간에 목표 회사의 현관에 떨어뜨려 놓는다.

3단계(exploiting trust)

보안 교육을 제대로 받지 않은 신입 사원이 마침 업무에 필요한 USB 3.0 메모리를 발견하고 호기심과 함께 자신의 업무용 컴퓨터에 연결을 해 본다. 컴퓨터가 USB 3.0 메모리를 인식함과 동시에 해당 컴퓨터에는 백도어가 자동으로 설치된다.

4단계(utilizing trust)

공격자는 백도어가 설치된 컴퓨터에 수시로 접속하여 정보를 빼내거나 사내 네트워크에 접속하여 또 다른 취약점이 있는지 확인한다.

'취약점 > Social Engineering' 카테고리의 다른 글

| Browser in the Browser (BitB) (0) | 2023.04.20 |

|---|---|

| 랜섬웨어 그룹 사칭 피싱메일 (0) | 2023.04.03 |

| 심 스와핑 (SIM Swapping) (0) | 2023.02.21 |

| BEC 공격과 EAC 공격 (0) | 2023.02.04 |

| 사회공학기법 #2 유형 및 대응 (1) | 2022.08.25 |