| 요약 | - 포티넷 VPN, 설계 결함으로 브루트포스 공격 중 성공적인 로그인 시도가 로그에 기록되지 않음 - 포티넷은 이를 취약점으로 간주하지 않으며, 패치 제공 계획 없음 |

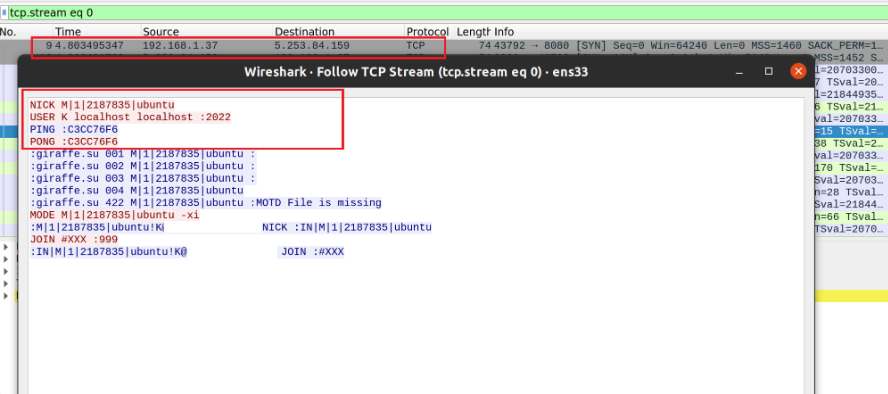

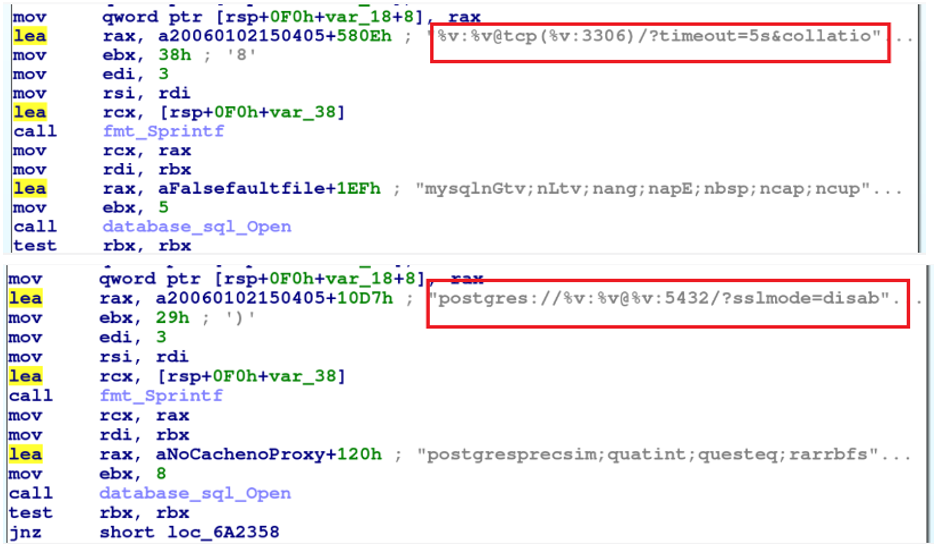

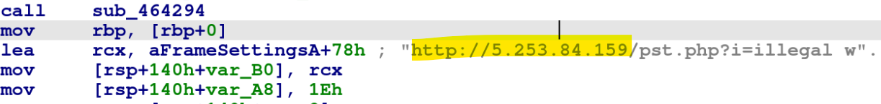

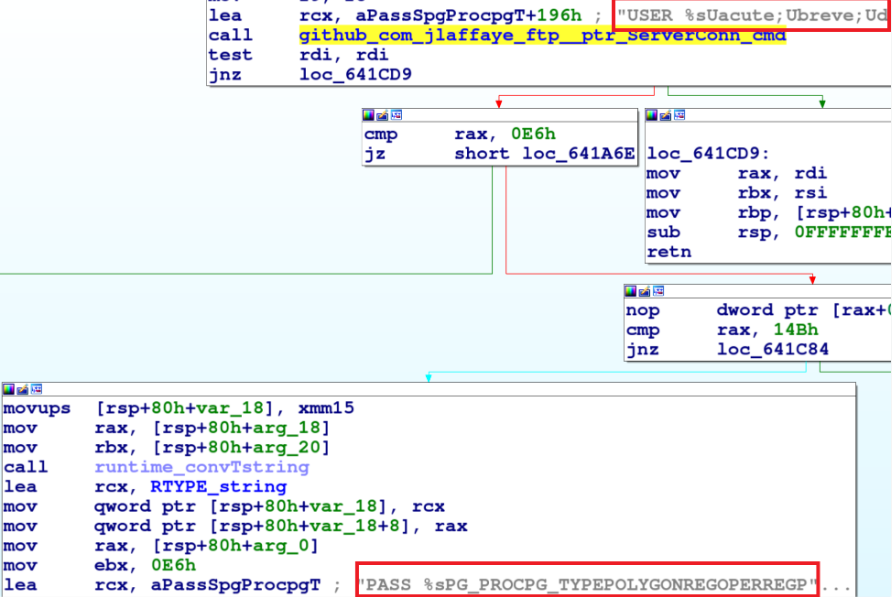

| 내용 | - 포티넷 VPN은 인증(Authentication) 단계와 권한 부여(Authorization) 단계로 로그인 과정을 나눔 > 일반적으로 로그인 시도가 실패하면 인증 단계에서 로그가 기록 > 성공적인 로그인은 권한 부여 단계까지 완료된 경우에만 로그가 기록 > 인증 단계 이후 프로세스를 중단하여 성공적인 로그인이 로그에 남지 않도록 할 수 있음을 확인 - Burp Suite 등의 테스트 도구를 사용해 VPN 클라이언트-서버 간 통신 분석 > 유효한 자격 증명을 확인했을 때 서버에서 반환하는 특정 값(ret)을 이용해 성공 여부 판별 가능 > ret=1 : 성공적인 로그인 / ret=0 : 실패한 로그인 > 인증 단계에서 프로세스 중단 시 성공적인 로그인 시도가 기록되지 않고 실패한 시도만 남아 관리자에 혼란 유발 가능 - 해당 결함은 브루트포스 공격이 탐지되어도 자격 증명을 성공적으로 확보했는지 확인할 수 없게 만듬 - 포티넷은 취약점으로 간주하지 않음 > 문제 해결 계획 역시 확인되지 않음 > 연구진은 결함 악용 방법을 공개하며 모니터링 강화 권고 |

| 기타 | - 비정상적인 인증 시도를 탐지할 수 있도록 해야 함 > 추가 모니터링 도구 도입 > 보안 정책과 로그 기록 체계 재검토 > 모든 인증 시도 기록 및 실시간 분석 등 - 로그 기록의 완전성이 얼마나 중요한지 보여주는 사례 |

보안뉴스

[주의] 포티넷 VPN 심각한 결함 발견돼…공격자, 브루트포스 공격 성공해도 들키지 않아 - 데일리

포티넷(Fortinet) VPN 서버에서 브루트포스 공격 중 성공적인 로그인 시도가 로그에 기록되지 않는 설계 결함이 발견됐다. 이 결함은 공격자가 유효한 자격 증명을 확인하면서도 이를 보안 관리자

www.dailysecu.com

FortiClient VPN Logging Blind Spot Revealed

Security research that presents a method to automatically validate credentials against Fortinet VPN servers by uncovering an exploit that attackers can use to compromise countless organizations.

pentera.io

'보안뉴스' 카테고리의 다른 글

| 가장 위험한 소프트웨어 보안 문제는 무엇일까? 25개를 꼽았더니 (2) | 2024.11.26 |

|---|---|

| 방화벽 취약점 악용 공격 비상! 해킹포럼에 100여개 기업의 방화벽 호스팅 서버 접근권한 판매 글 올라와 (0) | 2024.11.26 |

| [단독] 한국지능정보사회진흥원, 관리자계정 유출로 외교부·행안부 등 소스코드 파일 털렸다! 현재 조사중 (3) | 2024.11.11 |

| 친러 해킹그룹, 우크라이나 지원 빌미로 한국 공격... 랜섬웨어·디도스 주의 권고 외 2건 (0) | 2024.11.02 |

| “해커, 노출된 Git 설정 파일 통해 클라우드 계정 15,000개 탈취” 외 1건 (1) | 2024.11.02 |